Em meio ao caos da transição do Twitter para o novo nome – X, golpistas criaram mais um esquema de engano. Eles oferecem aos usuários do Twitter Blue a transferência de suas assinaturas para o X, mas a vítima dá aos invasores acesso à sua conta do Twitter em vez de mudar. Twitter Blue to X Phishing Emails As Twitter’s global rebranding is… Continue a ler Twitter Blue para X Phishing Breakout

Etiqueta: Cybersecurity

A segunda exploração no Ivanti EPMM em uma semana

Ivanti has once again encountered an error that affects and corrects its Endpoint Manager software. This is despite the fact that Ivanti had eliminated a zero-day vulnerability that targeted the same product a few days before. Analysts found new vulnerability in Ivanti EPMM Currently, two vulnerabilities are being actively exploited by malicious cyber actors. Isto… Continue a ler A segunda exploração no Ivanti EPMM em uma semana

Malware Predasus ataca a América Latina por meio de plug-ins de navegador

Latin America has been hit by cyberattacks using malicious Google Chrome extensions. Os invasores tiveram como alvo instituições financeiras, sites de reserva, e mensagens instantâneas. O malware usado nestes ataques foi apelidado de Predasus. Predasus Malware Targets Chromium-based Browsers in Latin America Threat analysts have discovered a new malware called “Predasus”. Attackers use this malware to insert harmful code through… Continue a ler Malware Predasus ataca a América Latina por meio de plug-ins de navegador

Ladrões de informação: Como detectar, Remova e evite-os?

O fluxo de informações é crucial no mundo de hoje, mas também é precioso para os cibercriminosos. They target personal data stored on your device through infostealer malware, colocando suas informações em risco. Experts have marked a significant rise in the spread of information-stealing malware, também conhecidos como infostealers ou ladrões. No primeiro trimestre 2023, o número de… Continue a ler Ladrões de informação: Como detectar, Remova e evite-os?

FraudGPT oferece geração de e-mail de phishing para cibercriminosos

It’s not just IT companies racing to develop AI-powered chatbots. Os cibercriminosos também entraram na briga. Relatórios recentes indicam que um desenvolvedor construiu um chatbot de IA perigoso chamado “FraudeGPT” that enables users to engage in malicious activities. No início deste mês, especialistas em segurança descobriram um hacker trabalhando no WormGPT. Também, o chatbot permite que os usuários… Continue a ler FraudGPT oferece geração de e-mail de phishing para cibercriminosos

Ameaças à segurança da informação nas mídias sociais

Social media has become an important aspect of our everyday lives in this age of technology and information. Apesar de suas inúmeras vantagens, social media has raised concerns about protecting personal privacy. Em particular, as redes sociais representam um perigo significativo para a segurança da informação – e isso é quase sempre tácito. Mas será que esta ameaça é real?? And how… Continue a ler Ameaças à segurança da informação nas mídias sociais

Ivanti 0-day explorado para atingir o governo norueguês

Empresa de desenvolvimento de software Ivanti (anteriormente MobileIron Core) has patched a zero-day vulnerability that allowed authentication bypass. Esta vulnerabilidade tinha um nível máximo de CVSS e foi ativamente explorada para obter acesso não autorizado. O que é a Empresa Ivanti? Ivanti é uma empresa de software de TI com sede em Utah, Estados Unidos. It produces a variety of IT management and security… Continue a ler Ivanti 0-day explorado para atingir o governo norueguês

Trojans Gozi e IcedID se espalham por meio de malvertising

Malvertising on Google Search is an unpleasant occurrence where malicious ads appear in search engine results. Esses anúncios têm como objetivo ajudar os usuários a encontrar informações relevantes. Mas infelizmente, some cybercriminals use paid advertisements to entice users to visit harmful websites and deceive them into downloading malicious software. Como funciona o malvertising? Malvertising is an attack… Continue a ler Trojans Gozi e IcedID se espalham por meio de malvertising

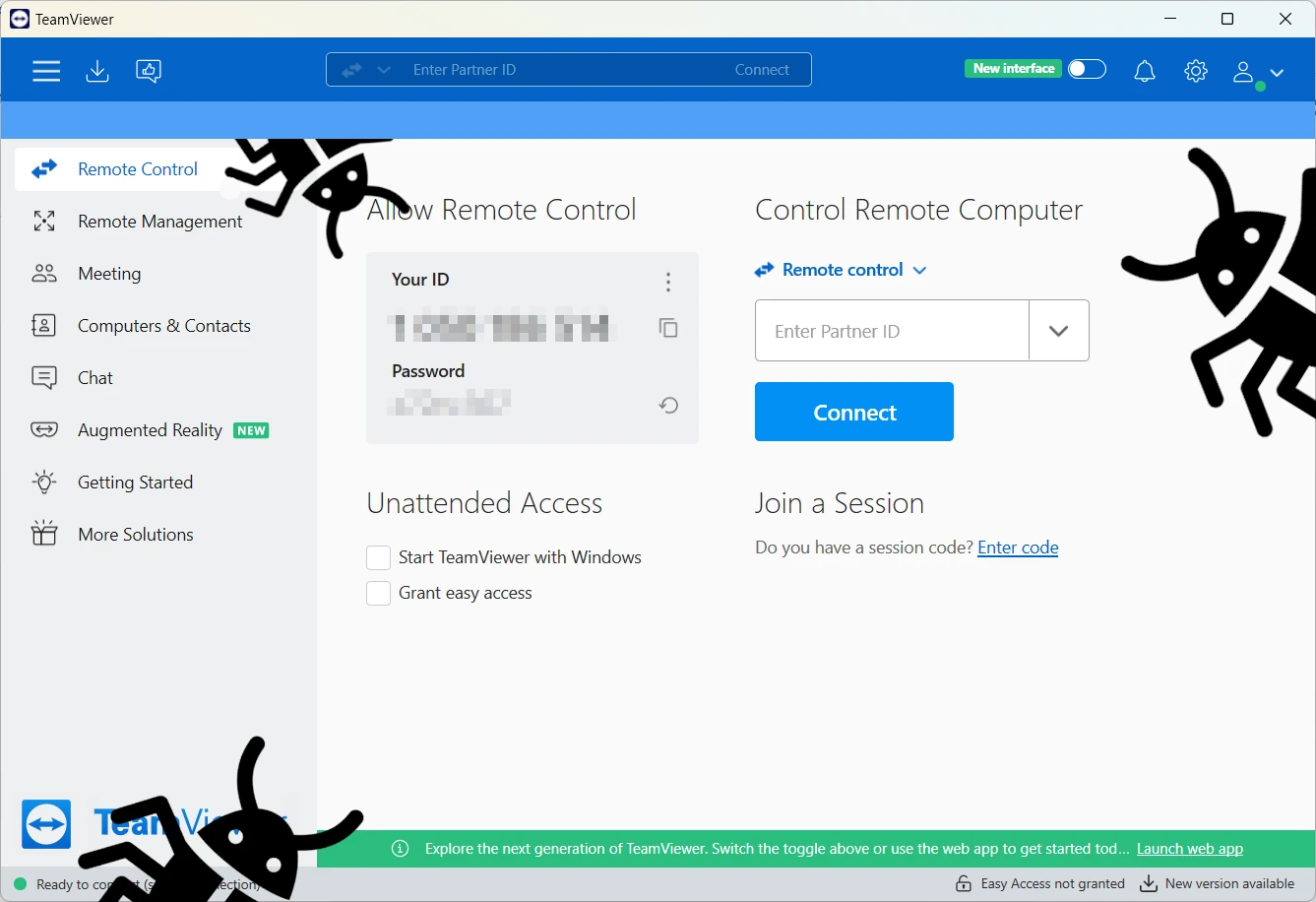

Instalador Trojanizado do TeamViewer espalha njRAT

Atores de ameaças supostamente começaram a usar TeamViewer falso para distribuir malware. Their particular favourite for the final payload is the infamous njRAT trojan – an old-timer of the scene. Através do complicado esquema de propagação, hackers executam um ataque em vários estágios. njRAT Hides in Trojanized TeamViewer App For some reason, people show high levels of trust towards downloading… Continue a ler Instalador Trojanizado do TeamViewer espalha njRAT

E-mails militares dos EUA vazaram massivamente devido ao erro de digitação

Cartas de e-mail enviadas para endereços militares dos EUA acabaram em e-mails do Mali com nomes semelhantes devido ao erro de digitação do nome de domínio. Tudo isso começou como um erro, but may transform into a typosquatting attempt for government-grade spying. Typos In Email Addresses Cause US Military Info Leak Well, the fact is here – the US military has… Continue a ler E-mails militares dos EUA vazaram massivamente devido ao erro de digitação