Uma nova vulnerabilidade do Windows Search de dia 0 pode ser usada para abrir automaticamente uma caixa de pesquisa e lançar malware remoto, o que é feito facilmente simplesmente abrindo um documento do Word.

Computador bipando diz que o problema é sério porque o Windows suporta o manipulador de URI do protocolo search-ms, que permite que aplicativos e links HTML executem pesquisas personalizadas no dispositivo. E embora a maioria das pesquisas seja feita no dispositivo local, também é possível forçar o Windows Search a consultar compartilhamentos de arquivos em hosts remotos e usar um título personalizado para a caixa de pesquisa.

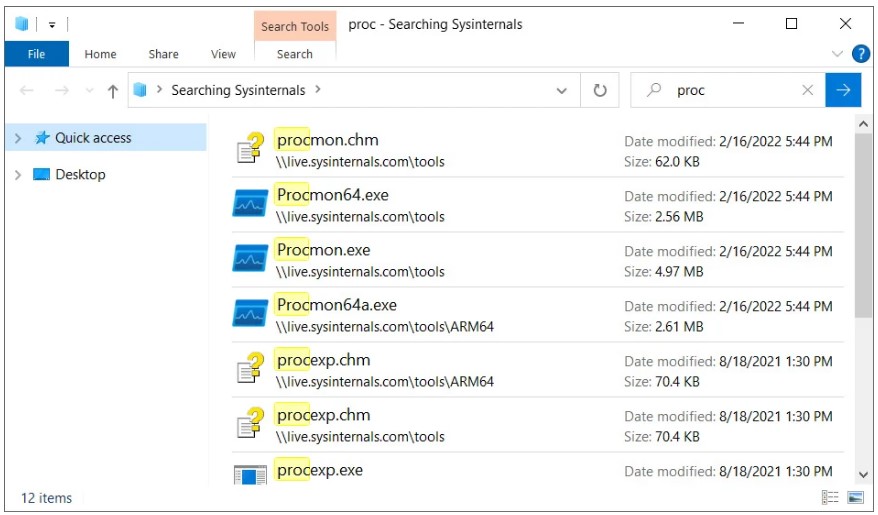

Por exemplo, Sysinternals permite montar remotamente live.sysinternals.com como um compartilhamento de rede para executar seus utilitários. Os usuários podem usar o seguinte URI search-ms para encontrar esse compartilhamento remoto e exibir apenas arquivos que correspondam a um nome específico: pesquisa-ms:consulta=proc&migalha=localização:%5Clive.sysinternals.com&displayname=Pesquisando Sysinternals

Nesse caso, a variável crumb search-ms especifica o local de pesquisa, e a variável displayname especifica o título. Ao executar este comando na caixa de diálogo Executar ou na barra de endereço do navegador no Windows 7, Windows 10 e janelas 11, uma caixa de pesquisa personalizada aparecerá, como na imagem abaixo. O cabeçalho diz “Pesquisando Sysinternals” conforme especificado no URI search-ms.

Os hackers podem usar a mesma abordagem para ataques, onde e-mails de phishing se disfarçam como atualizações ou patches que supostamente precisam ser instalados com urgência. Os invasores podem configurar um compartilhamento remoto do Windows que será usado para hospedar malware disfarçado de atualizações de segurança, e então usar o URI search-ms em seus ataques.

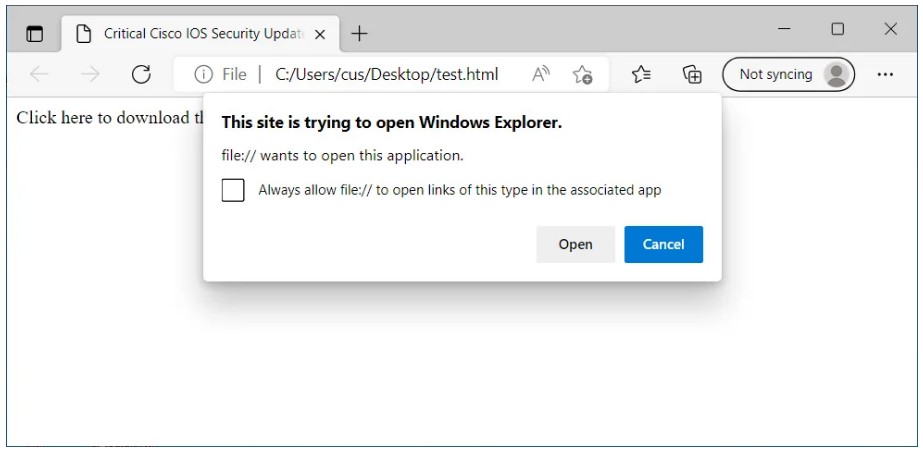

Pareceria difícil fazer o usuário clicar em tal URL, especialmente considerando o aviso que será exibido neste caso.

No entanto, Casa Hacker cofundador e pesquisador de segurança Mateus Hickey encontrou uma maneira de combinar uma vulnerabilidade recém-descoberta em Microsoft Office com um manipulador search-ms para abrir uma janela de pesquisa remota simplesmente abrindo um documento do Word.

Deixe-me lembrá-lo disso a descoberta de 0-dia Follina ficou conhecido há poucos dias, embora os pesquisadores tenham encontrado esse bug pela primeira vez em abril 2022, mas então a Microsoft se recusou a reconhecer o problema. A vulnerabilidade agora é rastreada como CVE-2022-30190 e é conhecido ser explorável através da abertura normal de um documento do Word ou da visualização do File Explorer, usando comandos maliciosos do PowerShell por meio da ferramenta de diagnóstico da Microsoft (MSDT) executar.

O bug afeta todas as versões do Windows que recebem atualizações de segurança, incluindo janelas 7 e depois, bem como servidor 2008 e depois.

CVE-2022-30190 é conhecido por permitir que documentos do Microsoft Office sejam modificados para ignorar o Modo de Exibição Protegido e executar manipuladores de URI sem interação do usuário, o que pode levar a mais abusos do manipulador. Hickey descobriu ontem que é possível modificar explorações existentes para Microsoft Word MSDT abusar do search-ms em vez disso.

O novo PoC executa automaticamente o comando search-ms quando o usuário abre um documento do Word. A exploração abre uma janela do Windows Search que lista arquivos executáveis em um compartilhamento SMB remoto. Esta pasta compartilhada pode ter o nome que o hacker quiser, como “Atualizações críticas”, e solicitará que os usuários instalem o malware sob o disfarce de um patch.

Tal como acontece com as explorações MSDT, Chupão demonstrado que era possível criar um RTF que abriria automaticamente uma janela do Windows Search enquanto ainda visualizava no Explorer.

Os jornalistas da Bleeping Computer observam que os eventos são a reminiscência do situação com o ImprimirPesadelo Vulnerabilidade RCE descoberto e corrigido no Spooler de impressão em 2021. Naquela hora, A Microsoft corrigiu rapidamente o bug original, mas sua descoberta levou a muitas outras vulnerabilidades de escalonamento de privilégios locais relacionado ao problema original. Em seguida, os desenvolvedores da Microsoft foram forçados a fazer mudanças radicais na impressão do Windows para finalmente se livrar dessa classe de vulnerabilidades como um todo..

Agora a Microsoft provavelmente terá que tornar impossível a execução de manipuladores de URI no Microsoft Office sem interação do usuário. Até que isso aconteça, haverá relatórios regulares de novas explorações sendo criadas.