Em junho deste ano, uma nova onda de ataques cibernéticos e operações de extorsão, organizado pelo grupo criminoso 8Base, varreu o mundo. Hackers usam um método de dupla extorsão: eles infectam vítimas’ computadores com um vírus ransomware que bloqueia o acesso aos dados, e então exigir um resgate pela sua restauração. Se a vítima se recusar a pagar, os hackers ameaçam publicar as informações roubadas em seu site de vazamento na dark web.

Uma nova ameaça crescente

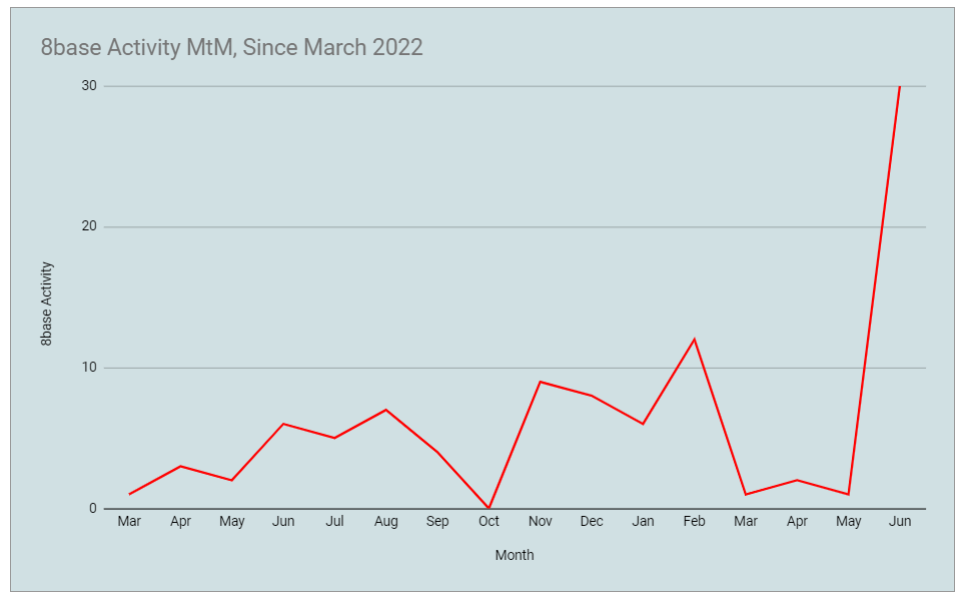

O 8Base grupo apareceu em março 2022, mas até junho 2023 realizou poucos e insignificantes ataques. No entanto, neste verão, sua atividade aumentou dramaticamente, e eles começaram a atacar muitas empresas em vários setores. Até aqui, 8Base relatou 35 vítimas em seu site, às vezes anunciando até seis novas vítimas em um único dia. Os hackers se autodenominam “pentesters honestos e simples” e oferecer às empresas “as condições mais leais” para o retorno de seus dados. No entanto, isso não é algo particularmente novo – LockBit tenta manter a mesma imagem.

Sobre 8Base Ransomware

De acordo com VMware pesquisadores do Negro de Fumo equipe, 8As táticas de ataque da Base indicam que eles são uma versão renomeada de outra gangue de ransomware bem conhecida, Bem possível Casa Ransom.

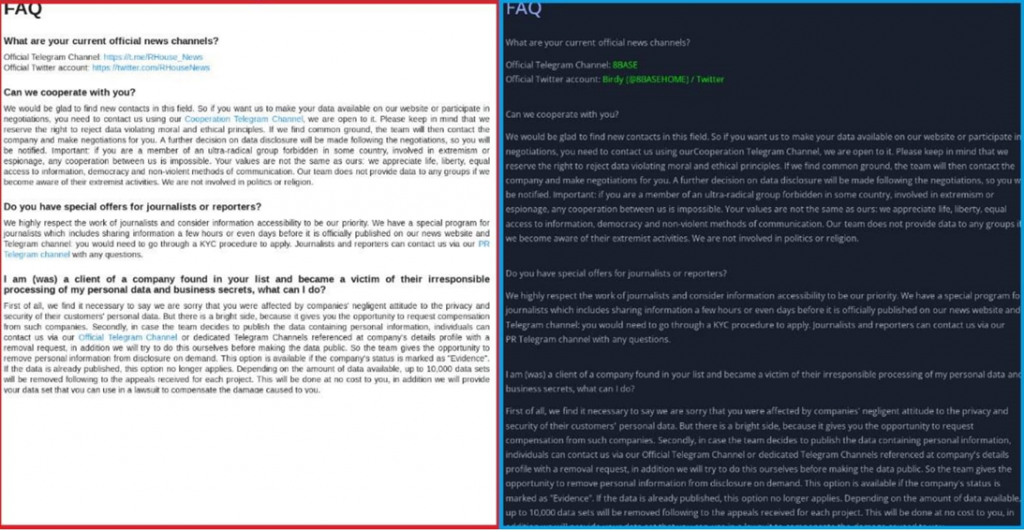

RansomHouse é um grupo de ransomware que afirma não realizar ataques de criptografia, mas apenas coopera com outras operações de ransomware para vender seus dados. VMware suspeita que 8Base seja um fork do RansomHouse. Tais conclusões foram tiradas devido às mesmas notas de resgate usadas por ambos os grupos, bem como o estilo e conteúdo muito semelhantes do texto nos respectivos sites de violação de dados, onde até as páginas de FAQ parecem ter sido copiadas.

No entanto, não há confirmação confiável da conexão entre 8Base e RansomHouse. Não é incomum que gangues cibercriminosas simplesmente copiem notas de resgate, Programas, métodos e táticas. Ajuda os hackers a economizar tempo e esforço, e é especialmente provável se convidarem alguém de outro grupo de ransomware.

Análise de ransomware

8Os ataques básicos usam uma versão modificada do Fobos v2.9.1 ransomware, que é carregado através Carregador de Fumaça. Phobos é um ransomware direcionado ao Windows que atingiu o ciberespaço pela primeira vez em 2019, e também compartilha muitas semelhanças com outro código de ransomware, Dharma.

Durante o ataque, o vírus, lançado pelas operadoras 8Base, adiciona a extensão de mesmo nome “.8base” para todos os arquivos criptografados. Especialista em ransomware Michael Gillespie relatou que o ransomware Phobos também usou um semelhante “.oito” extensão para arquivos criptografados. Além disso, ambos os programas, Fobos e 8Base, use o mesmo endereço de e-mail para entrar em contato com os invasores – “helpermail@onionmail[.]organização”, o que também leva a algumas reflexões sobre a conexão dessas operações maliciosas.

Outra descoberta notável dos analistas da VMware é que o 8Base usa o “admlogs25[.]xyz” para hospedar uma carga associada a SistemaBC, um software proxy malicioso usado por vários grupos de ransomware para ofuscar a infraestrutura C2. Todas essas descobertas dos pesquisadores mostram que os operadores 8Base vêm realizando ataques de criptografia há pelo menos um ano, mas só recentemente ganhou atenção após lançar seu site sobre violação de dados e um aumento na atividade. 8Base está apenas começando a chamar a atenção dos analistas, tantos aspectos da sua natureza técnica permanecem desconhecidos ou pouco claros.