O ransomware raramente escolhe o único tipo de alvo para seus ataques. Eles vão desde ataques a pequenas cafeterias até greves on governmental organisations, com as adaptações correspondentes ao seu software. No entanto, todos os manuais clássicos sobre operações ofensivas afirmam que é importante encontrar uma vulnerabilidade de um alvo e explorá-la. Essa tática se tornou uma opção para o ransomware Fargo – ou, como era conhecido anteriormente, Mallox ou TargetCompany1. Criminosos optaram pelo Microsoft SQL como base para seus ataques.

Como os hackers usam o MS-SQL?

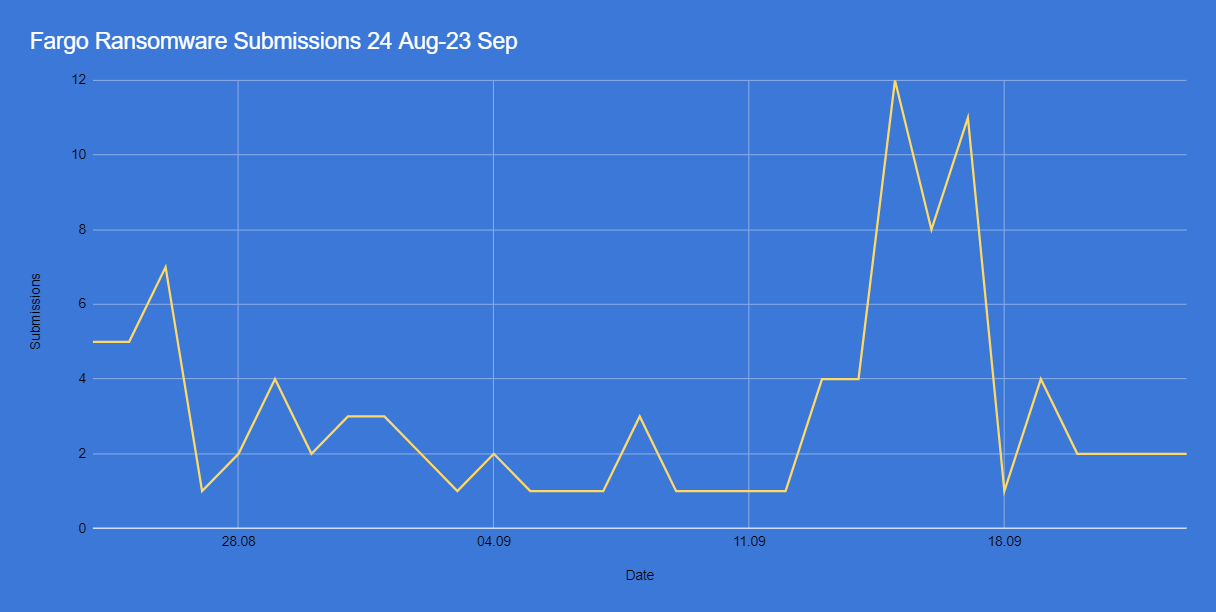

Microsoft SQL é um sistema de gerenciamento de banco de dados, desenvolvido por uma gigante tecnológica de Redmond. Tem uma participação de mercado decente, o que cria um grande grupo de vítimas potenciais para criminosos. Mas o que é mais importante, MS-SQL tem muitas vulnerabilidades que permitem que os criminosos o usem como porta de entrada para toda a rede. E como mostram as estatísticas, eles são bastante ativos com essa abordagem – durante o período de agosto 24 - Setembro 23, houve mais de cem casos de ataque.

Segundo os pesquisadores, a cadeia de infecção do Fargo ransomware começa com o download do .NET pelo processo MS-SQL usando cmd.exe e powershell.exe. O arquivo baixado carrega malware adicional e, em seguida, gera e executa um arquivo BAT que desativa determinados processos e serviços.

Lista dos processos desativados pelo ransomware Fargo:

fdhost.exe

fdlauncher.exe

MsDtsSrvr.exe

msmdsrv.exe

mysql.exentdbsmgr.exe

oracle.exe,

ReportingServecesService.exe,

sqlserv.exe,

sqlservr.exeDepois disso, o malware se injeta no AppLaunch.exe e tenta excluir a chave de registro do utilitário Raccine, que é usado para eliminar qualquer processo que tente excluir cópias de sombra no Windows usando vssadmin.exe. Além disso, o malware desativa a recuperação e encerra todos os processos associados aos bancos de dados para disponibilizar seu conteúdo para criptografia. Ele também cria e modifica as seguintes entradas de registro:

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\open\command rundll32.exe

Set value (str) \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\open\command\ = "%SystemRoot%\\system32\\NOTEPAD.EXE %1" rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_Classes\Local Settings rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\Local Settings\Software\Microsoft\Windows\Shell\MuiCache rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\.tohnichi rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\edit\command rundll32.exe

Set value (str) \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\.tohnichi\ = "tohnichi_auto_file" rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\edit rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_Classes\Local Settings rundll32.exe

Set value (str) \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\ rundll32.exe

Set value (str) \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\edit\command\ = "%SystemRoot%\\system32\\NOTEPAD.EXE %1" rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\open rundll32.exe

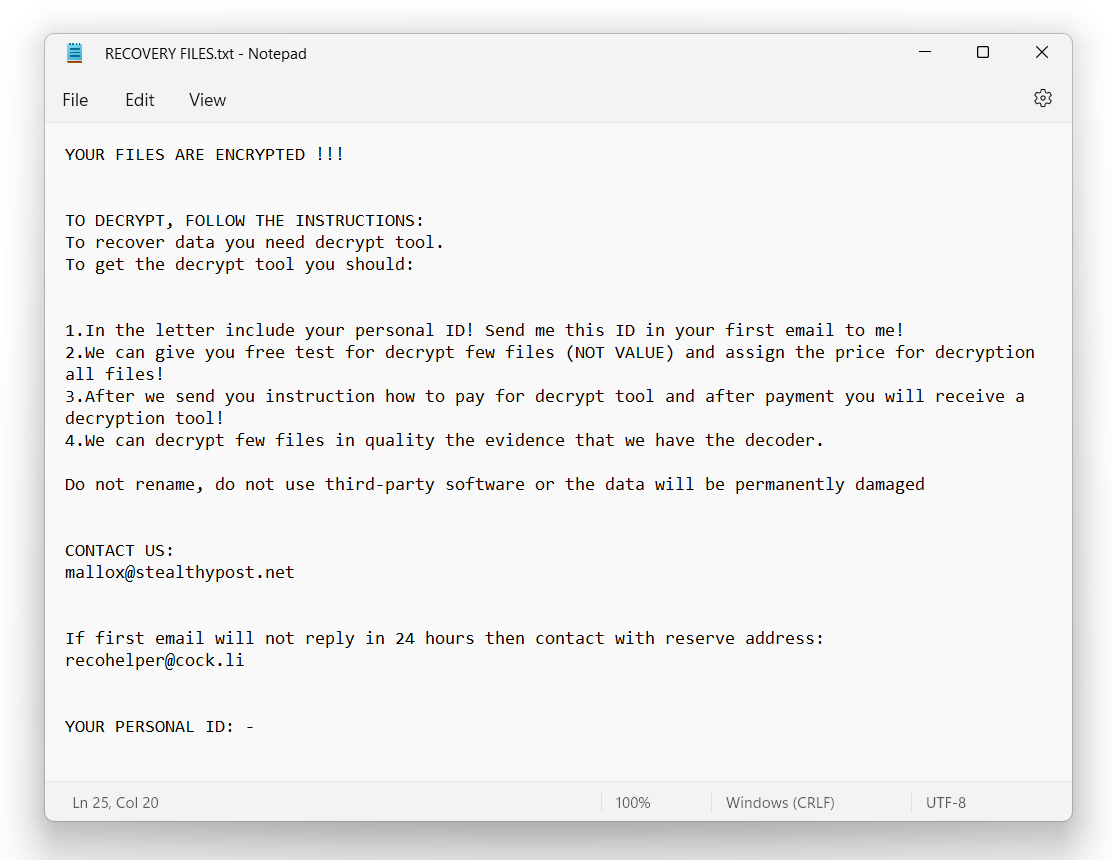

Ainda, o malware é projetado para ignorar certas partes de um sistema – a fim de mantê-lo utilizável e fornecer às vítimas acesso à nota de resgate. Eles geralmente visam cifrar bancos de dados, Documentos MS Office/OpenOffice, arquivos de texto, fotos, vídeos e arquivos de imagem. Após a criptografia bem-sucedida, arquivos recebem a extensão .Fargo3. O malware usa uma combinação de ChaCha20, Curva25519 e AES-128 algoritmos de criptografia, o que torna impossível descriptografar com ferramentas de descriptografia disponíveis. O arquivo de texto simples denominado RECOVERY FILES.txt mostra as seguintes instruções:

Exigências de resgate

Vítimas são ameaçadas com despejo de arquivos roubados no canal Telegram de operadores de ransomware se eles não pagarem um resgate. Especialistas alertam que os bancos de dados são mais frequentemente comprometidos por ataques de dicionário e de força bruta, ou seja. contas com senhas fracas estão em risco. Além disso, os invasores exploram vulnerabilidades conhecidas que podem não ser corrigidas. Portanto, um conselho óbvio para administradores de servidores MS-SQL é instalar todas as atualizações de segurança mais recentes para MS-SQL e mude as senhas para outras mais fortes. Também é recomendado manter todos os outros softwares atualizados, pois a proteção contra esses criminosos não garante a proteção contra muitos outros..

O tamanho do resgate pode variar, dependendo da quantidade de arquivos cifrados e do tempo decorrido após a criptografia. A prática frequente entre diferentes grupos de ransomware é rejeitar qualquer cooperação em relação à descriptografia se a empresa estiver esperando muito tempo. Além disso, alguns deles start publishing the leaked data na superfície web – até mesmo detalhes confidenciais podem ficar disponíveis para todos. Entrar em contato com as autoridades também pode irritar os bandidos e levar a ações astutas., por exemplo – publicando os detalhes de como eles entram na rede.

- Notas anteriores sobre este grupo com um nome diferente.