Especialistas da Radware descobriram o projeto DDoS de crowdsourcing DDOSIA, em que um grupo de hackers de língua russa paga voluntários pela participação em ataques a organizações ocidentais.

Deixe-me lembrá-lo de que também escrevemos isso Ucrânia foi atingida por ataques DDoS de hackers WordPress Locais, e também isso Aplicativo DDoS falso tem como alvo hacktivistas pró-ucranianos.

Os pesquisadores observam que os ataques DDoS há muito se tornaram uma arma poderosa nas mãos de hacktivistas de vários países, porque esses ataques são fáceis de organizar e realizar, e os danos causados pelas interrupções no trabalho das empresas e organizações podem levar tanto a perdas financeiras como a consequências mais graves.

No entanto, geralmente os voluntários envolvidos em ataques DDoS não são recompensados por seus “trabalhar”, então a descoberta de um DDOSIA projeto é um evento bastante incomum.

De acordo com Radware, o projeto foi lançado em agosto 2022 pelo NoName057(16) grupo, que apareceu em março deste ano.

Este grupo de hackers foi mencionado pela primeira vez em setembro relatório por Avast, que descreveu um módulo para ataques DDoS carregado pelo Bobik trojan de acesso remoto (este malware é conhecido desde 2020 e é distribuído pelo Linha Vermelha ladrão). Especialistas da Avast observaram NoName057(16) por três meses, de junho a setembro deste ano, e chegou à conclusão de que o grupo está realizando ataques DDoS contra organizações ucranianas, embora apenas cerca 40% deles são bem sucedidos.

Como dizem agora os analistas da Radware, relativamente recentemente, o grupo lançou o projeto DDOSIA em Telegrama, onde os operadores postaram um link para GitHub com instruções para potenciais “voluntários”. A data, o principal canal Telegram do grupo tem mais de 13,000 assinantes.

Às vezes, os DDOSIAs atacam os mesmos alvos definidos pelo grupo hacker pró-Rússia KillNet, dizem os pesquisadores. Em particular, eles participaram de um recente ataque DDoS em grande escala nos principais aeroportos dos Estados Unidos.

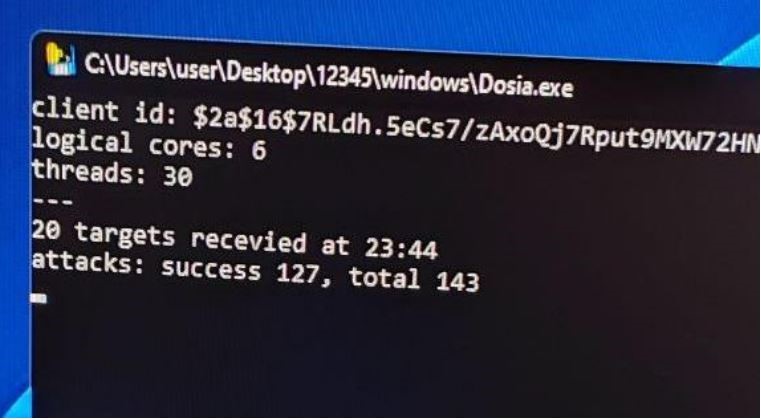

Voluntários do DDOSIA se cadastram via Telegram para receber um arquivo ZIP com malware (arquivo.exe) que contém um ID exclusivo para cada usuário. A característica mais interessante deste projeto é o fato de os participantes poderem vincular seu ID a uma carteira de criptomoeda e receber dinheiro por participar de ataques DDoS.. Além disso, o pagamento é proporcional às capacidades fornecidas por um determinado participante.

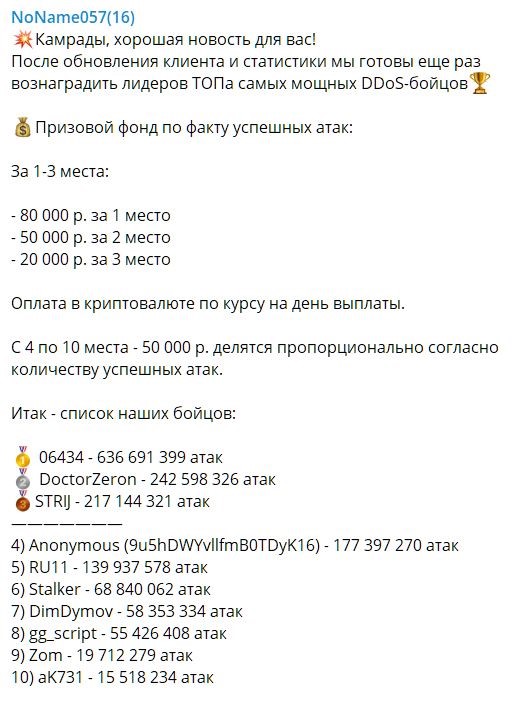

Distribuição de “prêmios”

Os melhores participantes de cada onda de ataques recebem: 80,000 rublos (aproximadamente $1,255) para o primeiro lugar, 50,000 rublos (aproximadamente $785) para o segundo lugar, e 20,000 rublos (aproximadamente $315) para o terceiro lugar. Além disso, durante os ataques aos aeroportos americanos, As operadoras DDOSIA anunciaram que distribuiriam pagamentos adicionais entre os principais 10 participantes.

Os especialistas resumem que o DDOSIA tem atualmente cerca de 400 membros e continua sendo um grupo semifechado somente para convidados que regularmente ataca mais de 60 organizações militares e educacionais.

Ao mesmo tempo, Radware expressa preocupação de que o incentivo financeiro permitirá que NoName057(16) atrair muitos voluntários para ataques DDoS, e pode definir uma tendência para outros grupos DDoS.