Pesquisadores da Fortinet estudaram o recentemente lançado criptor de código aberto Cryptonite, distribuído gratuitamente no GitHub.

Acontece que o criador do malware cometeu um erro no código, e o malware não criptografou, mas destruiu os dados das vítimas.

Deixe-me lembrá-lo de que também escrevemos sobre FBI Diz Cuba Ransomware ‘feito’ $60 Milhões atacando mais de 100 Organizações, assim como Especialistas em segurança ajudaram secretamente zepelim Vítimas de ransomware por dois anos.

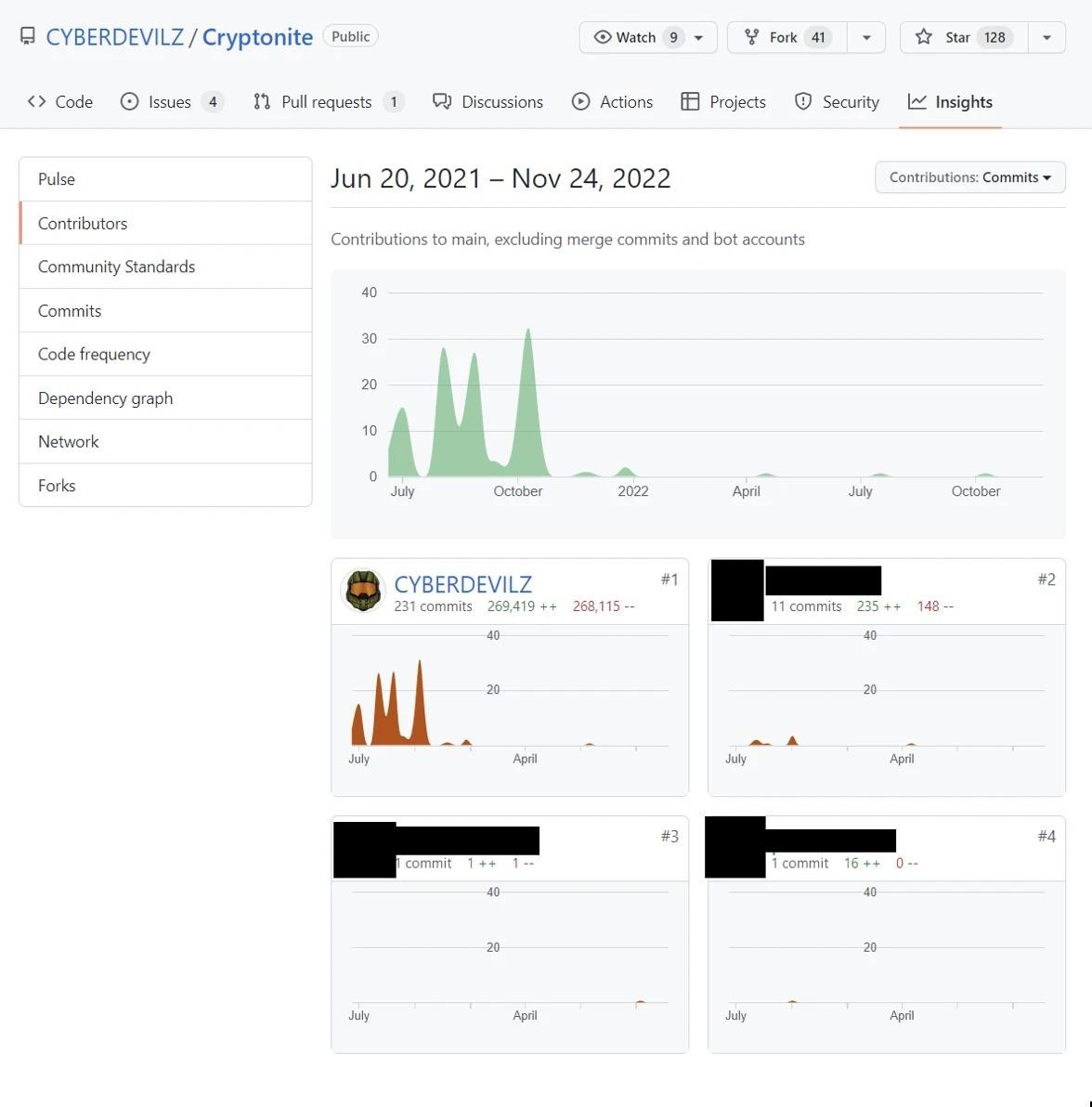

Ao contrário de outros ransomware, Criptonita não foi vendido na darknet, mas foi distribuído abertamente: foi publicado em GitHub por alguém sob o apelido CIBERDEVILZ (desde então, o código-fonte do malware e seus forks já foram removidos).

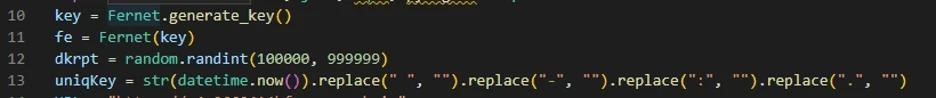

Os pesquisadores dizem que o malware escrito em Python era extremamente simples: ele usou o Fernet módulo para criptografar arquivos e substituiu sua extensão por .criptan8.

O exemplo de ransomware Cryptonite implementa apenas funcionalidades básicas de ransomware. A operadora pode configurar algumas coisas, como a lista de exclusão, URL do servidor, endereço de email, e carteira bitcoin. No entanto, criptografia e descriptografia são muito simples e não confiáveis.

Ele também não fornece nenhum dos típicos (mas mais sofisticado) recursos de ransomware, como:

- Removendo cópia de sombra do Windows

- Desbloqueie arquivos para uma exposição mais completa

- Anti-análise

- Evasão defensiva (Desvio AMSI, desativar o registro de eventos, etc.)

Embora esta variante de ransomware tenha proporcionado aos recém-chegados acesso fácil ao negócio cibercriminoso, não é uma ferramenta séria.

No entanto, algo deu errado na versão mais recente do malware: a amostra do Cryptonite estudado por especialistas bloqueou arquivos sem recuperação, na verdade, agindo como um limpador.

Os pesquisadores afirmam que o comportamento destrutivo do malware não foi pretendido pelo seu autor. Em vez de, isso se deve à sua baixa qualificação, pois erros no código fazem com que o programa trave ao tentar exibir uma nota de resgate (depois que o processo de criptografia for concluído).

Além disso, um erro que ocorre durante a operação do criptografador faz com que a chave usada para criptografar os arquivos não seja transmitida ao operador do malware. Aquilo é, o acesso aos dados da vítima é bloqueado completa e permanentemente.