Utilitário de transferência de arquivos Aspera Faspex, desenvolvido pela IBM, tornou-se uma égua de cibercriminosos. Uma vulnerabilidade descoberta no ano passado é explorada para implantar várias amostras de ransomware. Os principais atores de ameaças que usam essa violação são IceFire, Shadowserver e Buhti. O problema permite a execução arbitrária de código, e toca todas as versões do aplicativo antes do Faspex 4.4.2 PL2.

O que é Aspera Faspex?

Faspex áspero, ou em breve Faspex, é um utilitário de transferência de arquivos em nuvem que usa seu próprio protocolo de transferência. O desenvolvedor – Aspera – é subsidiária de uma das empresas mais antigas do setor – IBM. Rápido, Protocolo Adaptativo e Seguro (FASP) permitem lidar com o envio de arquivos grandes através de redes locais e de longa distância, mantendo o nível de segurança e velocidade de transferência correspondentes. Sendo um aplicativo baseado na web, ele fornece controle centralizado sobre as políticas de transferência e contas de usuário.

Todas essas qualidades o tornaram popular entre as empresas, no entanto, A IBM não tem pressa em descobrir os números. Segundo consta viu uma ampla aplicação na produção de mídia, onde a necessidade de compartilhar arquivos grandes pela rede é essencial. O desenvolvedor lança patches regulares, qual, além de novas funcionalidades, também traz correções de bugs e patches de segurança. E este último é o ponto mais interessante.

Violação Faspex permite execução arbitrária de código

De volta em dezembro 2022, A IBM percebeu a possibilidade de explorando a chamada de API obsoleta para contornar a autenticação e executar código arbitrário. A violação foi listada como CVE-2022-47986 e corrigido instantaneamente no próximo 4.4.2 Lançamento PL2. Recebeu uma classificação CVSS muito alta – 9.8. Embora seja bastante comum ver classificações altas para vulnerabilidades que permitem a execução arbitrária de códigos. No entanto, como geralmente acontece, a atualização não está sendo instalada instantaneamente após seu lançamento. A versão vulnerável de um programa ainda está presente em um grande número de sistemas. E isso deu aos bandidos a oportunidade de cometer seus atos sujos.

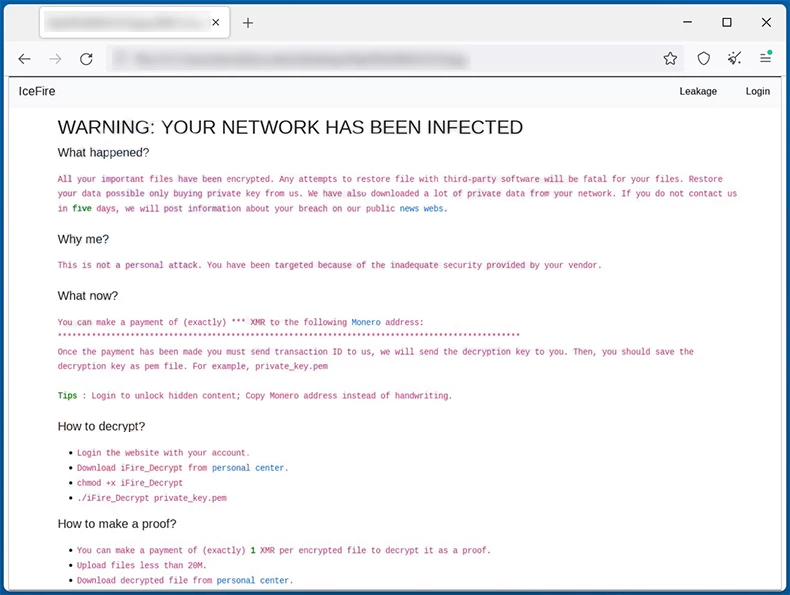

Desde fevereiro 13, pesquisadores detectaram várias gangues de ransomware explorando ativamente a vulnerabilidade descrita. O primeiro foi Shadowserver, quais tentativas foram impedidas. 3 dias depois, em fevereiro 16, Buhti, também conhecido como BuhtiRansom, conseguiu criptografar uma série de servidores vulneráveis usando CVE-2022-47986. O grupo IceFire apareceu 3 semanas depois, com ataques à infraestrutura baseada em Linux através da mesma violação.

O último grupo mencionado merece uma descrição separada. Atacar alvos no Linux é uma tática incomum para o IceFire, como eles anteriormente visavam sistemas Windows. Essa mudança parece ser uma nova tendência entre as gangues de ransomware, como vários outros, como BlackBasta, ViceSociety and Hive, funcionalidade adicionada para direcionar sistemas Linux em 2022. Essa não é a única peculiaridade deles – eles principalmente empresas-alvo em países árabes – Emirados Árabes Unidos, Irã e Paquistão. O grupo também atacou organizações na Turquia. Outros detalhes, no entanto, são menos incomuns: IceFire escolhe grandes empresas que provavelmente conseguirão pagar resgates maiores.

Patch agora para não se arrepender depois

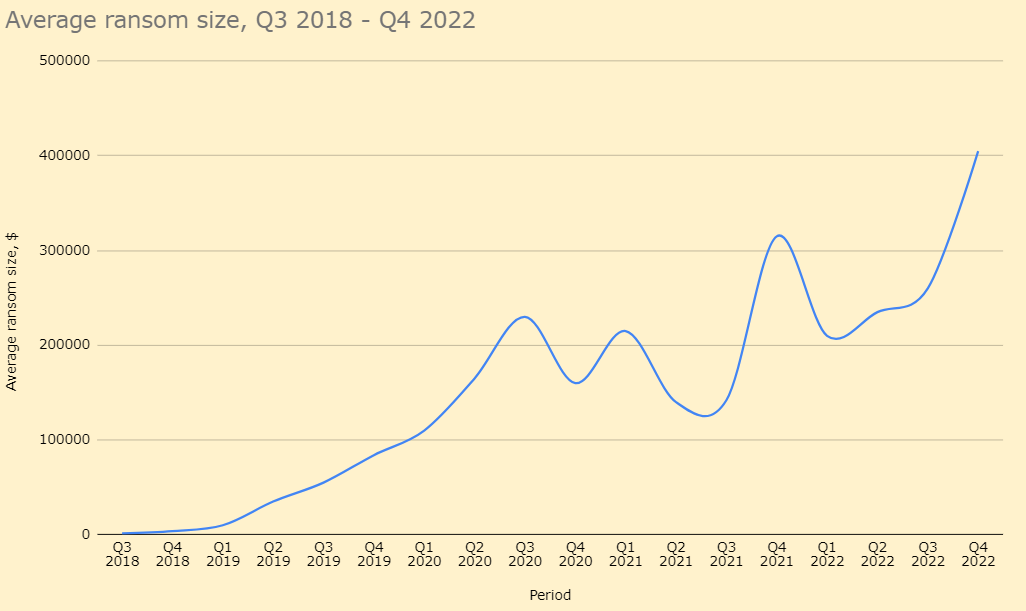

Ataques a ferramentas de transferência de arquivos parecem ser outra tendência futura. Recentemente, the Cl0p ransomware gang estava usando um breach in GoAnywhere managed file transfer (MFT) ferramenta para atacar um grande número de empresas. Dado que o resgate médio do Cl0p é um pouco tímido $250,000, pode ser doloroso sofrer tal perda. Escusado será dizer que outros intervenientes poderão perguntar mais – up to $50 million. Vale a pena ignorar pequenos patches? Acho que a resposta é “não”.

A IBM fez um ótimo trabalho ao detectar e corrigir a violação, e todos os clientes poderiam receber uma correção em 4.4.2 PL2 – apenas experimente. A última grande atualização – Faspex 5 – também está protegido contra essa vulnerabilidade. No entanto, como mostra a prática, as empresas raramente se apressam em instalar patches: até a infame vulnerabilidade EternalBlue ainda está sendo explorado em vários ataques, quase 5 anos após sua detecção e correção. Escusado será dizer que vulnerabilidades menos públicas e ameaçadoras a nível mundial poderão permanecer ativas nas próximas décadas..