Analistas da Check Point descobriram um novo ransomware, Ransomware Rorschach que já foi usado para atacar uma empresa americana não identificada.

Este malware é notável por sua velocidade extremamente alta de criptografia de arquivos e pelo fato de ser implantado usando um componente assinado de software de segurança comercial..

Ponto de verificação chama isso de ameaça “um dos ransomware mais rápidos” como Rorschach é ainda mais rápido do que Bloqueio 3.0.

Deixe-me lembrá-lo de que também escrevemos isso Novo Cuba Variante de ransomware envolve esquema de dupla extorsão, e também isso Novo Pay2Key ransomware criptografa redes corporativas em apenas uma hora.

Também a mídia noticiou que Novo Prestígio Ransomware ataca organizações polonesas e ucranianas.

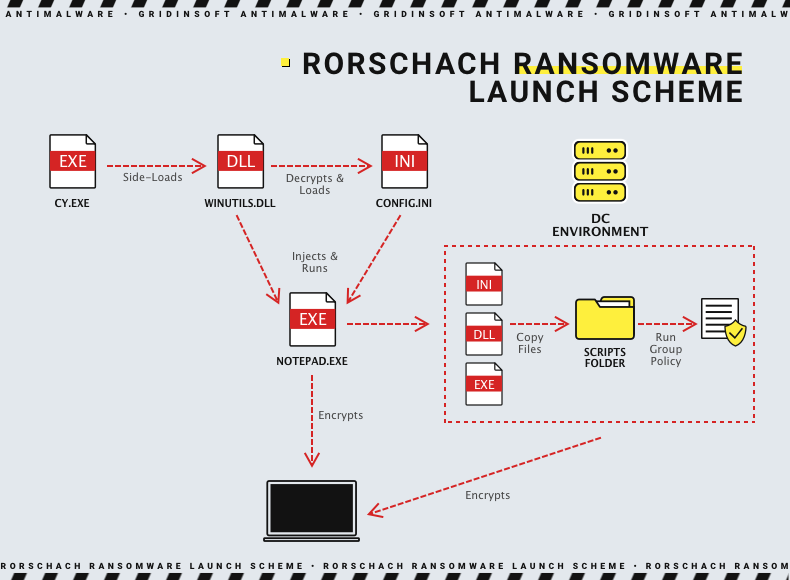

Os pesquisadores dizem que o ransomware é entregue usando um DLL de carregamento lateral técnica através de um componente assinado no Córtex XDR no Redes Palo Alto produtos. Os invasores usaram a ferramenta de serviço Cortex XDR Dump (cy.exe) versão 7.3.0.16740 para baixar o carregador e injetor Rorschach (winutils.dll), o que resultou na config.ini carga útil de ransomware sendo lançada no processo do Bloco de Notas.

Observa-se que o arquivo do carregador está protegido contra análise no estilo UPX, enquanto a carga útil principal é protegida contra engenharia reversa e detecção, virtualizando partes do código usando VMProtect.

Os especialistas da Check Point alertam que o ransomware cria uma política de grupo em um controlador de domínio do Windows e pode se propagar de forma independente para outros hosts no domínio.

Depois de comprometer o computador da vítima, o malware apaga quatro aplicativos, Segurança, Sistema, e registros do Windows Powershell para encobrir seus rastros.

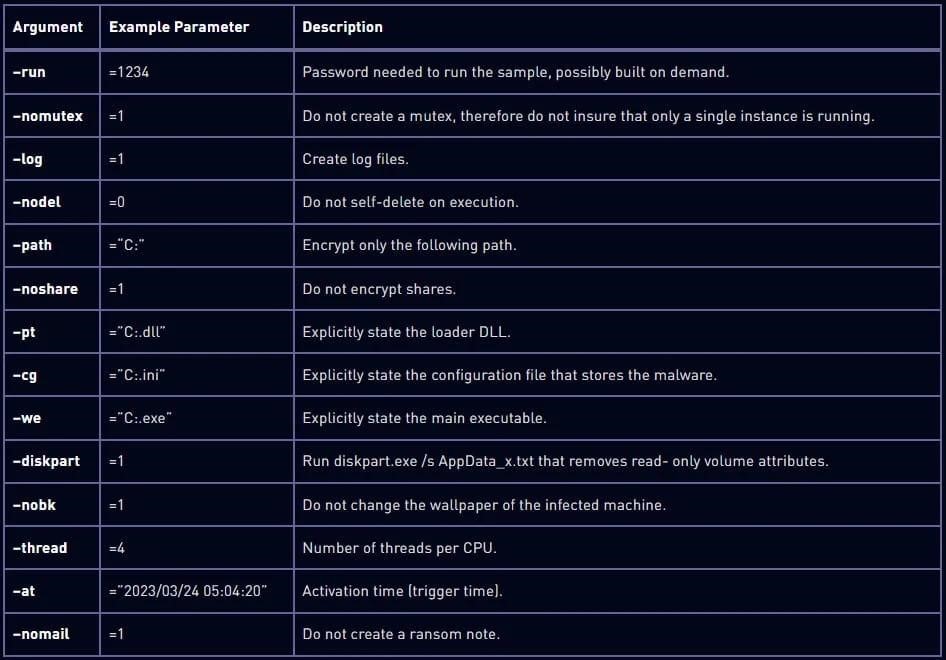

Embora a configuração do Rorschach seja geralmente codificada, o ransomware suporta argumentos de linha de comando que melhoram muito sua funcionalidade. Abaixo estão alguns deles.

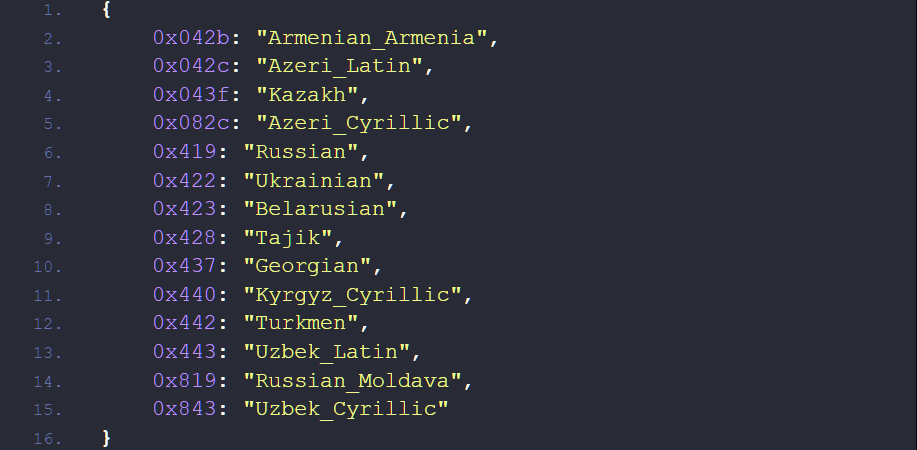

Rorschach começará a criptografar dados somente se a máquina infectada não funcionar no idioma de nenhum dos países da CEI. O esquema de criptografia combina o curva25519 e eSTREAM hc-128 algoritmos, usando criptografia descontínua, o que significa que o malware criptografa arquivos apenas parcialmente, o que aumenta sua velocidade.

Idiomas que impedem malware

Os pesquisadores observam que o procedimento de criptografia Rorschach demonstra “uma implementação altamente eficiente de distribuição de fluxo através de I / Ó portas de conclusão.”

Para determinar a velocidade da criptografia Rorschach, especialistas realizaram um teste usando 220,000 arquivos em uma máquina com processador de 6 núcleos. Levou malware 4.5 minutos para criptografar os dados, enquanto LockBit 3.0, até recentemente considerado o ransomware mais rápido, completou a mesma tarefa em 7 minutos.

Check Point resume que Rorschach parece ter incorporado os melhores recursos de alguns dos principais programas de ransomware vazados anteriormente (pó, Bloqueio 2.0, Lado escuro).