Bloqueio, uma infame gangue de ransomware que se tornou um grande ator de ameaças nos últimos dois anos, lançou a variante de seu ransomware para macOS. Anteriormente, este sistema foi considerado seguro contra ransomware, já que nenhuma amostra conhecida o visava especificamente. Atualmente, O produto da LockBit é considerado o primeiro ransomware que quebra essa regra.

O que é a gangue LockBit?

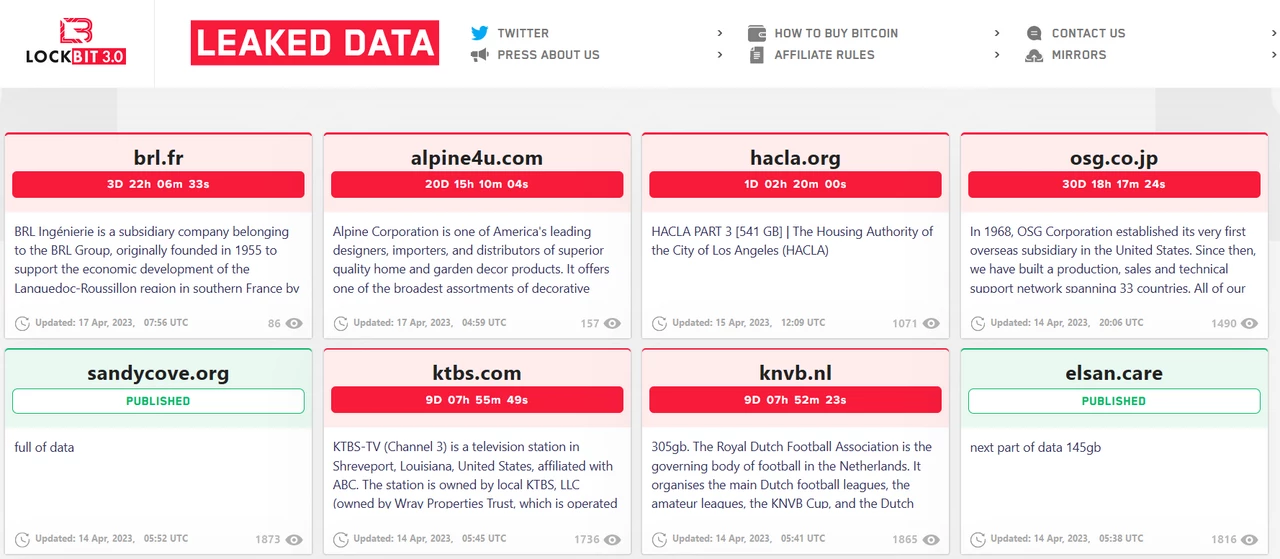

O grupo LockBit é atualmente uma gangue líder de atores de ameaças que têm espalhar ransomware homônimo desde 2019. Durante toda a sua vida, eles estão constantemente atualizando seu malware, tornando-o mais resistente a quaisquer contramedidas. O grupo também é significativo por sua personalidade na mídia – eles nunca têm vergonha de dar entrevistas e discutir algo em fóruns. Depois de Conti group dissolution em 2022, LockBit se tornou líder no mercado, marcando uma parcela de mais 40% de todos os ataques em algum momento. Este número flutua, mas a nomeação da gangue do crime cibernético de maior sucesso permanece.

A principal coisa que dá ao LockBit seu sucesso é o ransomware e o software auxiliar usado em ataques cibernéticos. Em complexo, esses programas fornecem um ambiente seguro, maneira rápida e confiável de criptografar e exfiltrar os arquivos. Bem no começo, seu software de ransomware e exfiltração de dados já era o mais rápido. Mas com o tempo e atualizações, hackers tornaram tudo ainda mais rápido. Na verdade, nenhum exemplo de ransomware usado em massa é quase compatível, e only one known sample – Rorschach ransomware – pode se orgulhar de criptografia mais rápida. As atualizações trazem não apenas criptografia mais rápida & exfiltração, mas também atualizações na infraestrutura de rede e programas de recompensa por bugs.

O primeiro ransomware para macOS da LockBit

Por muito tempo, macOS foi considerado um espaço protegido contra malware. Certamente, havia coisas menores, como adware ou sequestradores de navegador, que residem em navegadores – mas não dependem do sistema operacional. Malware “sério”, como spyware, backdoors e ransomware eram inexistentes. Teoricamente, algumas amostras de malware destinadas a sistemas *NIX podem ser executadas no macOS (pois é compatível), mas eles não foram projetados especificamente para atacá-lo. Mas em abril 16, 2023, a notícia informando sobre a variante do LockBit direcionada ao macOS apareceu.

"armário_Apple_M1_64": 3e4bbd21756ae30c24ff7d6942656be024139f8180b7bddd4e5c62a9dfbd8c79

Tanto quanto eu posso dizer, this is the first Apple's Mac devices targeting build of LockBit ransomware sample seen…

Também esta é a primeira vez para o "grande nome" gangues?

🤔@patrickwardle

CC @cyb3rops pic.twitter.com/SMuN3Rmodl— Equipe MalwareHunter (@malwrhunterteam) abril 15, 2023

O fato de que o sistema antes invencível desceu do panteão e agora está junto com os mortais iniciou um furacão de discussões. Nos fins de semana, quando isso acontecia, as pessoas enlouqueciam com suas expectativas, criando mais e mais versões do que é capaz e como isso funciona. O próprio LockBit, no entanto, apenas confirmou ter uma variante macOS recém-desenvolvida de seu ransomware.

O que realmente acontece?

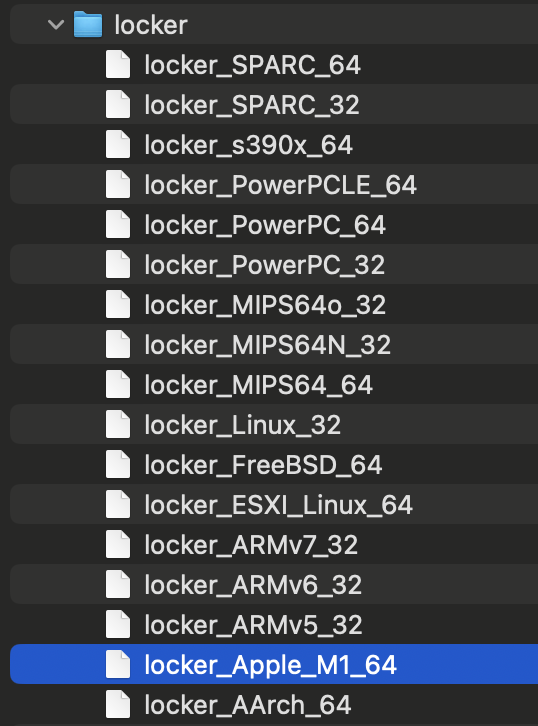

Por trás da enorme reação da mídia, muitos detalhes interessantes escaparam. Eles geralmente ficam disponíveis durante a análise da amostra. Este último parece não ser detectado pelos fornecedores listados no VirusTotal, e visa sistemas ARM. Em apenas um dia eles corrigiram esta falha – Pelo menos alguns deles, no entanto. No entanto, uma análise mais aprofundada da amostra mostra que o LockBit conseguiu compilá-la para várias outras plataformas – como PowerPC, ARMv5/v6/v7, Linux, FreeBSD e até SPARC. Na verdade, toda a linha de produtos da Apple está em risco agora – de computadores a tablets e telefones celulares. Até mesmo o legado, Sistemas baseados em PowerPC, não são seguros.

A amostra exata se recusa a ser processada de maneira normal, pois não possui uma assinatura válida do Apple Developer ID. Para fazê-lo funcionar, os hackers provavelmente usam um comando de console específico, que lhes permite contornar as restrições. A amostra é criptografada por XOR e apresenta alguns truques anti-análise. Em particular, força o ambiente de depuração a parar se o malware detectar um. Ainda, depois de uma análise profunda analistas notaram muitas falhas presentes nesta versão do LockBit. O malware é propenso a erros de buffer overflow, e a maioria das suas medidas anti-análise podem ser facilmente bloqueadas.

O ransomware LockBit para macOS é perigoso??

Claro que sim, isso é. Apesar de estar abaixo do ideal em sua iteração atual, será assim no futuro – não tenho dúvidas sobre isso. A gangue LockBit nunca superestima suas capacidades de malware e fará o possível para consertar todas as coisas que os analistas já descobriram. Além disso, outras gangues podem ter esse caso como exemplo e liberar seus próprios portos. É uma ameaça muito pequena para o macOS no momento, mas pode acabar em um paradigma completamente novo.

Ter malware baseado em macOS é ameaçador não apenas pela novidade de tais ameaças, mas também por causa da ausência de quaisquer contramedidas. Na verdade, eles não estão totalmente ausentes – existem várias soluções de software antimalware para macOS. No entanto, eles têm baixa cobertura, o que não é obstáculo para malware. Adicionalmente, essas soluções têm baixa capacidade contra ameaças avançadas, como ransomware LockBit, tornando a proteção ainda menos eficaz. O único conselho agora é implementar medidas proativas de contra-ataque – aquelas que não permitirão que o malware chegue ao sistema..

Como se proteger?

Felizmente, as contra-ações contra o ransomware LockBit são multiplataforma. Hackers LockBit comumente utilizam vulnerabilidades de rede para abrir caminho para a rede e infectá-lo. Você pode praticar com firewalls ou outras medidas restritivas, mas os bandidos encontraram uma maneira de contorná-los. Soluções avançadas, como detecção e resposta de rede, vai se encaixar melhor nesse caso. Eles nem sempre exigem a instalação da parte cliente em cada sistema, influenciando o monitoramento geral do tráfego da rede. Os sistemas de detecção e o registro extensivo tornam muito mais fácil deter a ameaça e se preparar para possíveis invasões no futuro.