Atores maliciosos conhecem executivos e funcionários de alto nível, como porta-vozes públicos, estão familiarizados com táticas comuns de spam. Devido aos seus perfis públicos, eles podem ter passado por um extenso treinamento de conscientização de segurança, e a equipe de segurança pode ter implementado políticas mais rígidas e ferramentas mais avançadas para protegê-los. Como resultado, os atacantes que visam esses indivíduos são forçados a ir além do convencional táticas de phishing como Whaling Phishing e empregam métodos mais sofisticados e direcionados.

Phishing baleeiro

Phishing é uma prática maliciosa em que os invasores enganam os indivíduos revealing sensitive information através de e-mails falsos que parecem legítimos. A vítima fornece voluntariamente suas credenciais, que não pode ser considerado extorsão ou malware .

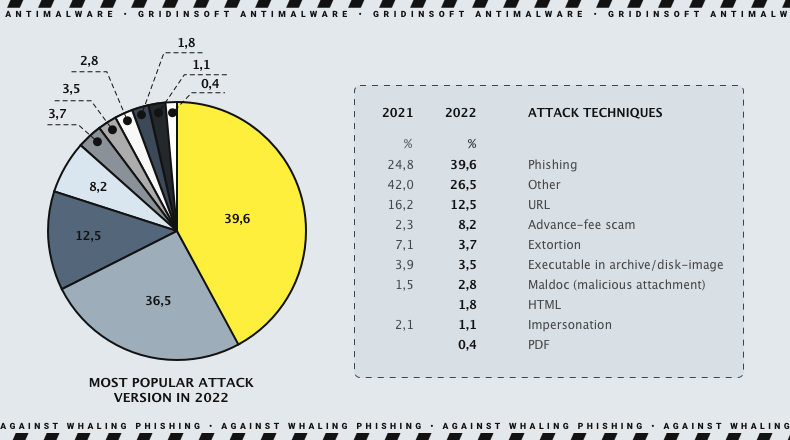

Ataques de phishing, representando 39.6%, são o tipo mais comum de ataque cibernético e são frequentemente combinados com outras formas de malware, como HTML, URL, PDF, e executáveis.

As técnicas de phishing são diversas, e é quase impossível listá-los todos sem perder alguns. No entanto, vários métodos são atualmente os mais prevalentes. Esses métodos sempre foram amplamente utilizados devido à sua simplicidade e à alta probabilidade de capturar a vítima com sucesso..

Vários tipos de ataques de phishing include spear phishing, phishing baleeiro, phishing de pescador, farmacêutico, phishing pop-up, e outros. O spear phishing tem como alvo funcionários regulares enquanto o phishing baleeiro tem como alvo funcionários de alto nível, como executivos de nível C.

Ataques de phishing baleeiros

A baleia é frequentemente considerada a governante do oceano, simbolizando alta autoridade. No reino do phishing, 'baleia’ refere-se a executivos de nível C. Esses executivos detêm um poder significativo dentro de uma organização, e a metáfora traça paralelos entre esses indivíduos influentes e o rei do oceano.

Devido ao seu poder e autoridade, Os executivos de nível C são alvos para ataques de baleias, que visam enganá-los e explorá-los, aproveitando seus acesso a informações confidenciais e habilidades de tomada de decisão. Quando um CEO solicita uma tarefa urgente de um funcionário, geralmente é priorizado e concluído rapidamente.

O phishing baleeiro não é caracterizado por tipos especiais de propagação. É distribuído por e-mail, SMS, e voz como qualquer outro ataque de phishing. Vamos explorá-los por meio de exemplos do mundo real.

Exemplos de ataques baleeiros

Em sua essência, o traço comum em exemplos de campanhas anteriores de caça às baleias bem-sucedidas não é muito diferente de campanhas de phishing bem-sucedidas: As mensagens são aparentemente tão urgentes, tão potencialmente desastroso que o destinatário se sente compelido a agir rapidamente, deixando de lado as práticas normais de higiene de segurança. Scammers writing e-mails de caça às baleias bem-sucedidos sabem que seu público não será compelido apenas por um lembrete de prazo ou por um e-mail severo de um superior. Em vez de, eles vão atacar outros medos, como ação legal ou ser alvo de danos à reputação.

Em um exemplo de tentativa de caça à baleia, vários executivos de todos os setores caíram em um ataque. Eles forneceram detalhes precisos sobre eles e seus negócios, que supostamente vinham de um Tribunal Distrital dos Estados Unidos com uma intimação para comparecer perante um grande júri em um caso civil.. O e-mail incluiu um link para a intimação. Quando os destinatários clicaram no link para visualizá-lo, eles foram infectados com malware.

Fases dos ataques de phishing baleeiro

Aqui, três fases do ataque de phishing também se aplicam ao ataque baleeiro:

- Quando um invasor deseja acessar um sistema, o primeiro passo é pesquise o alvo potencial. Aprender sobre sua posição dentro da empresa e seu relacionamento com outros funcionários.

- Depois que o invasor coletar informações suficientes, elas vão crie um e-mail de phishing personalizado isso parece legítimo. (Foi assim que os departamentos de RH e Finanças da Seagate e da FACC Cyber Heist foram enganados)

- O atacante enganará o alvo para clicando em um link ou anexo. Se a vítima cair na armadilha, o invasor deve contornar as medidas de segurança e injetar uma carga maliciosa. Então, eles podem roubar dados e informações confidenciais.

Defesa contra ataques de baleias

Se você é um executivo ou alguém que pode ser alvo de caça às baleias, você deve se lembrar dos conselhos padrão de prevenção para ataques de phishing. É essencial ter cuidado ao clicar em links ou anexos de e-mails, pois esses ataques exigem que a vítima tome alguma ação para ter sucesso.

Implementando melhores práticas específicas para a caça às baleias pode ajudar as organizações a fortalecer suas defesas e educar alvos potenciais.

É essencial estar ciente das informações que os funcionários públicos compartilham sobre os executivos. E-mails sobre caça às baleias podem parecer mais genuínos se incluírem detalhes on-line prontamente disponíveis. Podem ser aniversários, cidades natais, passatempos favoritos, ou esportes. E-mails de caça às baleias podem parecer ainda mais legítimos durante grandes eventos públicos, como conferências do setor ou eventos empresariais. Portanto, é essencial lembrar aos executivos e porta-vozes que tenham cautela ao verificar suas caixas de entrada, particularmente durante eventos de alta publicidade, quando é provável que estejam no centro das atenções.