A Eurecom descobriu uma série de explorações denominadas “BLEFES”, posando um ameaça significativa à segurança das sessões Bluetooth. Esses ataques exploram duas falhas até então desconhecidas no padrão Bluetooth, versões impactantes 4.2 através 5.4 e potencialmente colocando bilhões de dispositivos, incluindo smartphones e laptops, em risco.

Explorações do BLUFFS – Como funcionam?

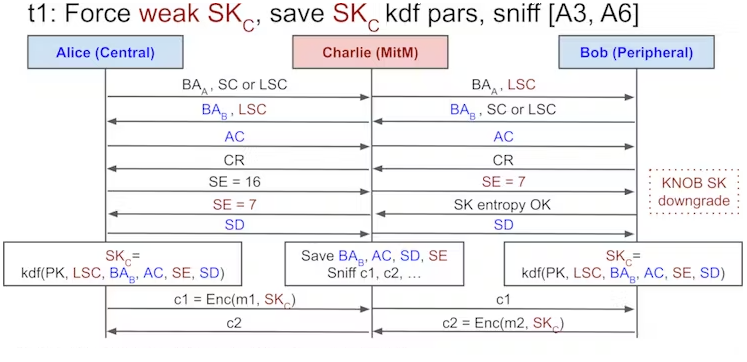

BLEFES (Escuta de usuários com Bluetooth baixo em sessões de salto de frequência) é um série sofisticada de ataques projetado para comprometer o futuro e o futuro secrecy of Bluetooth sessions, comprometendo a confidencialidade das comunicações entre dispositivos. A metodologia envolve explorando falhas no processo de derivação da chave da sessão, forçando a geração de uma chave de sessão fraca e previsível (SKC). O invasor então força brutamente a chave, permitindo-lhes descriptografar comunicações passadas e manipular futuras.

Para executar BLUFFS, o o invasor só precisa estar dentro do alcance do Bluetooth dos dispositivos alvo. Representando um dispositivo, o invasor negocia uma chave de sessão fraca. Então, o outro, propondo o menor valor de entropia de chave possível e usando um diversificador de chave de sessão constante.

Impacto em dispositivos Bluetooth

Dada a natureza arquitetônica das falhas, BLUFFS impacta todos os dispositivos executando uma linha completa de versões do protocolo Bluetooth. As vulnerabilidades afetam a especificação Bluetooth Core 4.2 através 5.4, potencialmente expondo um grande número de dispositivos às explorações. O impacto foi confirmado através de testes em smartphones, fones de ouvido, e laptops executando versões Bluetooth 4.1 através 5.2.

SIG Bluetooth, a organização que supervisiona o desenvolvimento do padrão Bluetooth, recebeu o relatório da Eurecom. Eles recomendam implementações para rejeitar conexões com pontos fortes baixos, utilizar “modo de segurança 4 Nível 4” para maior força de criptografia, e operar em “Somente conexões seguras” modo durante o emparelhamento.

Medidas de mitigação

Os pesquisadores propõem modificações compatíveis com versões anteriores para melhorar a derivação da chave da sessão e mitigar BLUFFS e ameaças semelhantes. Recomendações, no entanto, oferecer apenas as correções de protocolo, ou seja. eles não estão prestes a ser feitos pelos usuários. Tristemente, mas no momento, não há muito que você possa fazer para proteger a conexão BT.