Em um desenvolvimento perturbador, pesquisadores de segurança descobriram uma versão Linux do criptografador da gangue de ransomware Qilin, especificamente adaptado para servidores VMware ESXi. Este criptografador é um dos criptografadores Linux mais avançados e personalizáveis observados.

Qilin visa VMware ESXi

Hoje, cada vez mais empresas estão adotando tecnologias de virtualização para hospedagem de servidores. Por exemplo, VMware ESXi se tornou popular devido à sua eficácia. No entanto, os invasores se adaptaram rapidamente a essa tendência e desenvolveram criptografadores especializados para comprometer esses servidores virtualizados. Embora muitas operações de ransomware usem códigos-fonte existentes, outros usam criptografadores especificamente para servidores Linux. Por isso, uma descoberta recente revelou um criptografador Linux ELF64 para Qilin. Está destacando sua adaptabilidade em Linux, FreeBSD, e servidores VMware ESXi.

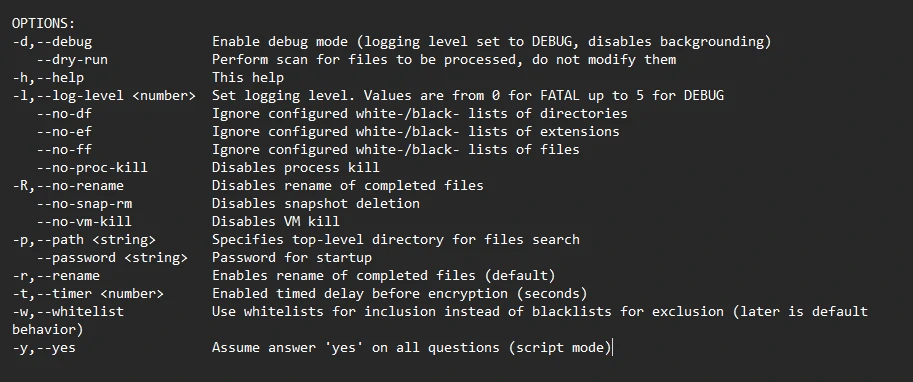

O criptografador do Qilin possui configurações incorporadas que determinam extensão de arquivo, encerramento do processo, inclusão ou exclusão de arquivo, e criptografia ou exclusão de pasta. Também enfatiza fortemente as máquinas virtuais que vão além da mera criptografia de arquivos. O criptografador Qilin concede aos agentes de ameaças vastos recursos de personalização. Essas opções variam desde a ativação de modos de depuração e execução de simulações até a personalização da criptografia de máquinas virtuais e seus instantâneos.. Além disso, o criptografador permite que os atores da ameaça especifiquem uma lista de máquinas virtuais isentas de criptografia.

O que é Qilin Ransomware?

Inicialmente lançando como Agenda ransomware em agosto 2022, a operação de ransomware Qilin foi renomeada em setembro e está ativa com seu nome atual. É um dos poucos malwares escritos em Golang, o que pode conceder-lhe alguns recursos anti-detecção aprimorados. Executando o modus operandi típico de ransomware direcionado a empresas, Qilin se infiltra nas redes, exfiltra dados, e posteriormente implanta ransomware para criptografar todos os dispositivos conectados. A operação de ransomware do grupo manteve uma contagem consistente de vítimas desde o seu início. No entanto, intensificou notavelmente as suas actividades nos últimos 2023. Empregando táticas de dupla extorsão, os agentes da ameaça aproveitam dados roubados e arquivos criptografados para coagir as vítimas a atender aos pedidos de resgate.

Quanto às metas, Qilin opta por empresas e empresas de alto valor. Centra-se em organizações dos sectores da saúde e da educação em África e na Ásia.. TAs ganham acesso inicial using spear phishing e aplicativos/peças de hardware exploráveis conhecidos, como Citrix e protocolo de desktop remoto (PDR). A configuração de criptografia suporta vários modos de criptografia que o operador de ransomware pode configurar.

Recomendações de segurança

Aqui estão algumas maneiras de identificar o ransomware Agenda em sua rede:

- Educação de funcionários & Treinamento. O método mais eficaz é treinar os funcionários nos conceitos básicos de higiene cibernética. Prevenido é prevenido.

- Backup de dados. A seguinte medida é fazer backup de seus dados regularmente, off-line, se possível. Isso evitará que as cópias de dados off-line sejam corrompidas e ajudará a restaurar os dados sem muito esforço.

- Ferramentas de segurança. Nós recomendamos usando ferramentas de segurança que usam assinaturas, heurística, ou algoritmos de IA para identificar e bloquear arquivos ou atividades suspeitas. Ele pode detectar e bloquear variantes conhecidas de ransomware.

- Tráfego de rede. Monitorando o tráfego de rede em busca de quaisquer sinais de comprometimento, como padrões de tráfego incomuns ou comunicação com servidores de comando e controle conhecidos, permite a detecção de atividades suspeitas.

- Auditorias de segurança. Recomendamos auditorias e avaliações de segurança regulares para identificar vulnerabilidades de rede e sistema para manter a proteção atualizada.