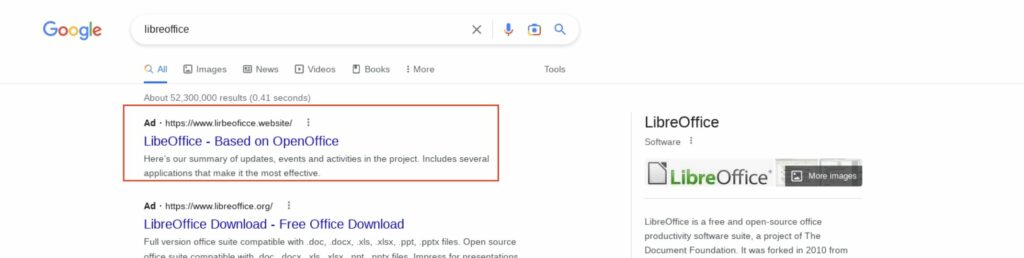

A Microsoft deu o alarme sobre um onda crescente de ataques de ransomware utilizando táticas de malvertising para espalhar o ransomware Cactus. A sofisticada campanha de malware depende implantando DanaBot como vetor de acesso inicial, orquestrado pelo operador de ransomware Storm-0216, também conhecido como Twisted Spider ou UNC2198.

Cactus Ransomware implantado por DanaBot

A equipe de Threat Intelligence da Microsoft divulgou um onda crescente de ataques de ransomware Cactus. É orquestrado pelo notório operador de ransomware Tempestade-0216, também conhecido como Aranha Torcida/UNC2198. A campanha de malware emprega técnicas de malvertising, aproveitando o DanaBot como ponto de entrada para o ataque de ransomware.

O que torna Cactus particularmente preocupante é a sua capacidade de ignorar software antivírus e explorar conhecidos vulnerabilidades em dispositivos VPN para obter acesso inicial a uma rede. Também, especialistas em segurança descobriram que Ataques de ransomware Cactus exploram vulnerabilidades no Qlik Sense, uma plataforma de análise de dados. É crucial atualizar e corrigir regularmente o software para proteger contra ameaças de ransomware em evolução.

O que é malware DanaBot?

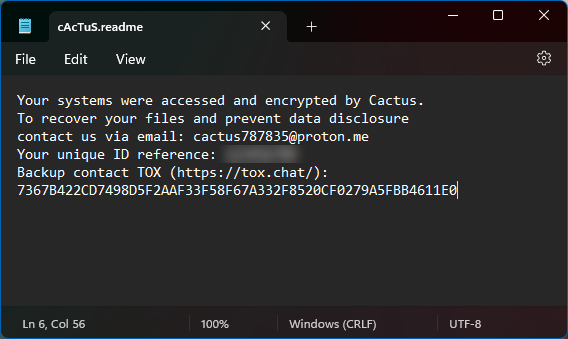

DanaBot, identificado pela Microsoft como Storm-1044, permanece como uma ameaça multifacetada comparável a contrapartes infames como Emotet, TruqueBot, QakBot, e IcedID. Este malware opera tanto como um ladrão de dados quanto como um canal para cargas subsequentes. UNC2198, um grupo de ameaças associado ao DanaBot, tem um histórico de infecção de endpoints com IcedID, um precursor da implantação de famílias de ransomware como Maze e Egregor, conforme descrito anteriormente por Mandiant, uma subsidiária do Google.

A inteligência da Microsoft sugere uma transition from QakBot para DanaBot, provavelmente desencadeada por uma operação concertada de aplicação da lei em agosto 2023 que desmantelou a infraestrutura do QakBot. A campanha DanaBot em andamento, observado desde novembro, notavelmente emprega uma versão privada do malware para roubo de informações, divergindo da abordagem convencional de malware como serviço.

Medidas protetoras

As recomendações da Microsoft incluem atualizações e patches regulares de software, implementações de segurança robustas, e treinamento abrangente de funcionários para fortalecer defesas contra tentativas de phishing.

- Faça backup regularmente de seus dados off-line para protegê-los. Se o ransomware atacar o seu computador, os arquivos de backup não serão afetados, e você pode restaurá-los sem pagar resgate.

- É importante realizar treinamentos regulares de conscientização sobre segurança cibernética para funcionários para educá-los sobre ameaças de ransomware e práticas online seguras.

- Empregue ferramentas de monitoramento de rede para identificar atividades suspeitas e potenciais indicadores de comprometimento, permitindo a detecção proativa de ameaças.