O mundo cibernético foi abalado por a recente descoberta de uma vulnerabilidade crítica de dia zero no Apache OFBiz, conhecido como CVE-2023-51467. Pesquisadores da SonicWall revelaram essa falha, que representa uma ameaça significativa para permitindo que invasores ignorem a autenticação e realizar uma falsificação de solicitação no lado do servidor (SSRF). A vulnerabilidade é grave, com uma pontuação CVSS de 9.8, e gerou preocupações em vários setores que dependem da estrutura da web baseada em Java do Apache OFBiz.

O que é Apache OFBiz?

Apache OFBiz é um parte integrante da espinha dorsal digital de inúmeras indústrias, desde serviços financeiros até cuidados de saúde. Este planejamento de recursos empresariais de código aberto (ERP) sistema é um peça-chave no gerenciamento de processos de negócios complexos, o que é essencial para grandes empresas. Isto é o que faz o CVE-2023-51467 vulnerabilidade algo mais do que uma falha técnica. A sua exploração extensiva pode ser uma potencial porta de entrada para perturbações catastróficas em serviços e infraestruturas críticas..

Vulnerabilidade do Apache OFBiz – lado técnico

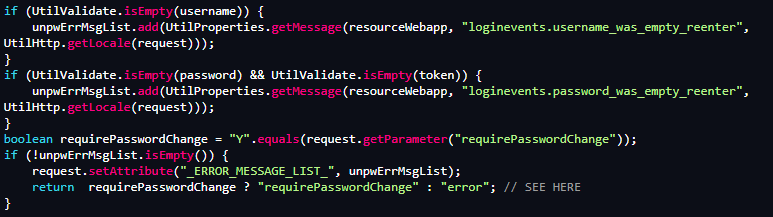

Equipe de pesquisa da SonicWall detectou esta vulnerabilidade crítica de dia zero e prontamente divulgou aos mantenedores do Apache OFBiz. A raiz desta vulnerabilidade está na funcionalidade de login do aplicativo. Os invasores que exploram o CVE-2023-51467 podem ignorar a autenticação manipulando a função checkLogin no Apache OFBiz. Ao definir o “requirePasswordChange”parâmetro para“Y”no URI e fornecendo credenciais nulas ou inválidas, a função retorna erroneamente um status de sucesso, permitindo assim o acesso não autorizado. A vulnerabilidade afeta especificamente o processo de login do Apache OFBiz.

Como funciona a exploração?

- Manipulando a função CheckLogin

A questão central reside no “checkLogin”função. Normalmente, esta função deve validar as credenciais de um usuário antes de conceder acesso. No entanto, devido a uma falha na sua implementação, ele não consegue executar esta tarefa corretamente sob certas condições. - Explorando credenciais nulas ou inválidas

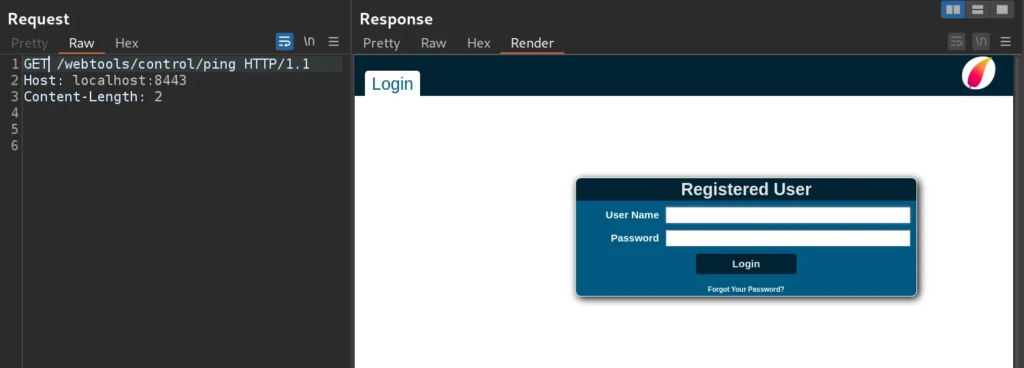

A exploração envolve o envio de uma solicitação HTTP elaborada onde o “USERNAME" e "PASSWORD”parâmetros ficam vazios, ou valores inválidos são fornecidos. No entanto, a exploração inclui o “requirePasswordChange=Y”parâmetro no URI. - Ignorando verificações de autenticação

Devido à lógica falha no “checkLogin”função, quando recebe credenciais nulas ou inválidas junto com o “requirePasswordChange=Y”parâmetro, ele ignora incorretamente as verificações usuais de autenticação. Especificamente, ele não consegue entrar no bloco condicional que verifica se o nome de usuário e a senha são nulos. Consequentemente, isto retorna erroneamente um status de sucesso, permitindo que o processo de autenticação seja ignorado. - Potencial para falsificação de solicitação no servidor (SSRF) ou execução remota de código (RCE)

Ignorando a autenticação, um invasor poderia executar SSRF ou RCE, levando ao acesso não autorizado a dados confidenciais ou controle sobre o sistema.

A exploração desta falha pode levar a consequências terríveis. Os invasores podem potencialmente obter controle sobre sistemas confidenciais, compromise confidential data, e interromper serviços essenciais. Também, O uso generalizado do Apache OFBiz em vários setores aumenta o risco de, ataques coordenados que poderiam visar múltiplas facetas da sociedade simultaneamente.

Patch e recomendações

Em resposta a esta descoberta alarmante, Apache lançou uma atualização de segurança. A nova versão, 18.12.11, aborda a vulnerabilidade e é fortemente recomendado para implementação imediata. Adicionalmente, as organizações são aconselhadas a realizar auditorias de segurança completas e aplique patches a todas as plataformas afetadas prontamente.

Os usuários do Apache OFBiz são fortemente aconselhados a:

- Atualize para a versão Apache OFBiz 18.12.11, que contém a correção para esta vulnerabilidade.

- Audite regularmente os sistemas em busca de vulnerabilidades e aplique os patches necessários.

- Fique de olho nos logs do sistema e nos padrões de acesso para detectar quaisquer sinais de tentativas de exploração.

- Utilizar Soluções XDR de forma proativa para prevenir ataques cibernéticos monitorando continuamente e correlacionando dados entre endpoints, redes, e ambientes de nuvem. A detecção precoce de ameaças e a resposta rápida são fundamentais.