Trojan:Win32/Mamson.A!ac é um tipo de malware projetado para coletar dados do sistema que infecta. Às vezes, famílias de spyware conhecidas obtêm esta detecção. O malware é normalmente distribuído disfarçado de utilitários úteis baixados de fontes não confiáveis.

Trojan:Win32/Mamson.A!Visão geral

Trojan:Win32/Mamson.A!ac é uma detecção do Microsoft Defender que sinaliza malware ladrão de informações. Este tipo de programa malicioso visa coletar dados do sistema infectado. Geralmente, ele coleta credenciais de login de arquivos do navegador, biscoitos, histórico do navegador, e outras informações sobre a atividade da vítima na Internet. Em alguns casos, amostras de RedLine Stealer aparecem sob esta detecção. Ainda, o efeito é exatamente o mesmo.

O Trojan Mamson geralmente se espalha sob o disfarce de utilitários úteis baixados from shady websites, incluindo Esses locais têm condições ideais para distribuição de malware, como a maioria dos softwares hackeados exige desativação obrigatória de software antivírus Durante a instalação. Em certos casos, pode se esconder no instalador.

Análise técnica

Vamos analisar o Trojan:Win32/Mamson.A!ac destruindo uma de suas amostras. Como esta detecção é genérica, pode haver variações bastante selvagens em certas áreas, mas a funcionalidade “mainstream” permanece a mesma.

Assim que Mamson entrar no sistema, ele verifica o ambiente virtual, depuração, ou sandbox. Por esta, Ele verifica os seguintes valores no registro:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Windows

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft/Windows NT\CurrentVersion\LanguagePack\DataStore_V1.0

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Display

Essas chaves mantêm informações sobre a versão do sistema operacional, pacotes de idiomas, e configurações de exibição. Esses dados são úteis tanto para impressões digitais quanto para determinar se o ambiente tem algo de sintético..

Escalação de privilégios

Depois dos primeiros passos, o malware aumenta privilégios, o que lhe dá uma posição segura no sistema. Começar com, ele manipula o sistema de relatório de erros do Windows para se legitimar.

%windir%\system32\wbem\wmiprvse.exe

%windir%\System32\svchost.exe -k WerSvcGroup

%windir%\system32\WerFault.exe -u -p 2660 -s 684

Avançar, ele cria seu próprio serviço, executando um comando para o Service Control Manager. Isso torna o Mamson muito mais difícil de remover manualmente, já que os serviços protegem seus arquivos subjacentes. Tentar removê-lo de qualquer maneira depois de tal truque provavelmente resultará em BSOD, a menos que o software antimalware seja usado.

C:\Windows\system32\sc.exe start w32time task_started

Evasão de Defesa

Para evitar a detecção, Mamson vem embalado (criptografado) forma que permite evitar detecção estática. Para se legitimar, o malware brinca com chaves de registro da Identity Client Runtime Library (IdentidadeCRL). Alguns dos valores também são usados para manter configurações de malware.

HKEY_CURRENT_USER\Software\Microsoft\IdentityCRL\Immersive\production\Property\001880060ADF5C62

HKEY_CURRENT_USER\Software\Microsoft\IdentityCRL\Immersive\production\Property\00188006102E98CE

Para cobrir os rastros, este malware também manipula os logs do sistema Windows Error Reporting. Ele edita linhas dos logs que contêm as informações sobre as interações WerFault que mencionei acima.

C:\ProgramData\Microsoft\Windows\WER\ReportArchive\AppCrash_executable.exe_515752de8867334bf1b5dff986a385cbabdecb_6ccb0f67_0f5f9b13

C:\ProgramData\Microsoft\Windows\WER\ReportArchive\AppCrash_executable.exe_515752de8867334bf1b5dff986a385cbabdecb_6ccb0f67_0f5f9b13\Report.wer

C:\ProgramData\Microsoft\Windows\WER\Temp\WER1FF4.tmp.dmp

Coleção de dados

Como eu disse, O vírus Mamson é um ladrão de informações, então seu objetivo principal é coletar informações confidenciais. Ao terminar os preparativos, o malware começa com a criação de uma pasta em C:\Usuários[DO UTILIZADOR]/Downloadscp e copiando dados de C:\Usuários[DO UTILIZADOR]\AppDataGoogleChromeDados do usuárioPadrãoDados de login. Essa pasta mantém uma ampla gama de informações sobre as credenciais do usuário e tokens de sessão. Ele também coleta os seguintes dados:

C:\Windows\ServiceProfiles\LocalService\AppData\Roaming\Microsoft\Crypto\Keys\de7cf8a7901d2ad13e5c67c29e5d1662_cbbb49d6-b7ff-44ca-aba5-8a5e250d4d42

C:\Windows\System32\Microsoft\Protect\S-1-5-18\User\c74ecc55-989d-484d-a8fe-47bdfda57159

C:\Windows/System32\spp/store\2.0\cache\cache.dat.

Adicionalmente, Acessos Mamson aplicativos e carteiras de criptomoeda para colher credenciais. Eu não tinha uma carteira criptografada sobrando para sacrificar no teste, então não havia registros correspondentes. Assim que a coleta de dados for concluída, o malware o envia para um dos servidores de comando. Seus endereços IP estão integrados à amostra de malware:

23.216.147.76:443

23.216.147.64:443

104.86.182.8:443

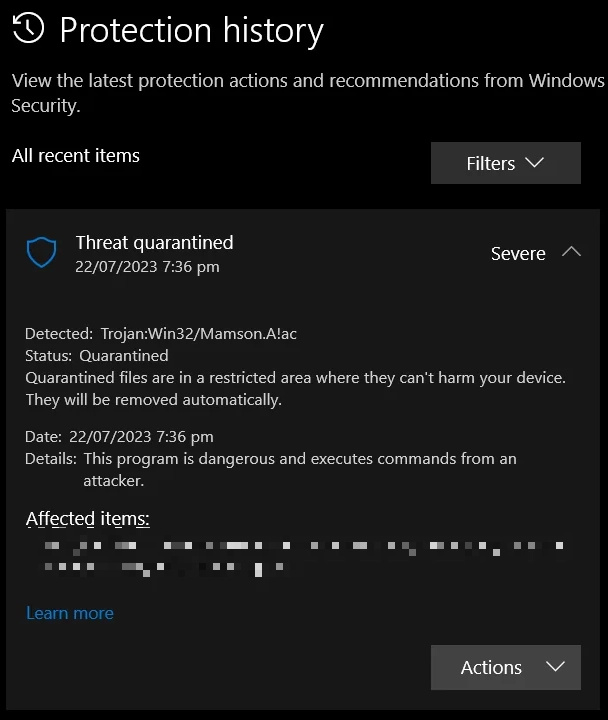

Como remover Trojan:Win32/Mamson.A!ac?

Para remover Trojan:Win32/Mamson.A!você vai precisar uma varredura com GridinSoft Anti-Malware. Como o malware tem como alvo principal o Windows’ defesas embutidas, eles podem estar desativados ou não funcionar corretamente. Com GridinSoft Anti-Malware, você terá certeza de que o malware desapareceu completamente. Execute uma verificação completa para verificar todo o sistema e remover até mesmo as ameaças mais secretas.