Um descriptografador para um ransomware Donex, também conhecida pelo nome de Musa, DarkRace e LockBit 3.0, foi lançado por especialistas da Avast. Eles usaram uma falha na cifra conhecida há quase meio ano para ajudar na descriptografia em particular, e agora disponibilize a ferramenta de descriptografia para todos. Esta é mais uma família de ransomware que se tornou descriptografável desde o início de 2024.

Donex também conhecido como Muse/DarkRace/LockBit 3.0 Descriptografador lançado

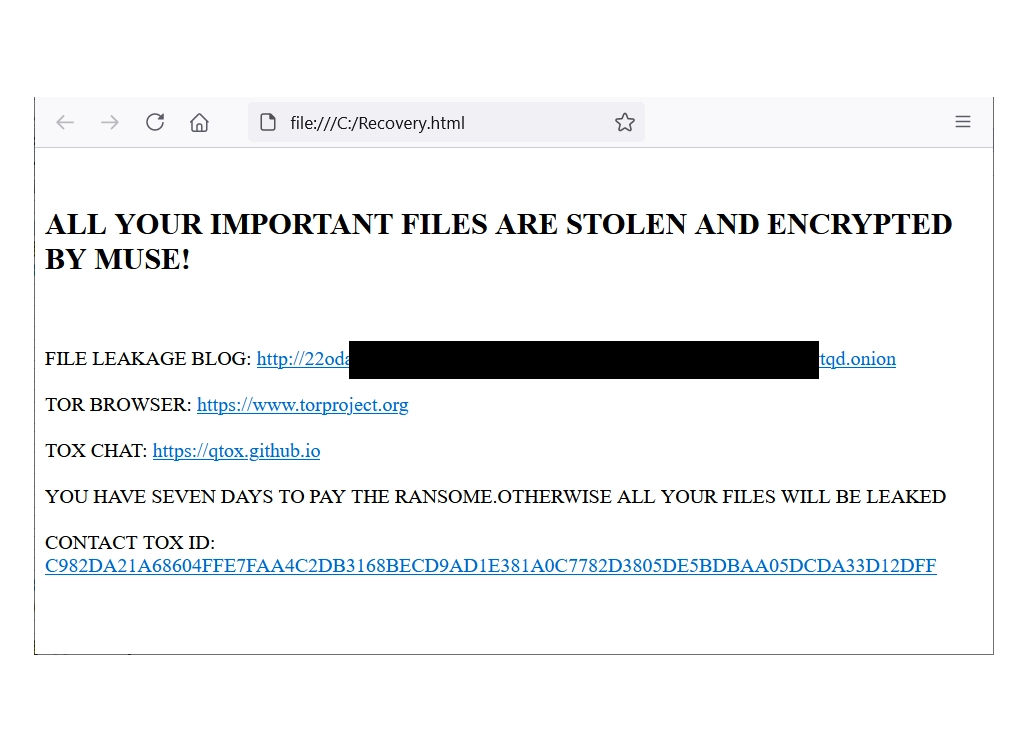

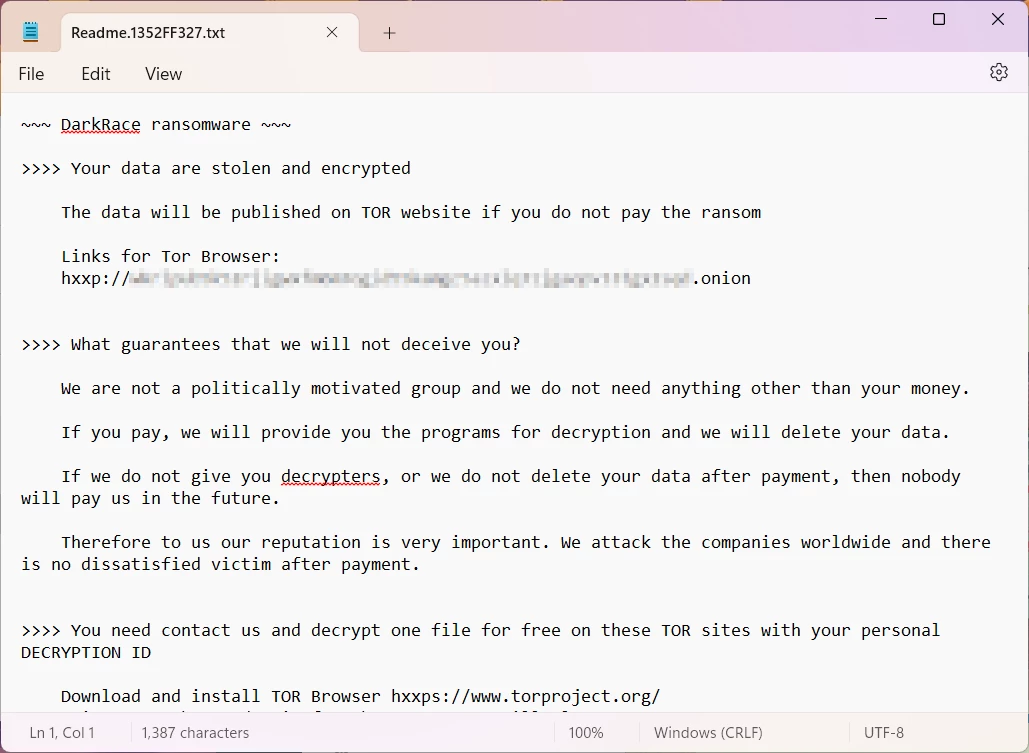

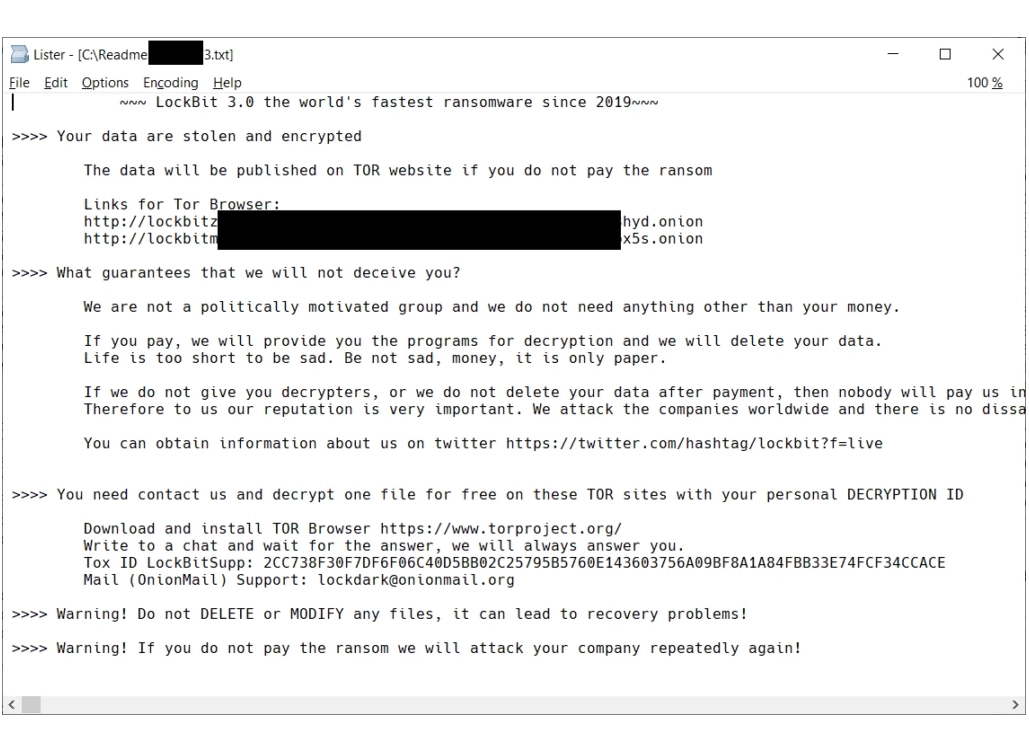

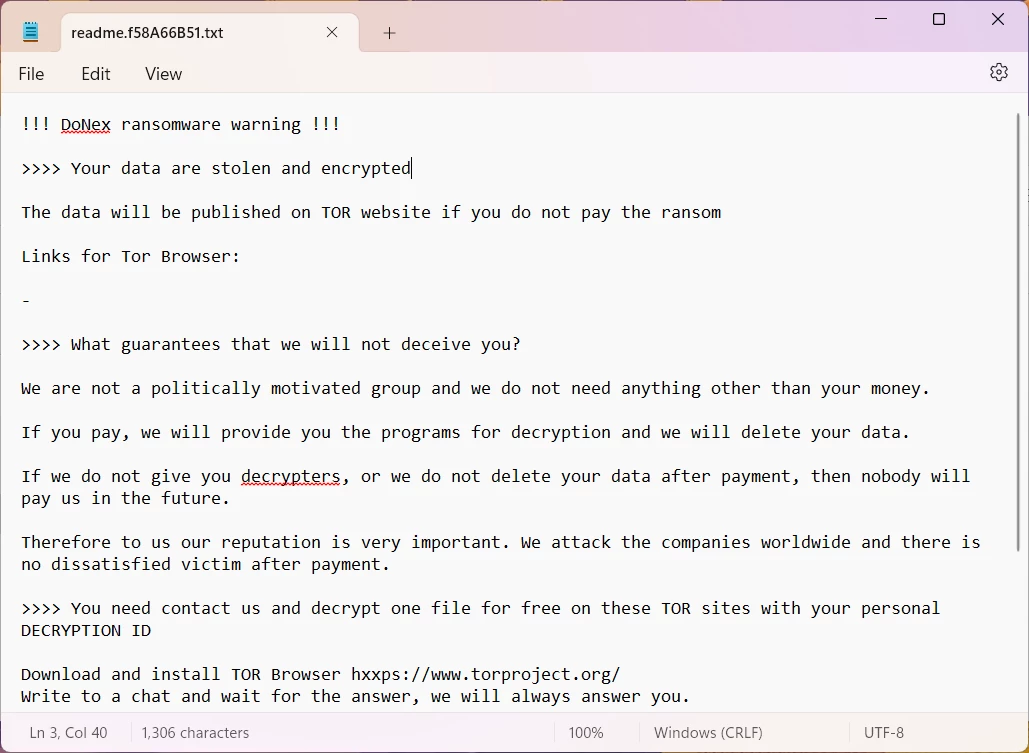

Em julho 8 2024, pesquisadores do Avast Decoded publicou uma ferramenta de decodificação para ransomware DoNex. Esta família de malware está ativa desde abril 2022, originalmente com o nome “Muse ransomware”. Em novembro do mesmo ano, eles começaram a imitar o LockBit 3.0 ransomware, seguindo the leak of the builder tool deste infame malware. Cerca de meio ano depois, o ator da ameaça optou pelo nome DarkRace, que mudou mais uma vez em março 2024 para ransomware Donex. Aquela mudança de marca em março parece ser a última na existência do grupo, já que nenhuma nova amostra aparece desde maio daquele ano. E agora, todas as suas vítimas terão seus arquivos de volta ao normal sem pagar um cobre.

Por quase meio ano, desde março 2024, Avast tinha o descriptografador em mãos, usá-lo sem divulgação pública. Isto permitiu-lhes poupar dinheiro para algumas empresas que foram vítimas para o malware, enquanto os hackers não tinham ideia de que algo estava acontecendo. Mas agora, alguns meses após o último sinal de atividade de ransomware Donex, eles decidiram tornar o descriptografador público. Todo o caso de ter uma solução de descriptografia eficaz e funcional é possível devido à falha presente no mecanismo de criptografia do ransomware.

Por que eles simplesmente não tornaram isso público assim que descobriram essa falha? Bem, isso teria dado aos hackers uma pista sobre onde exatamente houve uma vulnerabilidade, levando a que ele seja corrigido, o que consequentemente tornaria o descriptografador inútil. Em vez disso, o que os cibercriminosos têm visto é uma diminuição lenta, mas constante, no número de vítimas que pagaram o resgate.. E mesmo que isso possa ser uma pista em si, não há orientação sobre onde está exatamente o problema.

Como faço para usar o descriptografador?

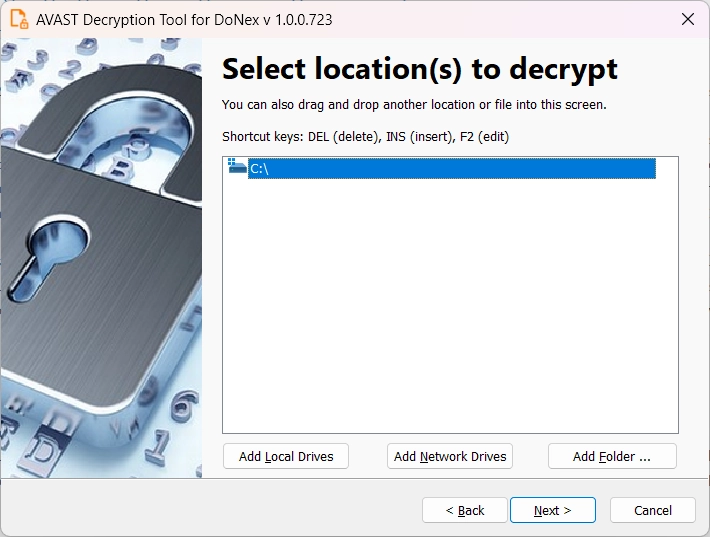

O programa lançado pelos pesquisadores possui uma interface amigável e fácil de manusear, mesmo para um usuário comum. Depois de baixá-lo do site dos desenvolvedores, você verá uma interface com uma descrição detalhada de cada etapa a ser executada. O único requisito é ter um chamado par de arquivos: uma versão de um arquivo em estado criptografado e “normal”. Isso permitiria que a ferramenta descobrisse a chave de descriptografia.

Assim que esta manipulação com a chave for concluída, o programa prosseguirá automaticamente com o restante dos arquivos. O tempo decorrido para este procedimento depende da quantidade de arquivos, e, obviamente, o poder de cálculo do sistema. Infelizmente, não existe uma ferramenta de descriptografia em massa que permita retirar a criptografia de toda a rede, por exemplo. Ainda melhor do que nada, especialmente considerando que as fraudes não estão mais ativas e provavelmente ignorarão até mesmo contatos genuínos para pagamento ou negociações.

O descriptografador para one more ransomware é mais um motivo para enfatizar: você nunca deve pagar aos hackers. Cedo ou tarde, haverá uma solução que conseguirá recuperar seus arquivos. Por agora, deixe sua infraestrutura protegida e tenha sempre um backup armazenado em local confiável.