Analistas ESET descoberto a infraestrutura de um malware Ramsay até então desconhecido com alguns recursos muito interessantes. Ramsay ataca e coleta dados de PCs, que estão isolados do mundo exterior.

Tendo penetrado em tal sistema, o malware coleta arquivos do Word e outros documentos confidenciais, os esconde em um contêiner especial oculto e aguarda a oportunidade de transferir dados para fora.

“Descobrimos a primeira cópia do Ramsay no VirusTotal. Esta amostra foi baixada do Japão, e isso nos levou à descoberta de componentes e versões adicionais da plataforma”, – dizem os especialistas.

Programas maliciosos, projetado para roubar informações de máquinas, que estão fisicamente isolados de quaisquer redes e periféricos potencialmente perigosos, é muito raro. Esses computadores são usados principalmente em sistemas governamentais e redes corporativas, e, como uma regra, neles armazenados documentos secretos, bem como outras informações secretas e confidenciais, Incluindo, por exemplo, propriedade intelectual.

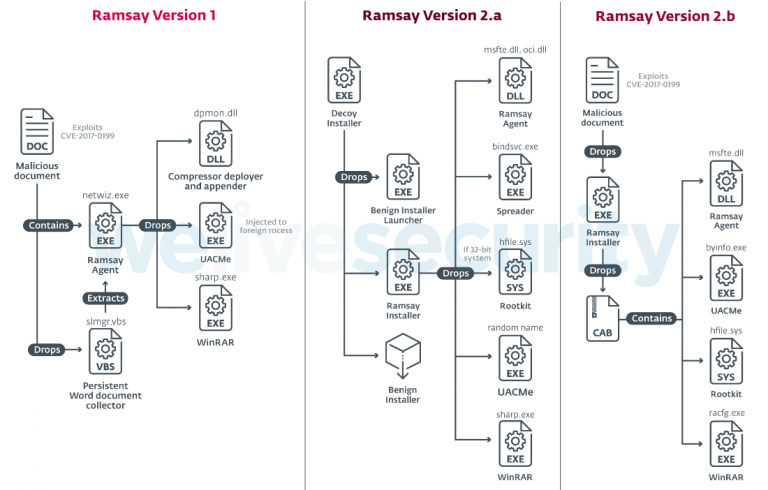

Os pesquisadores da ESET escrevem que conseguiram encontrar três versões diferentes de Ramsay, um dos quais foi compilado em setembro 2019 (Ramsay 1), e os outros dois no início e final de março 2020 (Ramsay 2.a e 2.b). Ramsay se infiltra no sistema por meio de documentos maliciosos que são distribuídos por e-mails de phishing ou por uma unidade USB. Próximo, malware usa o antigo problema RCE no Microsoft Office para “implantar” no sistema.

Todas as versões do malware são diferentes umas das outras e infectam as vítimas de maneiras diferentes, mas a essência permanece inalterada: tendo penetrado no sistema, o malware precisa verificar o computador infectado, coleta palavra, Arquivos PDF e ZIP em uma pasta oculta e os prepara para transferência posterior.

Algumas versões possuem um módulo de distribuição especial que adiciona cópias do Ramsay a todos os arquivos PE encontrados em unidades removíveis e entre recursos de rede.

“O malware poderia usar esse mecanismo de distribuição para alcançar máquinas e redes isoladas. Afinal, os usuários podem mover arquivos executáveis infectados entre diferentes níveis da rede corporativa, e, em última análise, o malware acabará em sistemas isolados”, - dizem os pesquisadores.

Os analistas da ESET admitem que não foram capazes de determinar como Ramsay recupera os dados, coletados em máquinas isoladas. Também, especialistas não tiraram conclusões específicas sobre a atribuição de Ramsay, no entanto, observa-se que o malware é semelhante ao malware Retro, que foi desenvolvido pelo grupo de hackers sul-coreano DarkHotel.

Deixe-me lembrá-lo de que escrevi recentemente sobre outro ataque incomum, também aplicável off-line – através do chamado BadUSB.