Especialistas Bitdefender encontrou spyware Mandrake na loja oficial de aplicativos Android, escondido no Google Play por quatro anos (desde 2016).

O malware estabeleceu controle total sobre os dispositivos infectados, credenciais coletadas, GPS de dispositivos infectados, fez gravações de tela, e assim por diante.

Ao mesmo tempo, o malware evitou cuidadosamente infecções em países como a Ucrânia, Bielorrússia, Quirguistão e Uzbequistão, África e Médio Oriente.

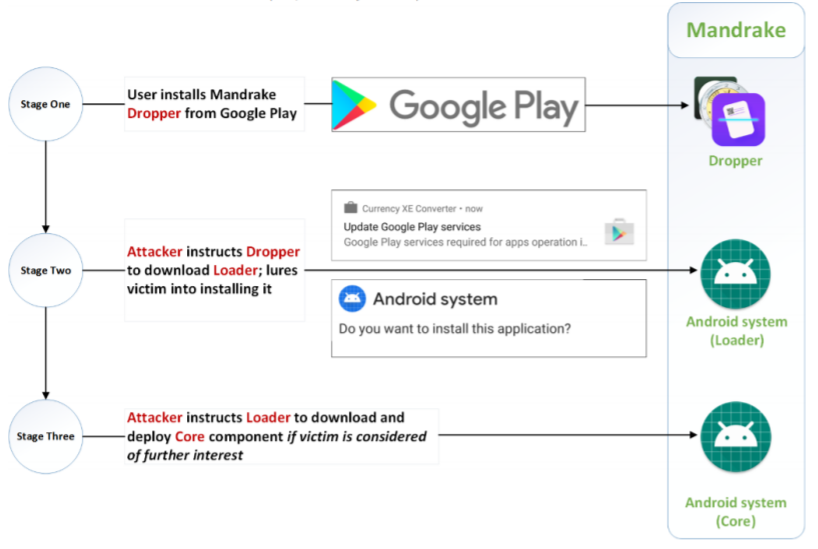

Mandrake tem uma estrutura de três estágios, o que permitiu que seus operadores evitassem a detecção pelos mecanismos de segurança do Google Play por muito tempo. Tudo começou com um conta-gotas inofensivo colocado no catálogo oficial de aplicativos e disfarçado de aplicativo legítimo, como um horóscopo ou conversor de criptomoeda.

Quando tal aplicativo foi baixado no dispositivo da vítima, o dropper baixou o bootloader do servidor remoto. Ao mesmo tempo, o próprio conta-gotas conseguiu ligar remotamente o Wi-Fi, coletar informações sobre o dispositivo, ocultar sua presença na vítima e instalar automaticamente novos aplicativos.

Por sua vez, o bootloader já era responsável por baixar e instalar diretamente o malware Mandrake.

“O malware comprometeu completamente o dispositivo alvo, deu a si mesmo privilégios de administrador (a solicitação de direitos foi mascarada como um contrato de licença), após o que ganhou amplas oportunidades: encaminhando todas as mensagens SMS recebidas para os invasores’ servidor; enviando mensagens; fazendo chamadas; roubar informações da lista de contatos; ativação e rastreamento da localização do usuário via GPS; roubando credenciais do Facebook e informações financeiras e gravação de tela”, – relatar especialistas da Bitdefender.

Adicionalmente, o malware realizou ataques de phishing na Coinbase, Amazonas, Gmail, Google Chrome, aplicações de vários bancos na Austrália e na Alemanha, o serviço de conversão de moeda XE e PayPal.

Pior, Mandrake é capaz de redefinir o dispositivo infectado para as configurações de fábrica para apagar os dados do usuário, bem como todos os vestígios da atividade do malware. Quando os invasores receberam da vítima todas as informações de que precisavam, Mandrake entrou no “modo de destruição” e apagou-se do dispositivo.

“Acreditamos que o número de vítimas do Mandrake é de dezenas ou mesmo centenas de milhares, mas não sabemos o número exato”, — escreve o especialista da Bitdefender Bogdan Botezatu.

Os pesquisadores da empresa acreditam que durante quatro anos, todos os ataques de spyware foram coordenados manualmente por seus operadores e não foram totalmente automatizados, como geralmente acontece. Eles também observam que o Mandrake não foi espalhado por spam, e parece que os atacantes selecionaram cuidadosamente todas as suas vítimas.

Os especialistas conseguiram rastrear a conta do desenvolvedor Mandrake no Google Play até um certo freelancer que falava russo, escondido atrás de uma rede de sites falsos de empresas, IDs e endereços de e-mail roubados, bem como anúncios de emprego falsos na América do Norte.

Quanto à sexta-feira, Lembro que há oito anos, o botnet Cereals existia apenas para um propósito: ele baixou anime.