Os analistas da Microsoft têm descoberto uma campanha maliciosa, em que hackers forçam os usuários a resolver o CAPTCHA antes de obterem acesso a conteúdo malicioso em um documento Excel. Este arquivo contém macros que são instaladas nas máquinas das vítimas Trojan GraceWire, que rouba informações confidenciais (por exemplo, senhas).

A responsabilidade por esta campanha é do grupo de hackers Chimborazo, que os especialistas vêm observando desde janeiro deste ano.

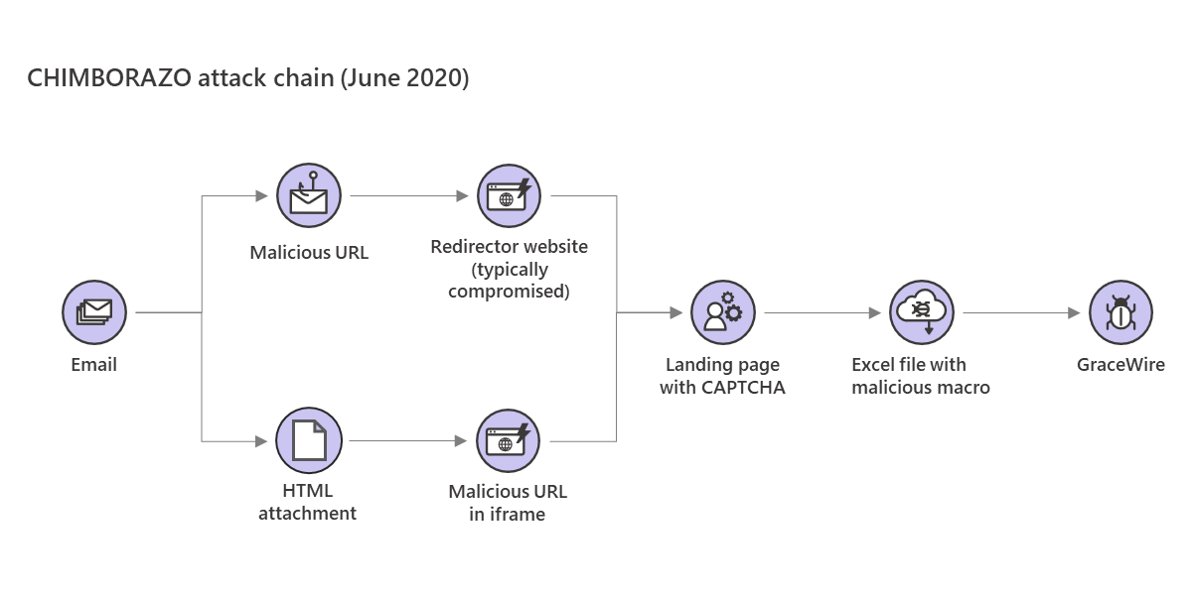

Esta campanha foi batizada de Chimborazo Dudear. Inicialmente, hackers agiram de acordo com o esquema clássico e aplicaram documentos Excel maliciosos a e-mails de phishing. Então eles mudaram para links incorporados em mensagens. Nas últimas semanas, o grupo começou a enviar e-mails de phishing contendo links para sites de redirecionamento (recursos geralmente legítimos que foram hackeados), e às vezes um anexo HTML contendo um iframe malicioso é anexado aos e-mails.

Ao clicar nesse link ou abrir um anexo, a vítima será, em qualquer caso, levada ao site com o download de um arquivo malicioso. No entanto, antes de acessar o arquivo em si, o usuário será forçado a resolver CAPTCHA.

Por isso, os invasores tentaram impedir o funcionamento dos mecanismos automáticos de defesa, que deve detectar e bloquear tais ataques. Tipicamente, esta análise é realizada usando bots que baixam amostras de malware, execute-os, e analisá-los em máquinas virtuais. CAPTCHA garante que uma pessoa viva carregará a amostra de malware”, - dizem analistas da Microsoft.

Deixe-me lembrá-lo, isso a propósito, 82.5% of Microsoft Exchange servers are still vulnerable.

Em janeiro deste ano, Especialistas em Inteligência de Segurança já escreveram sobre os ataques do grupo Chimborazo. Os pesquisadores disseram então que um grupo de hackers usa rastreamento de endereço IP para identificar computadores dos quais baixaram um arquivo Excel malicioso. Presumivelmente, isso também foi feito para evitar a detecção automática.

Especialista em Malwarebytes Jérôme Segura escreve que o uso de CAPTCHA por hackers é um caso raro, mas não inédito. Por exemplo, ele se refere a um tweet de outro especialista em segurança da informação, datado do final de dezembro 2019. Então, também foi descoberto um CAPTCHA falso, que os invasores usaram com sucesso para complicar o trabalho de análise automática.

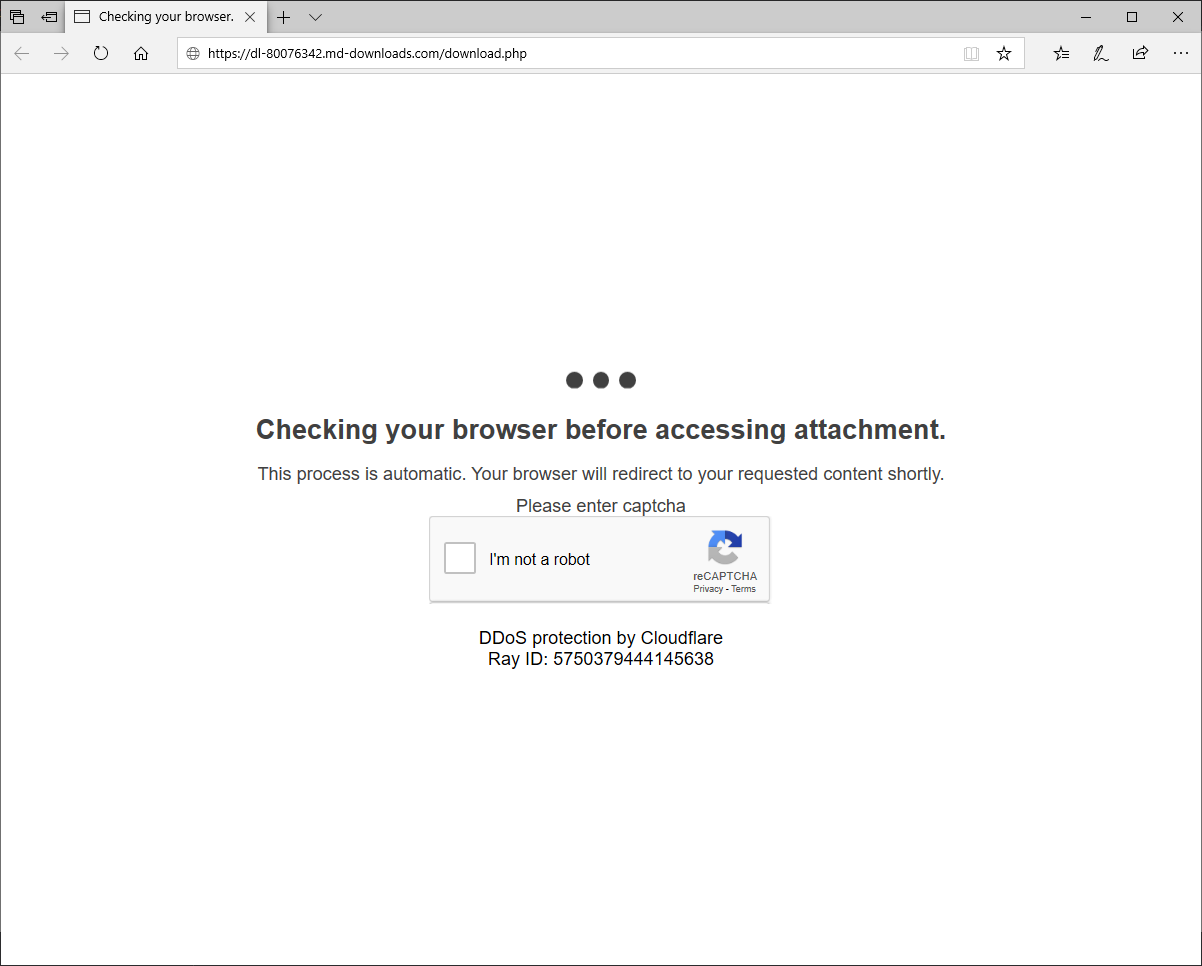

Descoberto pelo Microsoft CAPTCHA também pode ser falso. Como você pode ver na foto acima, o site invasor afirma usar reCAPTCHA, mas abaixo afirma-se que Cloudflare fornece proteção contra ataques DDoS. Estes são dois serviços separados, embora seja possível que os hackers tenham usado ambos separadamente.