Cientistas da Escola Técnica Superior Suíça de Zurique desenvolveram um ataque que permite não inserir um código PIN ao fazer pagamentos sem contato com Visa Credit, Cartões Visa Electron e VPay. Este ataque permite que um invasor que possua os detalhes de um cartão Visa sem contato roubado use o cartão para pagar mercadorias de alto valor, cujo preço é muito superior ao limite das transações sem contato. E um invasor não precisa de um PIN.

Um relatório descrevendo esta técnica de ataque já foi publicado em domínio público, e especialistas pretendem organizar uma apresentação completa de suas pesquisas no simpósio do IEEE, que será realizado em maio 2021.

“O ataque que eles inventaram é muito difícil de detectar porque o invasor seria como um cliente normal que paga uma compra usando um smartphone. Na realidade, o invasor pagará com um cartão Visa sem contato roubado, que está escondido em algum lugar de seu corpo”, – dizem os cientistas.

Este ataque não requer equipamentos sofisticados, apenas dois smartphones Android, um aplicativo especial criado pela equipe de pesquisa, e o próprio cartão sem contato. Ao mesmo tempo, o aplicativo instalado em ambos os smartphones funcionará como emulador de terminal PoS e emulador do próprio cartão.

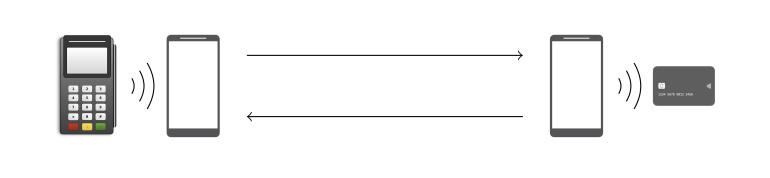

Como resultado, o ataque é assim: um smartphone que imita um dispositivo PoS é colocado próximo a um cartão roubado, e um smartphone que funciona como emulador de cartão é usado para pagar mercadorias. A ideia é que o emulador de PoS solicite ao cartão um pagamento e modifique os dados da transação, e então transmite os dados alterados via Wi-Fi para o segundo smartphone, que, em última análise, faz um grande pagamento sem precisar inserir um código PIN (afinal, o invasor alterou os dados da transação dessa forma para não exigir a entrada do PIN). Uma demonstração do ataque pode ser vista abaixo.

Nosso aplicativo não requer root ou qualquer hack inteligente do Android. Testamos com sucesso em dispositivos Pixel e Huawei normais”, - escrevem os pesquisadores.

Se falarmos sobre o lado técnico da questão, tal ataque é possível devido às falhas de design do padrão EMV e do protocolo sem contato Visa. Esses bugs permitem que um invasor modifique os dados da transação sem contato, incluindo os campos responsáveis pelos detalhes da transação e a necessidade de verificar o titular do cartão.

Essencialmente, o invasor informa ao terminal que a verificação do PIN não é necessária, e que o titular do cartão já foi verificado em um dispositivo do consumidor (por exemplo, um smartphone). Além disso, essas modificações são realizadas no smartphone onde o emulador PoS está rodando e são realizadas antes de serem enviadas para o segundo smartphone. Aquilo é, as informações já alteradas são transmitidas para o dispositivo PoS real, e não pode determinar se os detalhes da transação foram modificados.

Para encontrar esses problemas, os pesquisadores usaram uma versão modificada de uma ferramenta chamada Tamarin, que foi usado anteriormente para detectar vulnerabilidades complexas no TLS 1.3 protocolo criptográfico (PDF), bem como no mecanismo de autenticação 5G (PDF).

Usando a mesma ferramenta, especialistas identificaram outro problema potencial que afeta não apenas a Visa, mas também a Mastercard. Os pesquisadores não realizaram testes de campo desse bug por razões éticas.

Veja como os especialistas descrevem o segundo problema:

Também, nossa análise simbólica revelou que durante uma transação off-line sem contato usando um cartão Visa ou um Mastercard antigo, o cartão não está autenticado no terminal através do ApplicationCryptogram (AC) – uma prova criptográfica da transação criada pelo cartão que o terminal não pode verificar (somente o emissor do cartão pode) … Isso permite que invasores enganem o terminal para que aceite uma transação offline inválida. Mais tarde, quando o adquirente adiciona os dados da transação ao registro de compensação, o banco emissor encontrará o criptograma errado, mas a essa altura, o criminoso desapareceu há muito tempo junto com as mercadorias”.

Deixe-me lembrar que também falei sobre o interessante Técnica SpiKey que permite abrir a fechadura gravando o som de uma chave girando. Além disso, em breve será produzido um verdadeiro hacker Tamagotchi. Você já sente sua própria indefesa no novo mundo digital?