Especialistas ESET descoberto o malware KryptoCibule, que está ativo desde 2018 e rouba criptomoedas de usuários do Windows na República Tcheca e na Eslováquia (esses países representaram 85% de infecções).

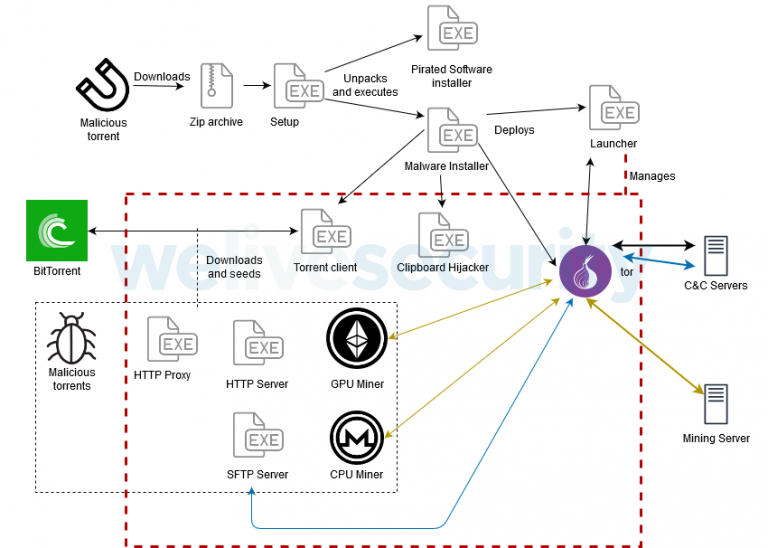

KryptoCibule tem três funções principais e é capaz de: instalando mineradores de criptomoedas nas vítimas’ sistemas (Mineradores de CPU e GPU são usados para minerar criptomoedas Monero e Ethereum), roubar arquivos associados a carteiras de criptomoedas, e altere os endereços da carteira na área de transferência do sistema operacional.

“Ele usa os recursos da vítima para extrair moedas, tenta sequestrar transações substituindo endereços de carteira na área de transferência, e exfiltra arquivos relacionados a criptomoedas, tudo isso enquanto implementa diversas técnicas para evitar a detecção. KryptoCibule faz uso extensivo da rede Tor e do protocolo BitTorrent em sua infraestrutura de comunicação”, — reportar especialistas da ESET.

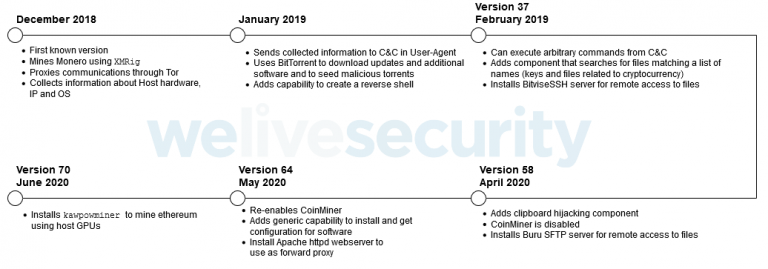

Todos os elementos do “Ameaça tripla” para criptomoedas foram adicionados ao código KryptoCibule gradualmente, aquilo é, os desenvolvedores vêm melhorando seu malware há dois anos, e agora o malware se transformou em uma ameaça complexa com vários componentes, excedendo em muito a massa total de outros programas maliciosos.

Agora o KryptoCibule é distribuído principalmente através de torrents com software pirata.

“KryptoCibule se espalha através de torrents maliciosos para arquivos ZIP cujo conteúdo se disfarça como instaladores de software e jogos crackeados ou pirateados”, – escrevem especialistas da ESET.

A maioria dos torrents infectados foram encontrados no uivo[.]para site, que é popular na República Checa e na Eslováquia. O instalador mencionado garante a estabilidade do malware e sua presença constante no sistema (através de tarefas agendadas), e então instala o próprio KryptoCibule na máquina da vítima.

Os pesquisadores escrevem que o KryptoCibule usa o Tor para se comunicar com os servidores de controle na darknet, enquanto um cliente torrent é usado para baixar arquivos torrent responsáveis pelo download de módulos adicionais (servidores proxy, módulos de mineração, bem como servidores HTTP e SFT).

Interessantemente, KryptoCibule verifica software antivírus nas vítimas’ computadores, mas só procura ESET, Produtos Avast e AVG. Todas as três empresas estão sediadas na República Checa e na Eslováquia. Como o malware tem como alvo usuários desses países, parece que os hackers acreditam que apenas esses antivírus podem ser instalados nos computadores de possíveis vítimas.

Deixe-me lembrá-lo de que havia casos mais legais: Falei sobre o fato de que hackers invadiram supercomputadores europeus e os forçou a minerar criptomoedas.