O especialista da Akamai, Larry Cashdollar, descobriu um grupo de hackers que usa sites WordPress hackeados de uma forma interessante. Primeiro, hackers administram lojas online fraudulentas em sites WordPress. Segundo, eles envenenam mapas XML para influenciar os resultados da pesquisa.

Os invasores usam ataques de força bruta para obter acesso à conta do administrador do site, em seguida, eles sobrescrevem o arquivo de índice principal do site WordPress e adicionam código malicioso a ele.

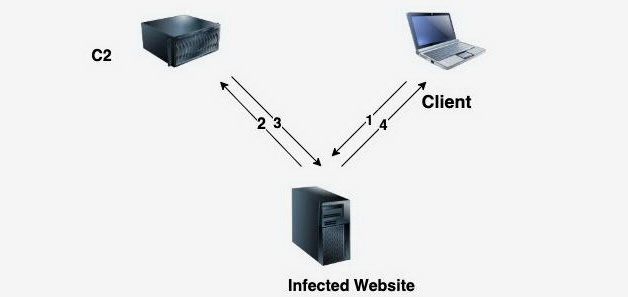

Embora este código tenha sido fortemente ofuscado, Cashdollar escreve que a principal função desse malware era atuar como proxy e redirecionar todo o tráfego de entrada de sites comprometidos para um servidor remoto dos criminosos.. Neste servidor aconteceram as coisas mais interessantes.

Um ataque típico era assim:

- o usuário visita o site WordPress hackeado;

- o site hackeado redireciona a solicitação do usuário para o servidor de controle do malware;

- se o usuário atender a determinados critérios, o servidor do hacker instrui o site a responder ao visitante com um arquivo HTML de uma loja online fraudulenta que vende uma ampla variedade de produtos;

- O site comprometido responde à solicitação do usuário exibindo uma loja fraudulenta em vez do site original que o usuário pretendia visualizar.

Segundo o especialista, no momento em que os hackers alcançaram seu servidor falso, eles já haviam lançado mais de 7,000 lojas falsas.

Embora este procedimento pareça inofensivo, na verdade, causou um grande impacto nos sites afetados. O ponto é que, no fim, esses mapas XML reduziram significativamente as classificações de recursos nos resultados de pesquisa.

De acordo com Cashdollar, esse malware pode ser usado for SEO-related ransomware. Por exemplo, criminosos rebaixam deliberadamente um site nos resultados de pesquisa, e depois pedir um resgate aos seus proprietários para eliminar as consequências do ataque e “devolva tudo como estava.”

Deixe-me lembrar que recentemente pesquisadores da Imperva encontrei que a botnet KashmirBlack, ativo desde o final de 2019, está por trás de ataques a centenas de milhares de sites com tecnologia WordPress