Último outono, pesquisadores da Pen Test Partners relatado sobre a insegurança de gadgets extremamente incomuns – Cintos de castidade masculinos para companheiros de cela, fabricado pela empresa chinesa Qiui.

Então os analistas escreveram que os dispositivos têm muitos problemas de segurança, e os hackers também podem bloqueá-los e abri-los remotamente, e simplesmente não há controle manual para “emergência” abertura ou uma chave física para Cellmate. Aquilo é, usuários bloqueados podem se encontrar em uma situação extremamente desagradável.

O principal problema do Cellmate era sua API, que é usado para comunicação entre um gadget e um respectivo aplicativo móvel. A API acabou sendo aberta a qualquer pessoa e não é protegida por senha, e por isso, qualquer um pode assumir o controle do dispositivo de qualquer usuário. Isso poderia não apenas permitir que hackers controlassem remotamente o Cellmate, mas também ajudou a obter acesso às informações da vítima, incluindo dados de localização e senhas.

Infelizmente, os desenvolvedores do Cellmate não conseguiram eliminar imediatamente todos os problemas encontrados pelos pesquisadores, mas divulgaram um vídeo demonstrando que ainda é possível a abertura de emergência do cinto de castidade com uma chave de fenda comum.

Observe que atualmente todas as vulnerabilidades parecem estar corrigidas e a versão mais recente do aplicativo pode ser considerada segura.

No entanto, o computador apitando agora relata, citando VXUnderground, que o aplicativo claramente não foi atualizado por todos, e as previsões intimidantes de especialistas estão se tornando realidade.

Como acabou, logo após a divulgação de informações sobre os problemas do Cellmate, hackers começaram a atacar usuários do aplicativo Qiui Cellmate e bloquear seus dispositivos. Para desbloquear as vítimas, eles exigiram 0.02 Bitcoin (sobre $270 à taxa de câmbio no momento dos ataques, sobre $720 hoje).

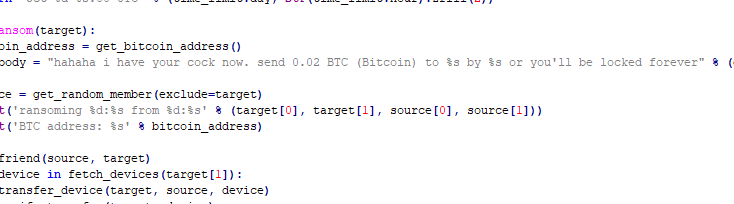

Os pesquisadores do VXUnderground já publicaram o Código fonte do ransomware ChastityLock, tendo recebido de terceiros não identificados, que por sua vez recebeu de hackers. De acordo com análise recente, o malware contém código que se comunica com os endpoints da API Qiui para recuperar informações sobre os usuários, enviar mensagens para aplicativos vítimas, e adicione amigos.

Os jornalistas escrevem que os agressores não apenas exigiram resgate dos usuários de brinquedos sexuais inseguros, mas também zombou de suas vítimas. Por exemplo, depois de bloquear, os invasores escreveram às vítimas que usaram magia para assumir o controle de seu gadget. No entanto, segundo o jornal, no fim, ninguém pagou o resgate aos hackers.