Especialistas da Symantec detectou malware Raindrop, que foi usado durante o ataque ao SolarWinds junto com outro malware.

Segundo os pesquisadores, O Raindrop foi usado por cibercriminosos nas últimas etapas do ataque e foi implantado apenas nas redes de alguns alvos selecionados (apenas quatro amostras de malware foram encontradas).

Deixe-me lembrá-lo de que SolarWinds, que desenvolve software para empresas ajudarem a gerenciar suas redes, sistemas e infraestrutura, foi hackeado em meados de 2019, e este ataque à cadeia de abastecimento é atribuído a um grupo de hackers supostamente de língua russa, que os especialistas em segurança da informação rastreiam sob os nomes StellarParticle (CrowdStrike), UNC2452 (FogoEye) e halo escuro (Volexidade).

Entre as vítimas estão gigantes como a Microsoft, Cisco, FogoEye, bem como muitas agências governamentais dos EUA, incluindo o Departamento de Estado dos EUA e a Administração Nacional de Segurança Nuclear.

Os pesquisadores da Microsoft também relataram que Malware Supernova e CosmicGale detectado em sistemas que executam SolarWinds.

Adicionalmente, como ficou conhecido anteriormente a partir de relatórios de outros especialistas em segurança da informação, os atacantes primeiro implantou o malware Sunspot na rede SolarWinds.

Os analistas da CrowdStrike escreveram que este malware foi usado para injetar o backdoor Sunburst no código Orion. As versões infectadas do Orion passaram despercebidas e estiveram ativas entre março e junho 2020, enquanto as empresas usuárias do Orion foram comprometidas. De acordo com números oficiais, entre 300,000 Somente clientes SolarWinds 33,000 estavam usando Orion, e a versão infectada da plataforma foi instalada em aproximadamente 18,000 máquinas dos clientes. Ao mesmo tempo, os hackers desenvolveram seu ataque apenas em casos raros, escolhendo cuidadosamente grandes alvos entre as vítimas.

O Sunburst em si não era particularmente importante, apenas coletou informações sobre a rede infectada e transmitiu esses dados para um servidor remoto. Se, finalmente, os operadores de malware decidiram que a vítima era um alvo promissor para o ataque, eles removeram o Sunburst e o substituíram pelo Trojan backdoor Teardrop mais poderoso.

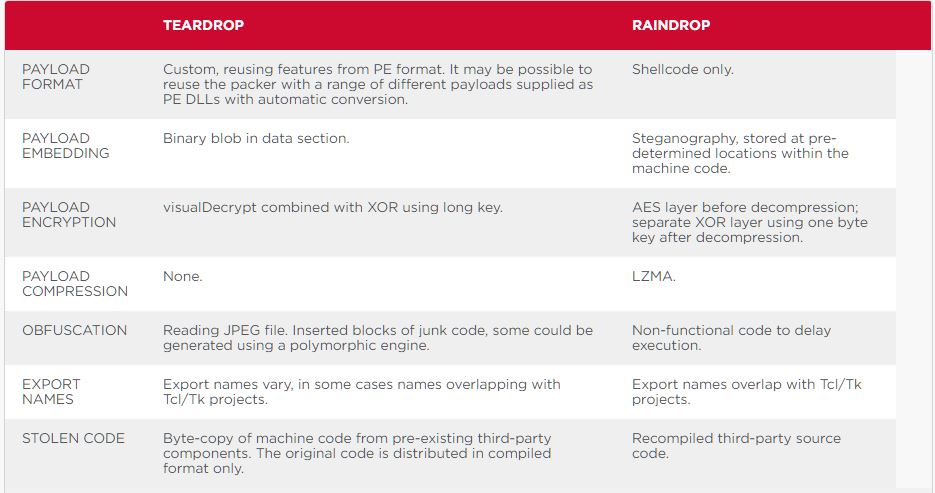

No entanto, A Symantec agora relata que, em alguns casos, os invasores optaram por usar o malware Raindrop em vez do Teardrop. Ambos os backdoors possuem funcionalidade semelhante e são caracterizados pelos pesquisadores como um “downloader para o farol Cobalt Strike”, aquilo é, eles foram usados por cibercriminosos para expandir o acesso dentro da rede comprometida. No entanto, Raindrop e Teardrop também têm diferenças, que os pesquisadores listados na tabela abaixo.

A forma como o malware foi implantado também foi diferente. Por exemplo, o amplamente utilizado backdoor Teardrop foi instalado diretamente pelo malware Sunburst, enquanto Raindrop apareceu misteriosamente nas vítimas’ sistemas onde o Sunburst também foi instalado, aquilo é, os especialistas não têm evidências diretas de que o Sunburst iniciou sua instalação.

Deve-se dizer que anteriormente nos relatórios de especialistas já foi mencionado que o Sunburst foi usado para lançar várias cargas úteis do PowerShell sem arquivo, muitos dos quais quase não deixaram rastros em hosts infectados. Pode-se supor que o misterioso “aparência” do Raindrop nos sistemas das vítimas foi exatamente o resultado dessas operações.

Deixe-me lembrá-lo disso Especialistas do Google expuseram sofisticada campanha de hackers contra usuários de Windows e Android.