Computador bipando descoberto que uma exploração que usa o buffer de memória das GPUs AMD e Nvidia para armazenar malware e executá-lo, apareceu à venda em um fórum de hackers.

Em geral, este método não é novo e explorações PoC semelhantes já foram publicadas anteriormente, mas todos esses projetos foram implementados como parte de pesquisas acadêmicas, ou permaneceu incompleto e não processado.

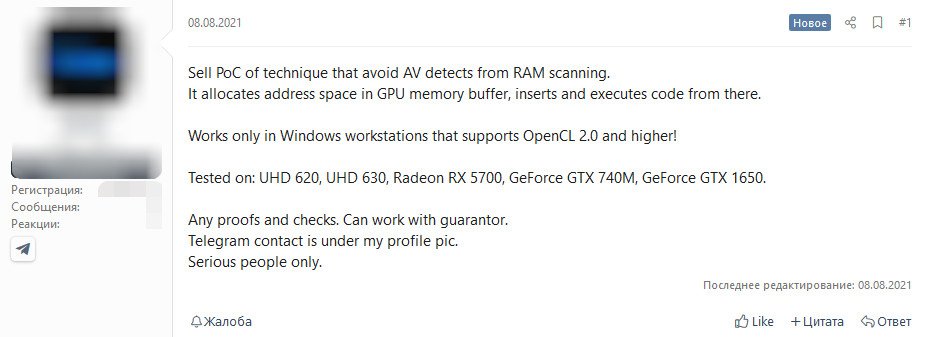

O vendedor de exploit escreve que sua ferramenta protege com sucesso códigos maliciosos de soluções de segurança que verificam a RAM do sistema. Até aqui, funciona apenas em sistemas Windows que suportam OpenCL 2.0 e acima. O autor do exploit garante que sua solução foi testada e funciona com precisão na Intel (Ultra HD 620/630), Radeon (RX 5700) e GeForce (GTX 740M, GTX 1650) placas de vídeo.

O anúncio apareceu no fórum de hackers em agosto 8 este ano, e cerca de duas semanas depois, em agosto 25, o vendedor anunciou que havia vendido seu PoC, mas não revelou detalhes sobre o negócio.

Pesquisadores do VX-Underground tweetam que o código malicioso vendido realmente funciona e permite que a GPU execute binários.

Eles prometeram demonstrar esta técnica de ataque em breve.

Jornalistas da Bleeping Computer lembram que malware de GPU já foi criado, referindo-se ao Rootkit JellyFish e a Keylogger demoníaco. Esses projetos foram publicados em maio 2015 e ainda são de domínio público. A base para tais ataques foi colocado em 2013 por pesquisadores do Instituto de Ciência da Computação, FORTH e Universidade de Columbia em Nova York. Eles demonstraram que o trabalho de um keylogger pode ser confiado às GPUs e que elas salvarão as teclas digitadas interceptadas em sua memória.

O vendedor da nova ferramenta afirma que seu desenvolvimento nada tem a ver com JellyFish e afirma que seu método é diferente daquele apresentado em 2015, já que não depende do mapeamento do código de volta ao espaço do usuário.

Deixe-me lembrá-lo que eu disse que o Desenvolvedores do GitHub revisam a política de postagem de exploração devido ao escândalo.