Um grupo de pesquisadores publicou informações sobre 16 vulnerabilidades graves, apelidado de BrakTooth, que ameaçam bilhões de dispositivos em todo o mundo. Vulnerabilidades afetam a pilha Bluetooth em muitos SoCs populares usados em laptops, smartphones, dispositivos industriais, e dispositivos IoT.

Problemas do BrakTooth podem desabilitar ou congelar o aparelho, e na pior das hipóteses, ajudar a executar código arbitrário e assumir o controle de todo o sistema.

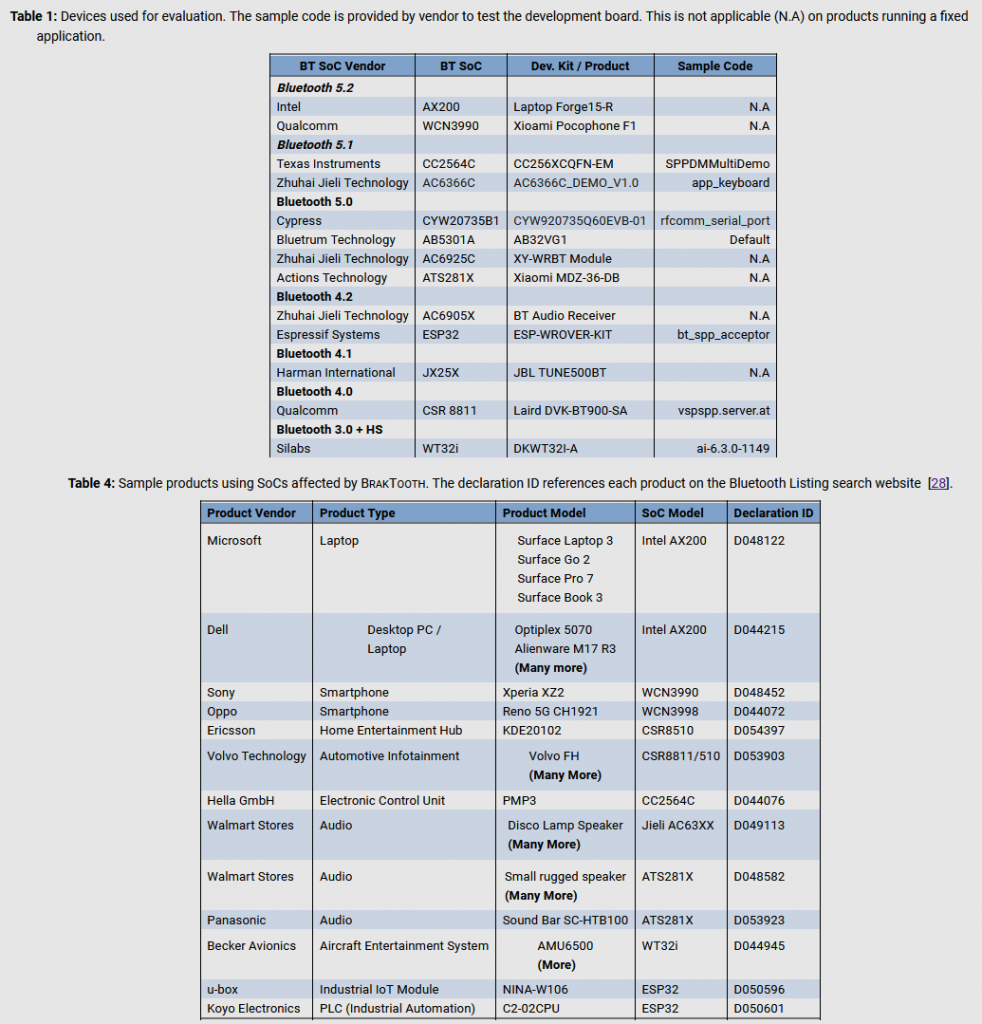

Como parte de sua pesquisa, os especialistas estudaram bibliotecas Bluetooth para 13 diferentes SoCs de 11 fabricantes. Acontece que, o mesmo firmware Bluetooth foi usado em mais de 1,400 SoCs, que foram a base para uma ampla variedade de dispositivos. Pior, todos os ataques BrakTooth podem ser realizados usando hardware Bluetooth padrão, que não custa mais do que $ 15.

Os autores do relatório acreditam que o número de dispositivos problemáticos é contabilizado em bilhões, embora o grau de vulnerabilidade dependa do SoC do dispositivo e da pilha de software Bluetooth.

O problema mais sério no BrakTooth é o CVE-2021-28139 vulnerabilidade, que permite que invasores remotos executem seu próprio código malicioso em dispositivos vulneráveis via Bluetooth LMP.

De acordo com o grupo de pesquisa, CVE-2021-28139 afeta dispositivos inteligentes e equipamentos industriais baseados no Espressif Systems ESP32 SoC, mas o problema também pode afetar muitos outros produtos comerciais.

Outros bugs do BrakTooth são menos graves. Por exemplo, uma série de vulnerabilidades podem ser exploradas para travar o Bluetooth em smartphones e laptops, enviando pacotes LMP Bluetooth distorcidos para dispositivos. Notebooks Microsoft Surface, Os desktops Dell e vários smartphones baseados na Qualcomm são vulneráveis a esses ataques.

Os invasores também podem usar truncados, ampliado, ou pacotes Bluetooth LMP fora de ordem para fazer com que o dispositivo congele, após o qual uma reinicialização manual será necessária, como mostrado na demonstração abaixo.

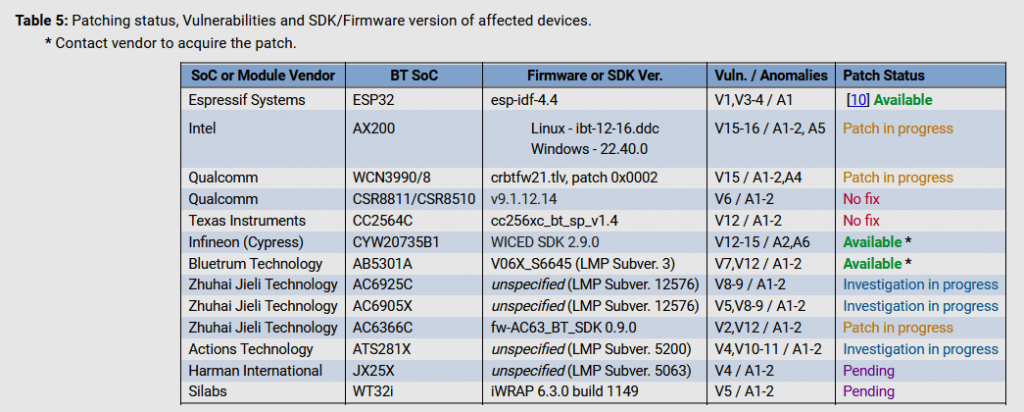

O relatório afirma que todos os fabricantes de equipamentos vulneráveis foram avisados dos problemas há vários meses. Infelizmente, apesar do tempo decorrido, nem todas as empresas conseguiram lançar correções no prazo.

No momento, apenas Sistemas Espressif, Infineon (anteriormente Cipreste) e Bluetrum lançaram patches, e a Texas Instruments declarou geralmente que não corrigirá as deficiências encontradas. Outros fornecedores confirmaram as descobertas dos pesquisadores, mas até agora nem nomeamos as datas exatas de lançamento dos patches.

Representantes do Grupo de Interesse Especial Bluetooth, que está liderando o desenvolvimento do padrão Bluetooth, dizem que estão cientes dos problemas do BrakTooth, mas não pode pressionar os fabricantes para lançar patches, já que as vulnerabilidades não afetam o padrão em si, mas implementações específicas de fornecedores.

Como ainda não há patches, a equipe de pesquisa declarou que não está planejando desenvolver exploits PoC para BrakTooth. Em vez de, os especialistas prepararam um especial formulário web através do qual os fabricantes podem contatá-los e solicitar um PoC para realizar autotestes.

Deixe-me também lembrá-lo que falei sobre o fato de que Vulnerabilidade do ProxyToken permite roubo de e-mails por meio do Microsoft Exchange.