A Agência de Segurança Nacional dos EUA emitiu um boletim de segurança alertando as empresas para não usarem certificados TLS curinga devido à sua insegurança e aos ataques ALPACA TLS.

Deixe-me lembrá-lo de que os certificados curinga são certificados TLS fornecidos pelas autoridades de certificação e podem ser usados simultaneamente para um domínio e para todos os seus subdomínios (*.exemplo.com). Por muitos anos, as empresas têm usado esses certificados para reduzir custos e aliviar o gerenciamento porque os administradores podem usar o mesmo certificado em todos os servidores. Infelizmente, essa conveniência tem um preço, porque se um invasor invadir o servidor neste caso, ele compromete toda a empresa.

A NSA também alerta para um novo ataque, ALPACA (Ataque de confusão de conteúdo de protocolo de camada de aplicativo), quais pesquisadores de segurança da informação falou sobre verão passado. Este ataque também funciona através do uso de certificados curinga.

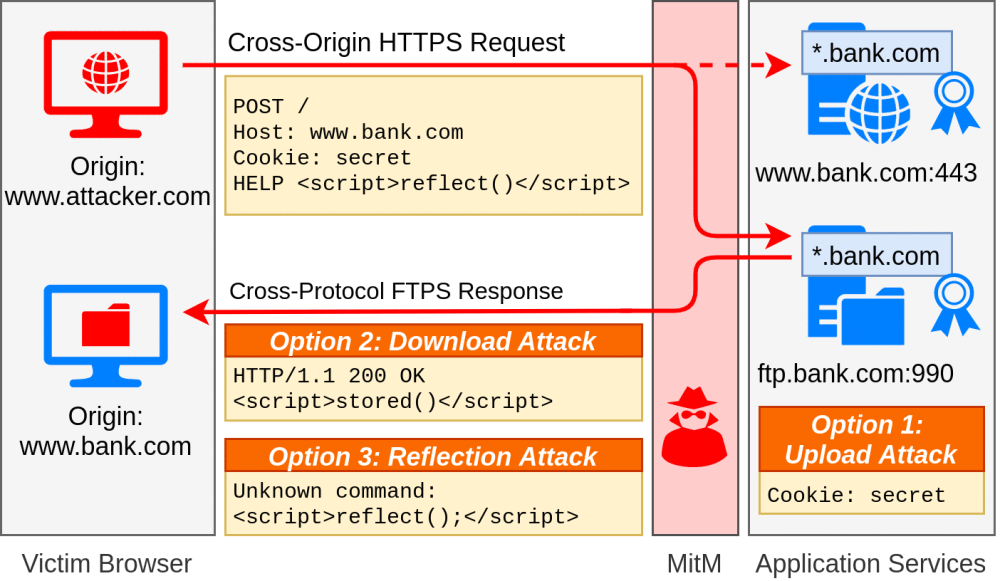

Essencialmente, ALPACA permite que um invasor engane servidores web para que respondam a solicitações HTTPS criptografadas em protocolos não criptografados, incluindo FTP, IMAP, POP3, e outros. De acordo com os especialistas que criaram o ALPACA, um ataque bem sucedido “permitirá extrair cookies de sessão, outros dados pessoais do usuário, ou executar JavaScript arbitrário no contexto de um servidor web vulnerável, ignorando TLS e proteção de aplicativos da web.”

Uma descrição detalhada do ALPACA foi publicada em junho deste ano, mas então o problema não foi considerado seriamente, porque para implementar um ataque, um invasor precisa ser capaz de interceptar o tráfego da vítima, o que reduz significativamente os riscos. No entanto, durante o verão, pesquisadores ainda alertaram que mais de 119,000 servidores web eram vulneráveis ao ALPACA.

A NSA agora está incentivando as organizações a levarem o ALPACA a sério e testarem se seus servidores são vulneráveis (especialmente se as organizações estiverem lidando com informações confidenciais ou fizerem parte da rede do governo dos EUA).

A NSA recomenda vários métodos de proteção, incluindo pedir às organizações que habilitem o ALPN (Negociação de protocolo de camada de aplicação), uma extensão do TLS que impede que os servidores respondam a solicitações usando protocolos proibidos pelo administrador (FTP, IMAP, e outros).

Deixe-me lembrá-lo que também relatei que o FBI e NSA divulgam comunicado sobre ataques de hackers russos.