Os engenheiros da Microsoft publicaram um boletim de segurança sobre uma nova vulnerabilidade que afeta o Surface Pro 3 comprimidos. O bug pode ser usado por um invasor para injetar dispositivos maliciosos em redes corporativas e ignorar o Atestado de Integridade do Dispositivo.

Outros dispositivos Surface, incluindo Surface Pro 4 e livro de superfície, não são considerados afetados por este problema. Embora o Surface Pro 3 foi lançado em junho 2014 e descontinuado em novembro 2016, o fabricante afirma que máquinas de terceiros que usam BIOS semelhante também podem ser vulneráveis.

Felizmente, um invasor precisaria de acesso às credenciais do proprietário do dispositivo ou acesso físico ao tablet para explorar com sucesso o novo bug.

O problema é identificado como CVE-2021-42299 (5.6 CVSS) e o engenheiro de software do Google, Chris Fenner, que descobriu o bug, deu um nome de bug TPM Carta Branca.

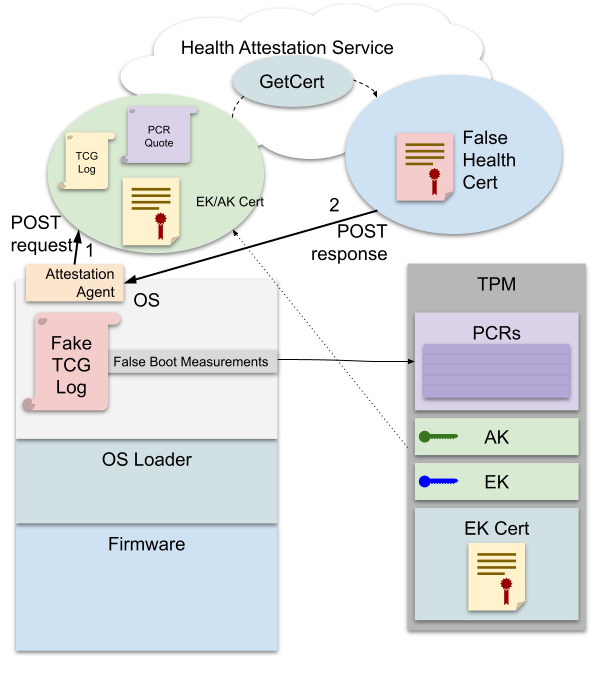

Device Health Attestation é um serviço local e baseado em nuvem que verifica logs TPM e PCR e informa o gerenciamento de dispositivos móveis (MDM) seja inicialização segura, BitLocker, Antimalware de lançamento antecipado (ELAM) a proteção está ativada, Inicialização confiável assinada corretamente, e assim por diante.

Graças a CVE-2021-42299, um invasor pode ajustar os logs TPM e PCR para obter atestados falsos, o que acabará por interromper todo o processo de validação do Atestado de Integridade do Dispositivo.

Um especialista do Google já lançou um Exploração PoC demonstrando como esta vulnerabilidade pode ser explorada.

Deixe-me lembrá-lo que também dissemos que Microsoft alertou sobre uma vulnerabilidade crítica no Cosmos DB.