Especialista em CyberArk, Ido Hoorvitch hackeado 70% de redes Wi-Fi em sua terra natal, Tel Aviv, buscando provar que as redes domésticas são mal protegidas e facilmente comprometidas.

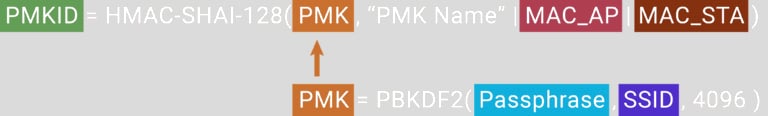

Para conduzir o experimento, Horwich andou pela cidade com equipamento farejador e coletou dados de 5,000 hashes de rede. Próximo, ele explorou uma vulnerabilidade para obter o hash PMKID normalmente gerado para roaming. O hash PMKID consiste no SSID da rede, senha, Endereço MAC, e um número inteiro estático.

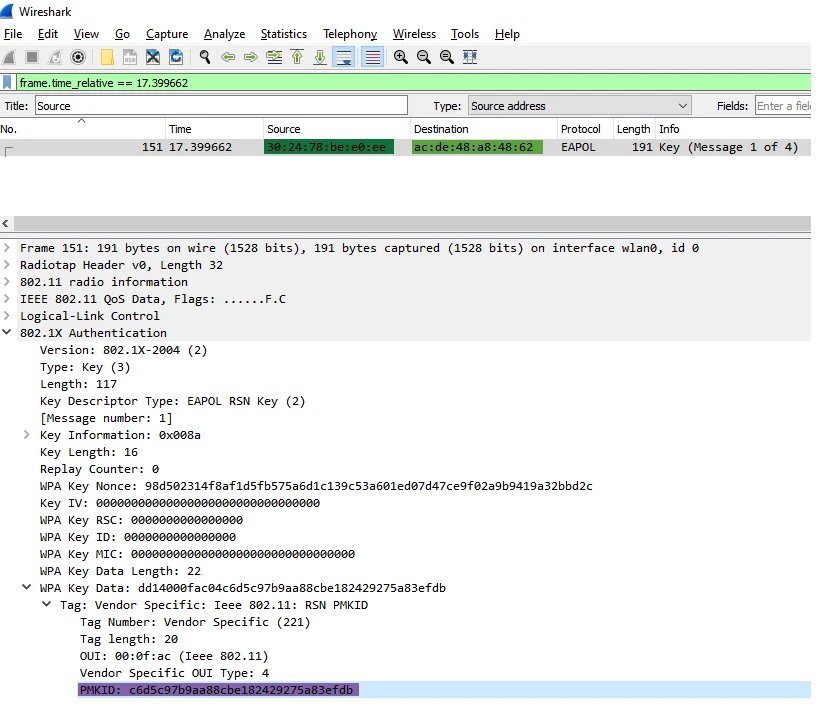

Para obter os hashes PMKID, ele usou um $ 50 AWUS036ACH ALFA NIC, que poderia atuar como monitor e ferramenta de injeção de pacotes, e então os analisei usando WireShark no Ubuntu.

Usando o método de Jens “átomo” Steub (desenvolvedor líder do Hashcat), Horwich coletou PMKIDs, que foram então quebrados para obter senhas.

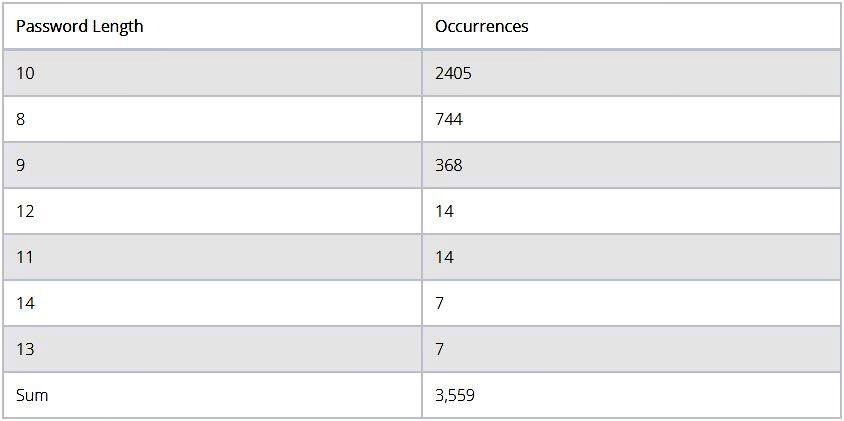

Então Horwich começou com ataques de máscara para identificar pessoas usando seu número de celular como senha de Wi-Fi (uma ocorrência comum em Israel). Para quebrar essas senhas, é necessário calcular todas as variantes dos números de telefone israelenses, e estes são dez dígitos, sempre começando com 05, que deixa apenas oito dígitos.

Usando um laptop normal e esta técnica, o pesquisador comprometeu com sucesso 2,200 senhas a uma taxa média de nove minutos por senha. Na próxima etapa, ele mudou para um ataque de dicionário usando Rockyou.txt. Isto levou à rápida quebra de um adicional 1,359 senhas, a maioria dos quais usava apenas caracteres minúsculos.

Como resultado, Horwich comprometeu-se com sucesso sobre 70% das senhas das redes Wi-Fi selecionadas e confirmou todos os seus palpites sobre a falta de segurança das redes Wi-Fi.

O especialista resume que os usuários não devem habilitar a função roaming em roteadores destinados ao uso pessoal (WPA2-pessoal), porque não há necessidade de roaming nessas redes. Ele também observa que senhas maiores que 10 letras/números são mais resistentes a rachaduras.

Deixe-me lembrá-lo disso Qualquer dispositivo habilitado para Wi-Fi é vulnerável a problemas de Frag Attacks.