Pesquisadores revelaram uma nova técnica de ataque fuzzing, Ferreiro, o que prova que um ataque Rowhammer à memória DDR4 é possível e contorna os mecanismos de defesa existentes. É importante notar que muitos dos autores deste trabalho já participaram da criação de um ataque TRRespass semelhante..

Deixe-me lembrá-lo que o original Ataque de martelo de remo foi inventado por especialistas da Carnegie Mellon University em 2014. Seu surgimento está relacionado ao fato de que determinado efeito nas células de memória pode levar à influência da radiação eletromagnética nas células vizinhas., e os valores dos bits neles mudarão.

Ao longo dos anos, pesquisadores conseguiram provar que uma ampla variedade de memórias pode ser vulnerável a ataques Rowhammer, e aprenderam como explorar o ataque através de JavaScript, e consegui adaptá-lo às máquinas virtuais Microsoft Edge e Linux. Existe até uma variação do Rowhammer, que representa uma ameaça para dispositivos Android, e aprendemos como aumentar a eficácia dos ataques usando placas de vídeo.

Em resposta, fabricantes implementaram Target Row Refresh (TRR), uma combinação de várias correções de software e hardware criadas ao longo dos anos, em seus produtos. Basicamente, esses mecanismos foram eficazes e foram suficientes para proteger a então nova memória DDR4.

No entanto, ano passado, especialistas conseguiram contornar o TRR usando o Ataque TRRespass, que também é baseado em fuzzing e permite usar o bom e velho problema do Rowhammer contra produtos modernos e seguros.

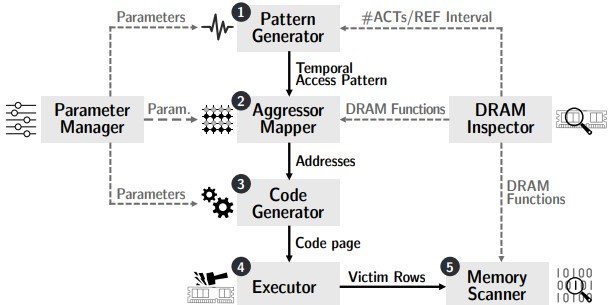

Mas se o ataque TRRespass foi eficaz contra 14 fora de 40 DIMMs testados, alcançar 37.5% sucesso, o novo ataque do Blacksmith demonstra padrões eficazes do Rowhammer para todos 40 DIMM DDR4. O fato é que desta vez os pesquisadores não abordaram os padrões de marteladas de maneira uniforme, mas em vez disso usou estruturas irregulares para contornar o TRR. De acordo com os especialistas, O ferreiro gera em média 87 vezes mais golpes do que outros ataques.

Para provar que esses ataques podem ser aplicados na vida real, uma equipe de especialistas realizou testes que permitiram obter chaves privadas para as chaves públicas RSA-2048 usadas para autenticação SSH.

De referir que os módulos DDR5 já disponíveis no mercado continuam seguros, já que eles substituem o TRR por um sistema de gerenciamento de atualização, o que torna o fuzzing escalável muito mais difícil.

Deixe-me lembrá-lo que também dissemos que O ataque Trojan Source é perigoso para compiladores da maioria das linguagens de programação.