Em maio, A Microsoft lançou uma atualização de segurança, já que anteriormente não havia lidado totalmente com ataques chamados PetitPotam.

As recomendações de atualização e mitigação visam um vulnerabilidade fortemente explorada no relé NTLM chamado Falsificação de LSA do Windows Vulnerabilidade com o número CVE-2022-26925.

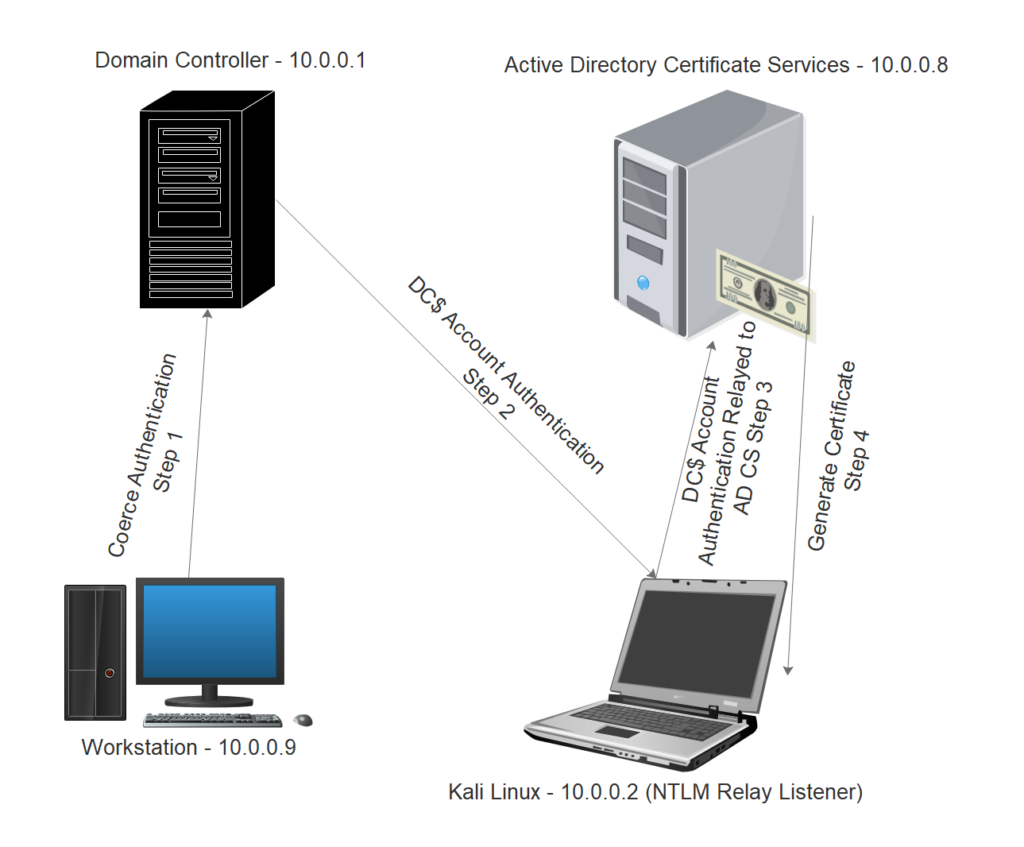

Julho passado, pesquisador de segurança Gilles Lionel, também conhecido como Topotam, introduzido um novo para Petit Pot método que pode ser usado por um invasor para forçar um controlador de domínio a autenticar um servidor que ele controla usando as APIs MS-EFSRPC.

Como explicou o pesquisador, um invasor pode se comunicar por meio da interface LSARPC do Windows e executar funções da API MS-EFSRPC sem autenticação. Essas funções, OpenEncryptedFileRawA e OpenEncryptedFileRawW, permitir que um invasor force um controlador de domínio a autenticar seu servidor NTLM.

A retransmissão NTLM então encaminha a solicitação para os serviços de certificados do Active Directory da vítima por HTTP para obter TGTs Kerberos, permitindo que o invasor obtenha a identidade de qualquer dispositivo na rede, incluindo o controlador de domínio.

Por falar nisso, informamos anteriormente que O Arquivo de bloqueio ransomware explora vulnerabilidades ProxyShell e PetitPotam para aumentar suas chances de hackear e criptografar redes corporativas.

A vulnerabilidade PetitPotam pode permitir que um agente de ameaça autentique um dispositivo contra um servidor malicioso. Uma vez autenticado, um servidor malicioso pode se passar por um dispositivo e obter todos os seus privilégios. O erro é uma ameaça séria e permite que um invasor assuma o controle total do domínio.

A Microsoft corrigiu parte da vulnerabilidade PetitPotam em agosto 2021, mas ainda existem vulnerabilidades não corrigidas que permitiram que hackers realizassem ataques. No entanto, uma atualização recente corrigindo o Ataque de retransmissão NTLM bug pode realmente impedir o ataque PetitPotam.

A nova atualização de segurança corrigiu o PetitPotam “EfsRpcOpenFileRaw” vetor, outros vetores de ataque EFS ainda existem e permitem que os cibercriminosos operem. À medida que novos vetores PetitPotam e outros ataques NTLM Relay forem descobertos no futuro, A Microsoft propôs medidas de mitigação.