Um especialista em segurança da informação conhecido como mr.d0x desenvolveu uma nova técnica de ataque que abusa de aplicativos Microsoft Edge WebView2 para roubar cookies de autenticação. Em teoria, isso permite ignorar a autenticação multifator ao fazer login em contas roubadas.

Leia também: 10 Maneiras de reconhecer e evitar golpes de phishing.

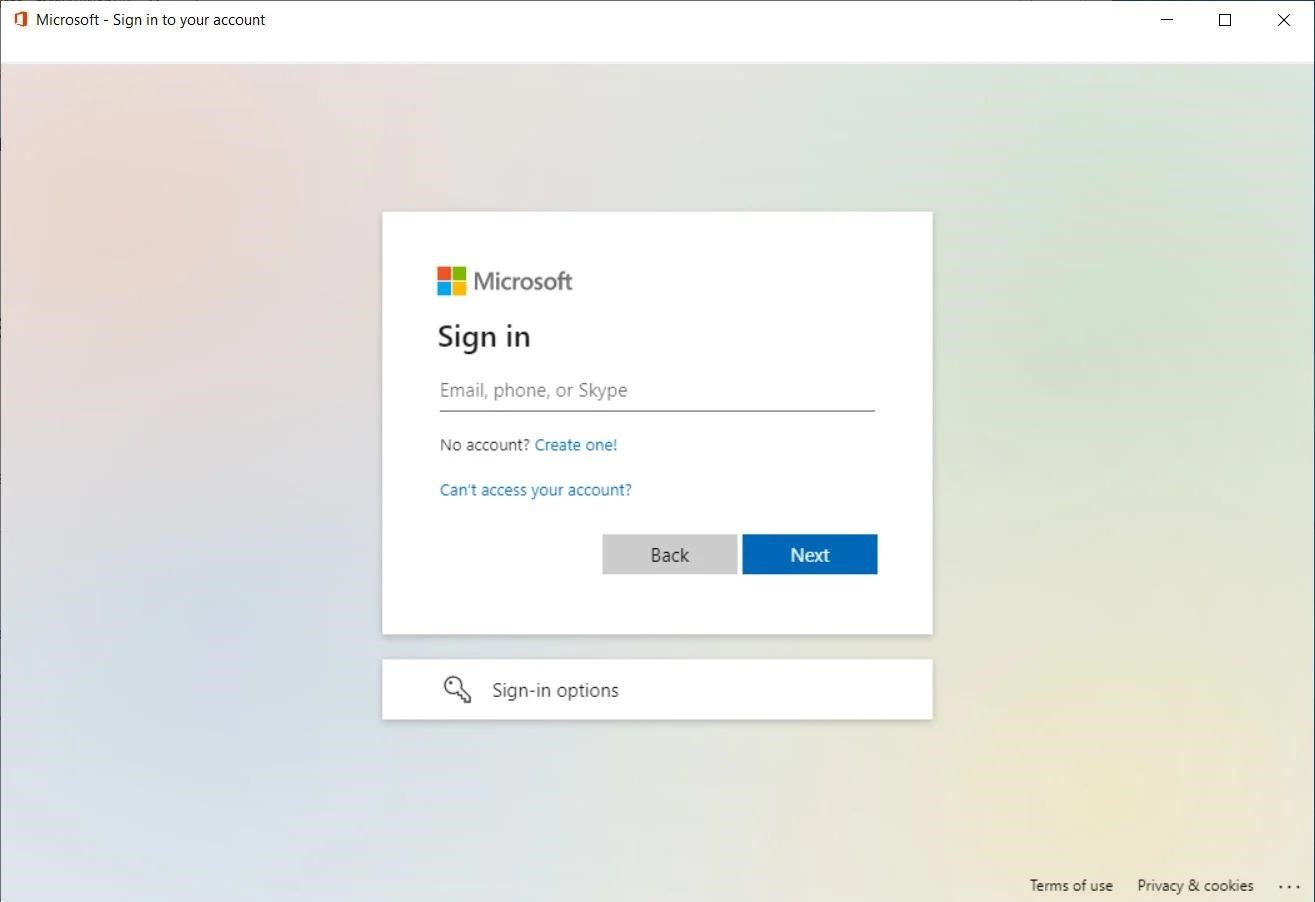

A nova técnica de ataque é chamada WebView2-Cookie-Stealer e consiste em um arquivo executável WebView2 que, quando lançado, abre um formulário de login no aplicativo para um site legítimo.

Você também pode estar interessado em saber sobre PRINCIPAL 12 Tipos mais perigosos de ataques de phishing 2022.

O fato é que Microsoft Edge WebView2 permite incorporar um navegador (com suporte completo para HTML, CSS e JavaScript) em aplicativos nativos usando o Microsoft Edge (Cromo) para renderização. Usando esta tecnologia, os aplicativos podem carregar qualquer site dentro do próprio aplicativo e exibi-lo como se estivesse aberto no Microsoft Edge.

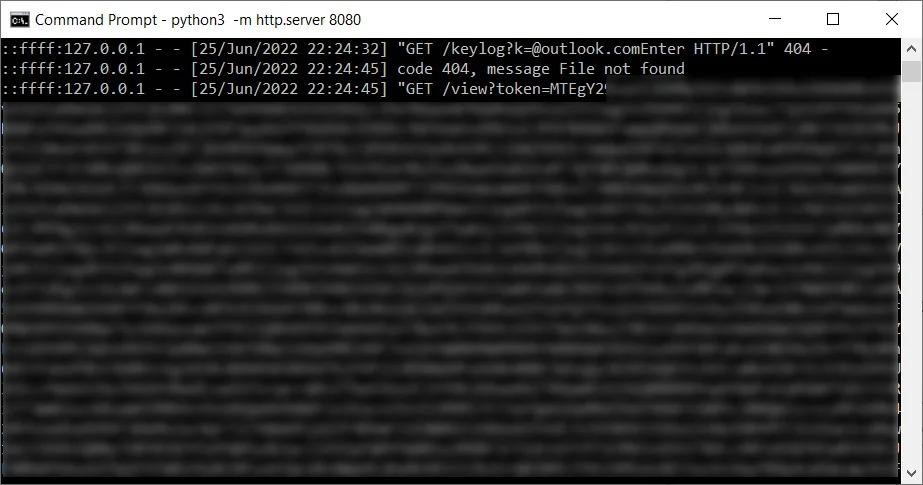

No entanto, o pesquisador percebeu que o WebView2 permite ao desenvolvedor acessar cookies diretamente e injetar JavaScript nas páginas carregadas pela aplicação, tornando-o uma ótima ferramenta para interceptar pressionamentos de teclas e roubar cookies de autenticação.

Por exemplo, no senhor.d0x Exploração PoC, o arquivo executável abre um formulário de login legítimo da Microsoft usando um elemento WebView2 incorporado. Este formulário de login é exatamente igual ao de um navegador e não contém nada suspeito (erros de digitação, nomes de domínio estranhos, e assim por diante).

Mas como o aplicativo WebView2 pode injetar JavaScript na página, tudo o que o usuário digita é enviado automaticamente para o servidor do invasor. Nesse caso, quaisquer cookies enviados pelo servidor remoto após o login do usuário, incluindo cookies de autenticação, pode ser roubado.

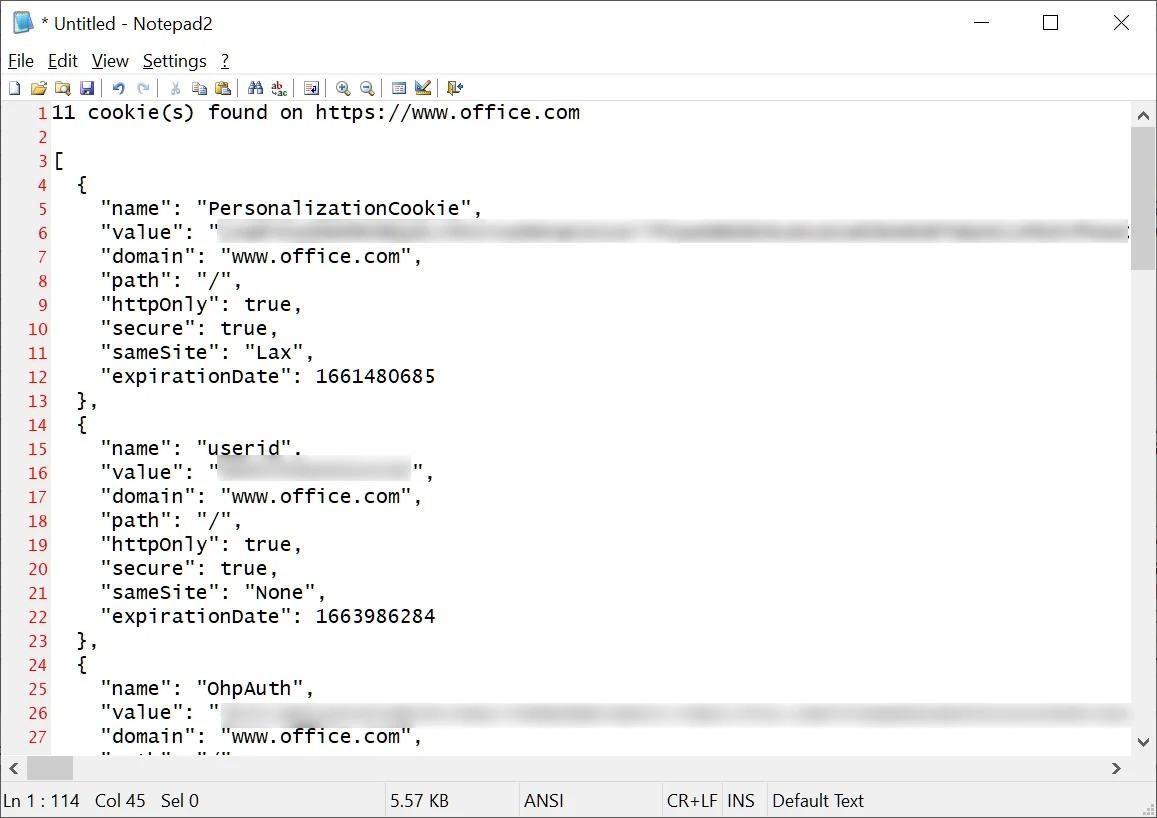

Para fazer isso, o pesquisador explica, o aplicativo cria uma pasta Chromium User Data na primeira vez que é iniciado, e depois usa-o para cada instalação subsequente. O aplicativo malicioso então usa a interface WebView2 integrada ICoreWebView2CookieManager para exportar os cookies recebidos da autenticação bem-sucedida e depois passá-los para um servidor controlado pelo invasor..

Depois que o invasor descriptografar o cookie (base64), ele terá acesso total aos sites’ cookies de autenticação, bem como a capacidade de usá-los para fazer login na conta de outra pessoa.

Mr.d0x também escreve que os aplicativos WebView2 também podem ser usados para roubar cookies de um perfil de usuário existente do Chrome, copiando-os.

Em última análise, um invasor pode usar esses cookies simplesmente acessando o formulário de login da conta sequestrada e importando o cookie usando qualquer extensão adequada do Chrome, como Editar este cookie. Depois de importar o cookie, só falta atualizar a página para autenticação no site.

Pior ainda, tal ataque também ignora a autenticação multifator, já que os cookies são roubados depois que o usuário faz login e conclui com êxito a MFA.

Em resposta, Os desenvolvedores da Microsoft observam que tal ataque exigirá a preparação e o uso de engenharia social, porque primeiro os invasores precisam convencer o usuário a baixar e executar um arquivo executável malicioso. A empresa observou que sempre recomenda que os usuários evitem executar e instalar aplicativos de fontes desconhecidas ou não confiáveis, além de manter o software de segurança atualizado.