Lumen Black Lotus Labs descobriu um novo Trojan de acesso remoto (RATO) chamado ZuoRAT, atacando trabalhadores remotos’ roteadores na América do Norte e na Europa desde 2020. O malware apareceu nos primeiros meses da pandemia de COVID-19, mas passou despercebido por mais de dois anos.

Os pesquisadores escrevem que a complexidade desta campanha direcionada, bem como as táticas e métodos de “trabalhar” dos atacantes, indique aquilo alguns hackers do governo estão por trás ZuoRat.

Lembre-se de que também escrevemos isso Trojan Qbot Aproveitou os famosos Folina Vulnerabilidade, e também isso O ataque Trojan Source é perigoso para compiladores da maioria das linguagens de programação.

Como observado acima, o início desta campanha coincidiu com a mudança generalizada para o trabalho remoto após o início da pandemia de COVID-19, que aumentou dramaticamente o número de roteadores (Incluindo ASUS, Cisco, Dray Tek e NETGEAR dispositivos) usado por funcionários para acessar redes corporativas remotamente.

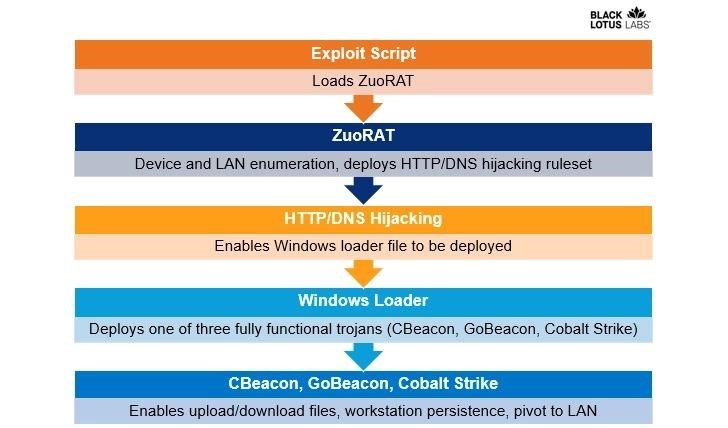

Os hackers obtiveram acesso inicial aos roteadores procurando vulnerabilidades conhecidas não corrigidas, que foram então usados para baixar uma ferramenta de acesso remoto. Tendo obtido acesso à rede, os invasores entregaram à vítima o carregador de shellcode para o próximo estágio do ataque, que já havia sido usado para fornecer Golpe de Cobalto e backdoors personalizados, Incluindo Beacon e GoBeacon, que eram capazes de executar comandos arbitrários.

Os pesquisadores afirmam que o malware desse grupo de hackers é capaz de realizar pesquisas aprofundadas na rede alvo, coletando tráfego, interceptando comunicações de rede, e geralmente descrevem o malware como uma versão fortemente modificada do conhecido Mirai malware.

Também, o malware tem uma função ativa de coletar conexões TCP através de portas 21 e 8443, que estão associados ao FTP e à navegação na web, potencialmente permitindo que você monitore a atividade da vítima na Internet por trás de um roteador comprometido.

Outros recursos do ZuoRAT incluem recursos para monitorar o tráfego DNS e HTTPS. Isto é feito para interceptar solicitações e redirecionar as vítimas para domínios maliciosos usando regras predefinidas que são geradas e armazenadas em diretórios temporários..

O ZuoRAT também permitiu que hackers avançassem na rede da vítima para comprometer outros dispositivos e implantar cargas adicionais. (como faróis Cobalt Strike). Durante tais ataques, os já mencionados Trojans CBeacon e GoBeacon foram usados.

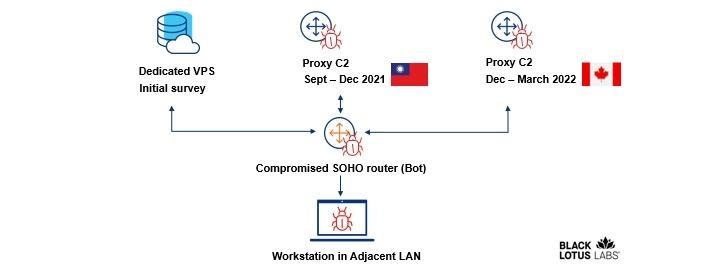

Ao mesmo tempo, hackers tomaram várias medidas para ocultar suas ações. Por exemplo, por trás dos ataques estava um complexo, C multicamadas&Infraestrutura C que incluía o uso de um servidor virtual privado para propagar o inicial Exploração de RAT, bem como o uso dos próprios roteadores comprometidos como C&Proxies C.

Os pesquisadores observam que, como a maioria dos malwares de roteador, ZuoRAT não sobrevive a reinicializações. Uma simples reinicialização do dispositivo infectado removerá o exploit ZuoRAT original armazenado no diretório temporário. No entanto, para restaurar totalmente dispositivos infectados, especialistas aconselham realizar uma redefinição de fábrica. Ressalta-se também que dispositivos conectados a um roteador hackeado podem já estar infectados com outros malwares, e será impossível curá-los tão rapidamente.