Qual é o vírus mais mortal da história?

Em novembro 11, 1983, o primeiro vírus foi escrito, que inaugurou uma nova era de programas perigosos para computadores. Um estudante americano da Universidade do Sul da Califórnia, Fred Cohen, escreveu um programa que demonstrou a capacidade de infectar um computador a uma taxa de reprodução de vírus de 5 minutos para 1 hora.

O primeiro vírus não laboratorial, chamado “Cérebro,” capaz de infectar apenas disquetes, apareceu em janeiro 1986 e era de origem paquistanesa. E o primeiro programa antivírus foi desenvolvido em 1988. O ano seguinte, Cohen escreveu um artigo no qual antecipou the dangers of viruses se espalhando pelas redes de computadores e falou sobre a possibilidade de criar antivirus programs. Lembremos quais vírus foram os mais destrutivos na curta história das redes de computadores.

Vírus MyDoom

A primeira versão do worm, MeuDoom, apareceu em janeiro 26, 2004, e foi distribuído via e-mail e redes peer-to-peer. O programa foi escrito em C++. Criou uma porta dos fundos (uma falha no algoritmo deliberadamente colocada lá pelo programador) no sistema operacional da vítima e desencadeou uma negação de serviço (DDoS) mecanismo. Em muito pouco tempo o worm invadiu a Internet, e em 2004 sobre 16 – 25% de todos os e-mails foram infectados com MyDoom. O arquivo host do worm pesa apenas algumas dezenas de kilobytes e contém a seguinte linha: “sincronização-1.01; andy; Estou apenas fazendo meu trabalho, nada pessoal, desculpe.” Quando infectado, o worm modifica o sistema operacional, bloqueando o acesso a sites de empresas de antivírus, feed de notícias, e várias seções do portal da Microsoft. Atacou DDoS em fevereiro do mesmo ano.

Em 2011, A McAfee reconheceu o MyDoom como o mais “caro” malware na história: as perdas associadas à infecção pelo vírus devido a grandes campanhas de spam totalizaram, em última análise, $38 bilhão. Os pesquisadores observam que MyDoom é totalmente autossuficiente e autônomo. O worm pode se espalhar para sempre se as pessoas continuarem abrindo anexos de e-mail.

CryptoLocker

Ransomware apareceu em setembro 2013. O vírus foi espalhado por e-mail. Depois que o usuário abriu o e-mail, um programa anexado a ele iniciou e criptografou automaticamente todos os arquivos no PC. Para restaurar o acesso aos arquivos, a vítima teve que pagar uma quantia não insignificante em bitcoins. Depois de pagar, o usuário deveria ter recebido uma chave privada para restaurar o acesso aos arquivos. No entanto, as pessoas não sabiam que uma vez infectadas, o arquivos são perdidos para sempre. Para evitar ser infectado pelo vírus CryptoLocker, você deve:

- Primeiro, atualize constantemente seu software antivírus.

- Ignore e-mails suspeitos com anexos; não clique em links aleatórios não reconhecidos.

- Finalmente, faça backup de seus arquivos regularmente.

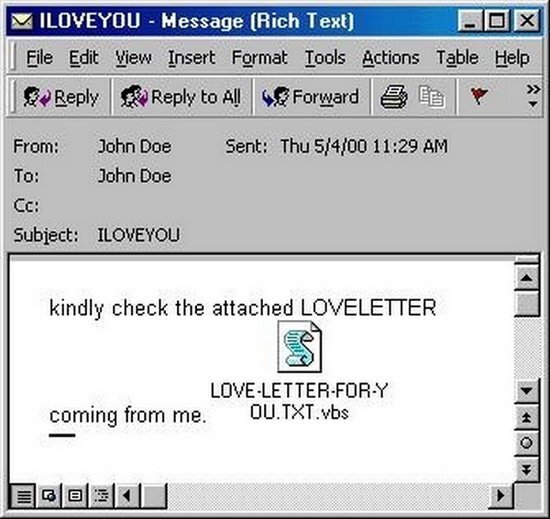

Vírus eu te amo

Depois que a vítima abriu o anexo, o vírus enviou uma cópia de si mesmo para todos os contatos no catálogo de endereços do Windows e o endereço especificado como endereço do remetente. Também fez algumas alterações maliciosas no sistema do usuário. O vírus foi enviado para caixas de correio das Filipinas em maio 4-5, 2000; a linha de assunto continha o “Eu te amo,” e o roteiro “CARTA DE AMOR PARA VOCÊ.TXT.vbs” estava anexado à carta. O “.vbs” extensão estava oculta por padrão, o que fez usuários desavisados pensarem que era um arquivo de texto simples. No total, o vírus afetou mais de 3 milhões de computadores em todo o mundo. O dano estimado que o verme causou à economia global é estimado em $10 – 15 bilhão, para o qual entrou no Livro Guinness dos Recordes Mundiais como o vírus de computador mais destrutivo do mundo.

Verme Morris

O verme Morris é considerado o vírus que deu início a tudo. O uso generalizado do primeiro worm de computador no mundo real foi muito mais destrutivo e se espalhou mais rápido do que o esperado. Em 1988, uma rede infectada por vírus 60,000 computadores (sobre 10% das máquinas UNIX da época), impedindo-os de funcionar corretamente. O worm não destruiu os arquivos, mas estava dando socos. As funções militares e universitárias vitais foram severamente retardadas. E-mails atrasaram dias. O dano causado pelo verme Morris foi estimado em $96.5 milhão.

O criador do vírus, Roberto Morris, manteve o código do programa bem escondido, e era improvável que alguém pudesse provar seu envolvimento. Ele usou uma brecha no sistema de e-mail da Internet e um bug no “dedo” programa que identificou usuários da rede. Também foi projetado para permanecer oculto. Mas seu pai, um especialista em informática da Agência de Segurança Nacional, sentiu que era melhor para seu filho confessar tudo. Em julgamento, Robert Morris pode pegar até cinco anos de prisão e uma $250,000 multar. No entanto, considerando circunstâncias atenuantes, o tribunal condenou-o a uma $10,000 bem e 400 horas de serviço comunitário.

Vírus Melissa

“Um $80 Milhões de crimes cibernéticos em 1999” – FBI Melissa foi distribuído sob o disfarce de um documento de texto simples, qual, quando aberto, foi repassado ao primeiro 50 contatos de e-mail. O documento continha informações que poderiam interessar aos usuários: senhas para acesso a sites pagos ou links para séries populares de desenhos animados. O programa não foi projetado para roubar dinheiro ou informações, mas causou bastante dano. O vírus atingiu mais de 300 corporações e agências governamentais, incluindo a gigante de TI Microsoft, que desligou várias vezes devido à sobrecarga de e-mail. Além disso, o malware gerou enorme tráfego na Internet e desacelerou servidores já sobrecarregados. Embora tenha sido localizado em poucos dias, o estrago já estava feito. Em uma estimativa conservadora, sobre $80 milhões foram gastos para limpar e reparar os danos causados pelo programa.

Zeus

Zeus/Zbot é um pacote malicioso que usa o modelo cliente/servidor. É usado para criar botnets massivos. Foi detectado pela primeira vez em 2011. Este aplicativo é um tipo de malware direcionado ao sistema operacional Microsoft Windows. Os dois principais métodos de infecção são spam messages e downloads ocultos. O objetivo principal do Zeus é obter acesso a detalhes confidenciais da conta bancária da vítima e debitá-la. O vírus pode ignorar a proteção de sistemas de servidores centralizados e verificar as informações pessoais do usuário. Os usuários não conseguem nem rastrear os canais pelos quais seus dados roubados trafegam. Também, em alguns casos, Zeus pode baixar ransomware que criptografa arquivos e exige dinheiro em troca de desbloqueá-los. Zeus infectou cerca de 3 milhão computadores nos EUA. e comprometeu organizações significativas, Incluindo NASA e Banco da América.

Tecnicamente, Zeus é um Trojan, um malware disfarçado de software legítimo. Ele usa keylogging e rastreamento de sites para roubar senhas e dados financeiros. Por exemplo, quando um site bancário é usado, ou uma transação financeira é feita, pode gravar teclas digitadas durante a autorização. Zeus inicialmente só funcionava no Windows, mas agora algumas variantes podem comprometer telefones Android.

Código vermelho

O worm Code Red foi descoberto pela primeira vez por dois funcionários da eEye Digital Security, Mark Meiffret e Ryan Perme. Eles nomearam o malware encontrado com o nome de seu refrigerante favorito, Código Red Mountain Dew. Aparecendo em 2001, ele tinha como alvo computadores com o Servidor Web Microsoft IIS instalado. Infiltrando-se no computador, Code Red faz centenas de cópias de todos os dados. Eventualmente, consome tantos recursos que o sistema falha e trava. Um algoritmo de ataque de negação de serviço é então lançado, e o acesso remoto ao servidor infectado é concedido através de um backdoor.

O ataque cibernético Code Red mais famoso foi o ataque ao site da Casa Branca. Naquele mesmo ano, 2001, o verme vermelho infectou mais de 250,000 sistemas de computador. De acordo com os especialistas, resultou em perda de produtividade e um enorme $2 bilhão dano.

A Microsoft desenvolveu um “correção” projetado para proteger computadores especificamente contra o Code Red para manter as agências governamentais e o público em geral protegidos contra esse malware.

Stuxnet

O verme Stuxnet apareceu on-line em 2010 e inicialmente teve como alvo as instalações nucleares do Irão. O vírus destruiu mais de 1,000 centrífugas na instalação de enriquecimento de urânio de Natanz, no Irã, uma afiliada da grande empresa Foolad Technic. Stuxnet se espalha via Pendrives USB e computadores Windows. O Trojan Stuxnet é baseado na busca por um modelo específico de controlador lógico programável (CLP) fabricado por Siemens. Esses pequenos sistemas de controle industrial executam todos os tipos de processos automatizados, como aqueles em fábricas de produtos químicos, fábricas, refinarias de petróleo, e usinas nucleares. Os computadores controlam esses PLCs, qual é o alvo principal do worm Stuxnet. Foi relatado que o worm já infectou mais de 50,000 computadores. A empresa alemã Siemens disse 14 sistemas de controle infectados estavam principalmente na Alemanha.

Conficker

O worm Conficker foi atacado pela primeira vez no início 2009. Em poucos dias, ele infectou dez milhões de computadores. A botnet formada pelos computadores infectados era uma das maiores do mundo. A Microsoft ofereceu uma recompensa de $250,000 para obter informações que possam ajudar a capturar o autor ou autores do Conficker. A Microsoft também concordou em fazer parceria com várias organizações para eliminar o worm. Esta rápida propagação do worm está relacionada a um serviço de rede. Usando uma vulnerabilidade nele, o worm baixou-se da Internet.

Interessantemente, os desenvolvedores do worm aprenderam como mudar constantemente seus servidores, e algo que os invasores não conseguiram fazer antes. Também, o verme se espalhou através Pendrives, creating an executable autorun.inf file and a RECYCLED\{SID}\Arquivo RANDOM_NAME.vmx. No sistema infectado, o worm se conectou aos serviços. Ele foi armazenado como um arquivo DLL com um nome aleatório composto por letras latinas. O worm aproveitou um buffer overflow em um sistema operacional Windows e executou um código malicioso com uma solicitação RPC falsa. Também desativou alguns serviços, como atualizações automáticas do Windows, Central de Segurança do Windows, Windows Defender, e Relatório de Erros do Windows. Bloqueou o acesso aos sites de vários fornecedores de antivírus.

Como você pode ver, todos os vírus discutidos acima apareceram no início do século 21, quando a maioria das tecnologias modernas de segurança cibernética estava em sua infância. Agora a situação mudou fundamentalmente. Sistemas operacionais modernos e aplicativos antivírus avançados protegem contra a maioria dos malwares. No entanto, não devemos relaxar porque até mesmo o malware desta lista ainda está circulando pela rede. Por outro lado, o crime cibernético desenfreado leva a uma necessidade cada vez maior de especialistas em proteção.