Os analistas da Intezer consideram o novo malware Linux Lightning Framework um verdadeiro “canivete suíço” por causa de sua arquitetura modular, bem como a capacidade de instalar rootkits e backdoors.

Deixe-me lembrá-lo de que também conversamos sobre Novo Alerta vermelho Ransomware direcionado a servidores VMware ESXi Windows e Linux, e também isso Especialistas em segurança da informação falaram sobre o malware Linux Simbionte Isso é quase indetectável.

Parece que o malware ainda não foi usado em ataques reais, mas os pesquisadores conseguiram estudar alguns de seus componentes, e eles dizem que o resto “ainda precisa ser encontrado e analisado.”

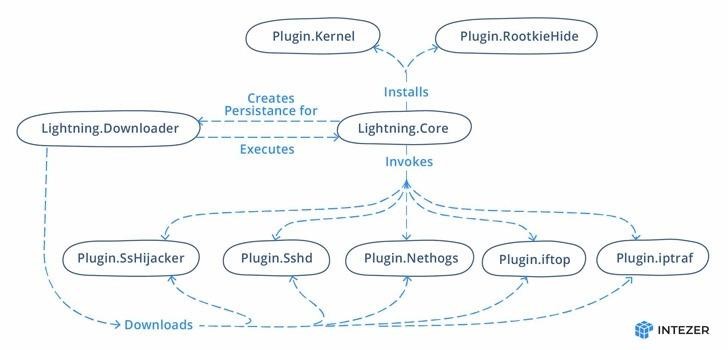

Sabe-se que o Estrutura relâmpago tem uma estrutura bastante simples: o principal componente do carregador (kbioset), que baixa e instala outros módulos e plug-ins de malware em dispositivos comprometidos, incluindo o módulo principal (kkdmflush).

A principal tarefa do módulo principal é estabelecer comunicação com o gerenciador e receber os comandos necessários para executar diversos plugins, bem como para ocultar a presença na máquina comprometida. Por exemplo, o malware usa typequatting para se disfarçar e se disfarça como o Cavalo marinho senha e gerenciador de chaves.

Outros métodos de camuflagem incluem alterar os carimbos de data/hora de artefatos maliciosos usando registro de tempo, e ocultar o PID e quaisquer portas de rede associadas usando um dos vários rootkits que o Lightning Framework é capaz de implantar. O malware pode ganhar uma posição no sistema criando um script chamado elastisearch em /etc/rc.d/init.d/, que será executado a cada inicialização do sistema e execute o módulo bootloader novamente para reinfectar o dispositivo.

Além disso, o Lightning Framework adiciona seu próprio backdoor baseado em SSH ao sistema infectado: ele inicia um servidor SSH usando um dos plugins baixados (Linux.Plugin.Lightning.Sshd). Como resultado, isso permitirá que invasores se conectem a máquinas infectadas via SSH usando suas próprias chaves SSH.