Especialistas do Cyble Research Labs encontraram uma amostra de malware em estado selvagem, que acabou sendo uma versão atualizada de um malware descoberto anteriormente chamado LOLI Stealer.

Deixe-me lembrá-lo de que também informamos que Ladrão FFDroider é o novo perigo para suas redes sociais, e também isso PARE a propagação do ransomware Discórdia, Carregando Ladrão RedLine.

Ladrão de LOLI é um ladrão de informações que extrai dados confidenciais do computador da vítima, como senhas, biscoitos, capturas de tela, etc..

Relatos desse malware surgiram pela primeira vez em fóruns de crimes cibernéticos por volta de junho 2022.

Postagem no fórum cibercriminoso sobre LOLI Stealer

Este software foi vendido a preços bastante baixos:

- 499 rublos (~9 dólares) - mês

- 799 rublos (~14 USD) – 2 meses

- 1499 rublos (~25 USD) - para a vida + classificador universal como presente.

Os invasores alegaram que o malware possui os seguintes recursos:

- Roubo de senhas, biscoitos, história, etc.. de um grande número de navegadores baseados em Chromium

- Coleta de informações de 10 carteiras de criptomoedas

- Extraindo dados da sessão de Telegrama e Vapor aplicativos.

Laboratórios de Pesquisa Cyble identificou mais de 20 amostras diferentes associado ao malware LOLI desde junho 2022, o que eles dizem ser indicativo de implantação ativa de malware, especialmente no último mês

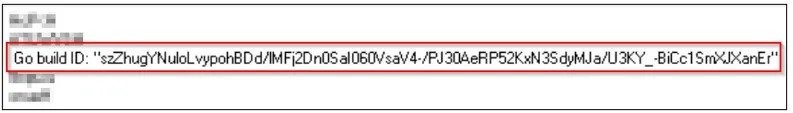

Depois de analisar o arquivo de malware linha por linha, Cyble revelou que era um arquivo binário de um programa escrito em Golang.

Vá compilar ID

Depois de lançar um arquivo LOLI malicioso, O ladrão tenta determinar se o arquivo está sendo executado no WINE verificando wine_get_version() função via theGetProcAddress() API.

O malware cria então uma nova pasta com um nome aleatório na pasta %homepath% e a utiliza para armazenar as informações roubadas.

Depois disso, o sequestrador começa a extrair informações sobre carteiras de criptomoedas solicitando e lendo arquivos de diretórios padrão criados pelo software correspondente e salvando-os em uma subpasta chamada “Carteiras”.

Depois de extrair os dados da carteira de criptomoeda, o malware procura os seguintes arquivos relacionados ao navegador armazenados em “Formato SQLite 3”:

- Biscoitos

- Senhas

- História

- Preenchimento automático

- Atalhos

- Favoritos

Além disso, se os aplicativos Telegram e Steam estiverem instalados no computador da vítima, LOLI Stealer procura arquivos de configuração para esses programas e os salva no “Telegrama” e “Vapor” pastas, respectivamente.

O ladrão então extrai todos os arquivos de texto da pasta Desktop e os armazena na pasta Grab Files. Também faz uma captura de tela da máquina da vítima usando o BitBlt() API da biblioteca Gdi32.dll e salva-a com o nome “WebStealer.png”.

E então o malware começa a processar arquivos “SQLite formato 3” relacionados ao navegador, extrai informações confidenciais e as salva em um arquivo de texto.

LOLI Stealer caça as senhas de todos os navegadores e as salva em um novo “Senhas.txt” arquivo.

Depois de coletar todas as informações, o ladrão cria um arquivo ZIP dos arquivos roubados para transmissão aos invasores.

O sequestrador então envia um arquivo ZIP codificado em Base64 junto com a quantidade e o status dos dados roubados para o URL:

hxxp[:]//webStealer[.]ru/gate[.]php.

Após exfiltração, o sequestrador exclui todos os arquivos coletados da pasta que foi criada anteriormente pelo malware usando o DeleteFileW() Função API

Os invasores geralmente optam por usar novos kits de ferramentas que os ajudam a aprimorar suas táticas, métodos, e procedimentos e evitar a detecção. LOLI Stealer é uma ferramenta bastante “fresca”.