Especialistas em segurança cibernética descobriram um sofisticada campanha de ciberespionagem visando um proeminente EUA. organização aeroespacial. O ator da ameaça, identificado como AeroBlade, executou um ataque de spearphishing, levantando sérias questões sobre a preparação geral para a segurança cibernética em indústrias críticas.

AeroBlade ataca empresa aeroespacial dos EUA

De acordo com os especialistas em segurança cibernética, the spear phishing attack incluiu o envio do arquivo malicioso por e-mail. O documento, nomeado [redacted].docx, empregou uma técnica de injeção remota de modelo e um código de macro VBA malicioso. A infraestrutura de rede do invasor tornou-se operacional por volta de setembro 2022, com a fase ofensiva ocorrendo em julho 2023, conforme avaliado pela BlackBerry com “confiança média a alta.”

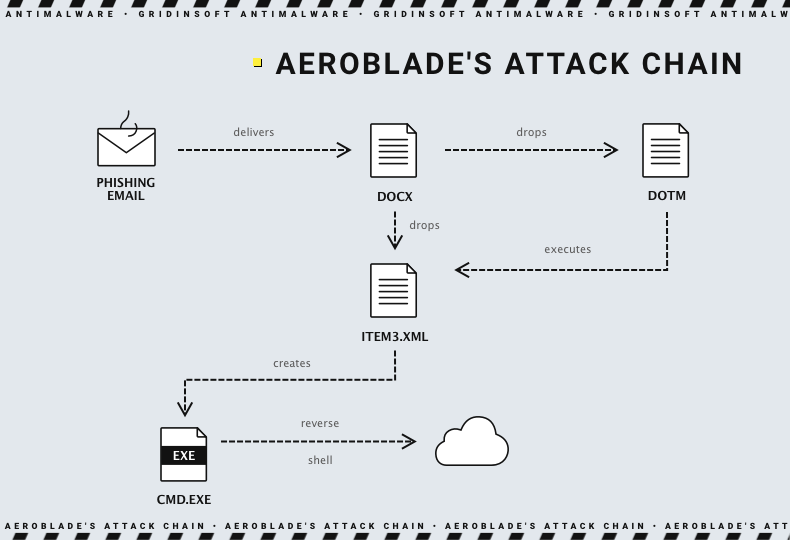

O ataque se desenrolou da seguinte forma:

- O documento malicioso do Word é entregue por meio de spear phishing por e-mail, incentivando os usuários a executar manualmente o arquivo.

- O documento executado empregou uma injeção remota de modelo para baixar um arquivo de segundo estágio, “

[redacted].dotm.” - O arquivo do segundo estágio executado “

item3.xml,” criando um shell reverso conectando-se a “redigido[.]redigido[.]com” sobre o porto 443.

A sofisticação do ataque reside na uso de uma técnica de injeção remota de modelo, um método mais avançado do que o phishing tradicional. Recuperando uma carga útil de um servidor remoto, os invasores podem contornar algumas medidas de segurança que geralmente capturam anexos maliciosos mais simples. O ataque envolveu a implantação de uma DLL como shell reverso, concedendo controle sobre o sistema da vítima.

Ator de ameaças AeroBlade – Isso é sério?

Callie Guenther, gerente sênior de pesquisa de ameaças cibernéticas na Critical Start, sugeriu o envolvimento de grupos criminosos patrocinados pelo Estado ou altamente organizados devido ao nível de comprometimento e recursos demonstrados. Como as empresas da indústria aeroespacial tendem a ser grandes e possuem sistemas de segurança bem construídos, hackeá-los nunca é uma tarefa trivial. Tais ações exigem comprometimento, profissionalismo e compreensão dos riscos.

Analistas da BlackBerry supõem a natureza comercial do grupo AeroBlade. Em todos os episódios da sua actividade detectados dirigiu-se à mesma empresa. A complexidade da abordagem de ataque e das ferramentas utilizadas cresceu significativamente, especialmente em áreas que visam a exfiltração de informações. No entanto, como sugerem outros analistas, nada os impede de mudar para uma extorsão de ransomware mais “clássica” no futuro.

Prevenindo ataques de phishing

A prevenção de ataques de phishing requer uma abordagem em várias etapas que combine soluções tecnológicas, educação do usuário, e políticas organizacionais. Aqui estão as etapas essenciais:

- Realize regularmente treinamento de conscientização sobre phishing para os funcionários educá-los sobre os vários tipos de ataques de phishing, sinais de aviso, e práticas on-line seguras. Ensine os usuários como reconhecer e-mails de phishing, incluindo a verificação dos endereços de e-mail do remetente. Também, examinando o conteúdo do e-mail em busca de erros gramaticais ou links suspeitos, e verificando anexos inesperados.

- Implemente soluções robustas de filtragem de e-mail para detectar e colocar em quarentena automaticamente e-mails de phishing antes que cheguem aos usuários’ caixas de entrada. Use protocolos de autenticação de e-mail para verificar a autenticidade dos e-mails recebidos e reduzir a probabilidade de falsificação de e-mail. Também, considere a implementação de sistemas CDR – eles simplesmente eliminarão qualquer conteúdo que seja capaz de prejudicar o sistema.

- Implemente ferramentas de filtragem da web que bloqueiem o acesso a sites maliciosos conhecidos e URLs associados a campanhas de phishing. Use serviços de verificação de URL para analisar e categorizar links de sites, ajudando os usuários a evitar clicar em URLs potencialmente prejudiciais.

- Mantenha todos os softwares, incluindo sistemas operacionais, navegadores, e software de segurança, atualizado com os patches mais recentes. Os cibercriminosos muitas vezes exploram vulnerabilidades em software desatualizado para lançar ataques de phishing. Fique de olho nas últimas notícias de segurança cibernética para estar ciente de novas vulnerabilidades.