Especialistas da Universidade Ben-Gurion de Israel demonstraram a Ataque AIR-FI, que transforma RAM em Wi-Fi. Na verdade, este é um novo método de extração de dados de máquinas que estão fisicamente isoladas de quaisquer redes e periféricos potencialmente perigosos. Esses computadores são frequentemente encontrados em sistemas governamentais e redes corporativas, eles armazenam documentos secretos, bem como informações classificadas e confidenciais.

Desta vez, os pesquisadores propuseram transformar a RAM em um emissor sem fio improvisado para transmissão de dados “pelo ar.”

Como Wi-Fi são ondas de rádio, que está muito próximo das ondas eletromagnéticas, os pesquisadores escrevem que, em teoria, um hacker pode manipular a energia da RAM para gerar ondas eletromagnéticas com uma frequência correspondente à frequência do sinal Wi-Fi (2.4 GHz).

Os especialistas mostram em seu relatório e no vídeo que o acompanha que a leitura da RAM foi cuidadosamente controlada / operações de gravação podem fazer com que o barramento de memória emita ondas eletromagnéticas semelhantes a um sinal Wi-Fi fraco.

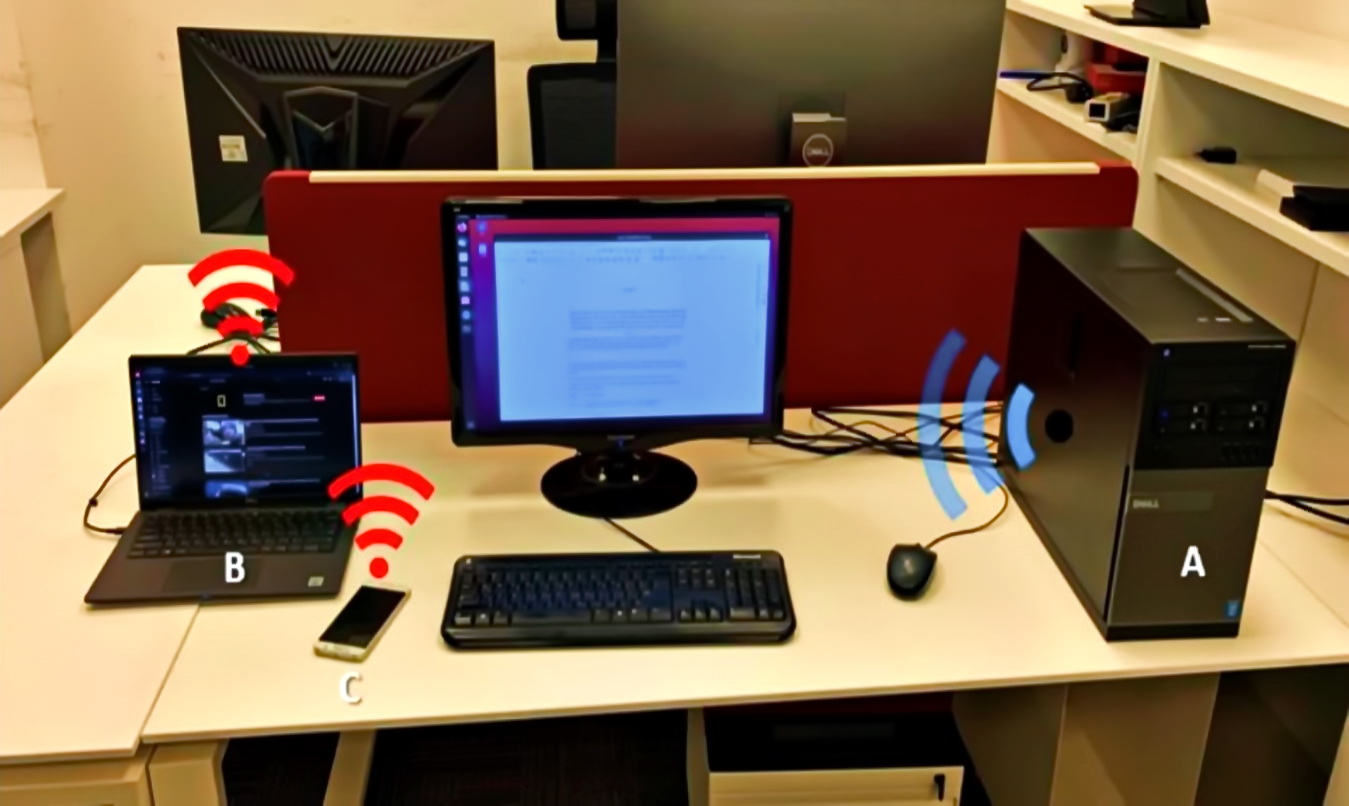

Esse sinal pode ser recebido por qualquer dispositivo habilitado para Wi-Fi localizado próximo a um computador isolado., por exemplo, um smartphone, computador portátil, Dispositivo IoT, relógio inteligente, e assim por diante.

Os especialistas testaram o AIR-FI em vários sistemas isolados e, como resultado, foram capazes de transferir dados a uma velocidade de até 100 bps para dispositivos localizados a vários metros de distância da máquina comprometida.

AIR-FI não é o primeiro ataque exótico desenvolvido por especialistas da Universidade Ben-Gurion (uma lista de outros ataques pode ser vista abaixo), mas os pesquisadores observam que este método é um dos mais fáceis de implementar.

De fato, nesse caso, o invasor não precisa obter root / direitos de administrador antes de lançar sua exploração. Em essência, isso permite que o ataque seja executado em qualquer sistema operacional e até mesmo em máquinas virtuais. Note-se também que a maioria das tiras de RAM modernas podem facilmente emitir sinais no 2.4 Faixa de GHz, e a memória antiga é fácil de fazer overclock para obter o efeito desejado.

Outros desenvolvimentos de cientistas da Universidade Ben-Gurion incluem o seguinte:

- USBee: transforma quase qualquer dispositivo USB em um transmissor RF para transferir dados de um PC seguro;

- Filtragem de disco: intercepta informações gravando sons que o disco rígido do computador emite enquanto o computador está funcionando;

- AirHopper: usa o receptor FM do celular para analisar a radiação eletromagnética que emana da placa gráfica do computador e transformá-la em dados;

- Remetente de fã: regula a velocidade do cooler na máquina infectada, como resultado do qual o tom da operação do cooler muda, pode ser ouvido e gravado extraindo dados;

- GSMem: irá transferir dados do PC infectado para qualquer, até o telefone com botão mais antigo, usando frequências GSM;

- BitWhisper: usa sensores térmicos e flutuações de energia térmica;

- Um ataque sem nome usando scanners de mesa e lâmpadas inteligentes para transmitir informações;

- HVACKer e aIR-Jumper: roubar dados usando câmeras CCTV equipadas com LED IR (diodos emissores de luz infravermelha), bem como usar como “ponte” para redes isoladas de aquecimento, sistemas de ventilação e ar condicionado;

- MOSQUITO: sugere-se que a extração de dados seja realizada usando fones de ouvido ou alto-falantes comuns;

- PowerHammer: Sugere-se usar cabos de alimentação normais para extração de dados;

- CTRL-ALT-LED: Caps Lock, Os diodos Num Lock e Scroll Lock são usados para recuperar informações;

- BRILHO: recuperar dados alterando o brilho da tela do monitor.

E também, deixe-me lembrá-lo de que conversamos sobre o fato de especialistas da Universidade Ben-Gurion de Negev (Israel) apresentado um novo tipo de ataque ciberbiológico que pode levar a guerra biológica a um novo nível.