O Google divulgou que duas vulnerabilidades de segurança de dia zero do Android foram detectados em seus smartphones Pixel. O patch já está disponível, como o Google afirmou ter corrigido as falhas no recente Pixel Update Bulletin. Uma notícia ainda pior é que a falha já está sendo explorada em ataques direcionados.

Duas falhas de dia zero do Android exploradas em ataques direcionados

Em um anúncio recente, Google divulgou um comunicado sobre a detecção de duas vulnerabilidades de segurança de dia zero em seus smartphones Pixel. A primeira vulnerabilidade, CVE-2024-29745 (CVSS 7.2), é uma falha de divulgação de informações no componente bootloader que pode comprometer a confidencialidade dos dados. O outro, CVE-2024-29748, é uma falha de escalonamento de privilégios no componente de firmware que pode permitir acesso e controle não autorizados sobre o dispositivo.

De acordo com a consultoria do Google, essas vulnerabilidades foram corrigidos em abril 2, 2024. A descoberta original, porém, aconteceu no início de janeiro 2024, por desenvolvedores do GrapheneOS. A boa notícia é que eles estão sujeitos a limitações, exploração direcionada, o que significa que o risco de exploração generalizada é relativamente baixo. Apesar disso, O Google incentiva todos os usuários de smartphones Pixel a atualizar seus dispositivos para a versão de software mais recente o mais rápido possível.

Vulnerabilidades de dia zero do Android exploradas na natureza

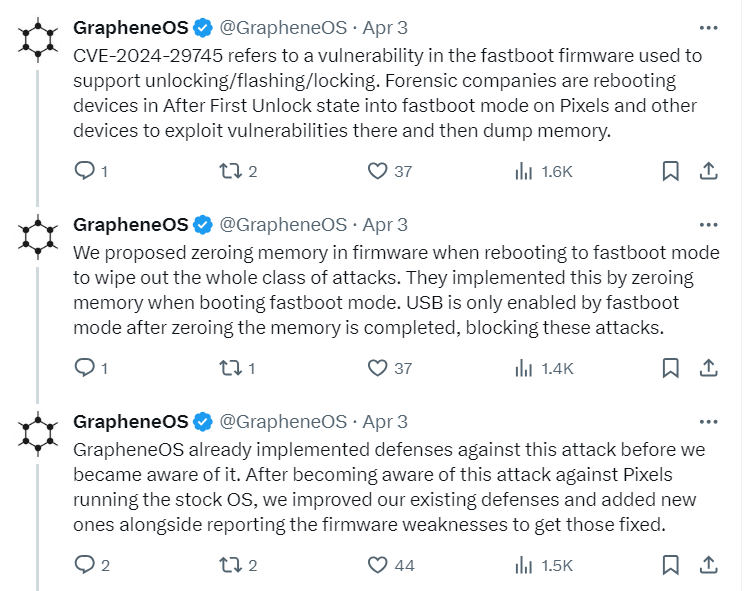

Embora o Google não tenha fornecido detalhes sobre os ataques, Os desenvolvedores do GrapheneOS indicaram exploração ativa desta falha. Além disso, CISA atualizou seu Catálogo de Vulnerabilidades Exploradas Conhecidas com essas vulnerabilidades sendo exploradas atualmente. CVE-2024-29745 está vinculado a uma vulnerabilidade no firmware fastboot, que suporta vários estados do dispositivo, como desbloqueio, piscando, e bloqueio. Atores de ameaças pode explorar essa falha para acessar os dispositivos’ memória sem privilégios ou interação do usuário.

Por outro lado, CVE-2024-29748 apresenta um risco diferente. Esta falha permite contornar a redefinição de fábrica feita pelos aplicativos que usam a API de administração do dispositivo para isso. Como resultado, os invasores conseguiram impedir que o dispositivo concluísse a redefinição de fábrica, embora eles precisem de uma interação física com um. Embora o Google tenha resolvido uma parte do problema, GrapheneOS apontou que a reinicialização ainda pode ser interrompida cortando a energia do dispositivo. Como resultado, GrapheneOS está trabalhando em uma solução mais abrangente. Isso inclui um recurso de PIN/senha de coação mais forte e um recurso seguro “limpeza de pânico” Ação que pode ser executado sem a necessidade de reinicialização.

Recomendações de segurança

À medida que o cenário digital evolui, o mesmo acontece com a sofisticação das ameaças cibernéticas. Para mitigar esses riscos, os usuários devem verificar manualmente se seus dispositivos ter a versão mais recente do software. Staying informed about security atualizações e melhores práticas são cruciais para proteger os ativos digitais contra ameaças emergentes. A divulgação do Google serve como um lembrete de the ongoing battle for cybersecurity e a necessidade de melhoria contínua nos mecanismos de defesa para proteger informações pessoais.