Vulnerabilidade recente do Apache ActiveMQ, que permite a execução remota de código, é supostamente explorado em ataques do mundo real. Os analistas notaram vários casos de exploração que usaram esta vulnerabilidade para infectar sistemas Linux com malware Kinsing. Essa é uma visão rara de uma vulnerabilidade de alto perfil sendo explorado para infectar exclusivamente máquinas Linux.

Vulnerabilidade do Apache ActiveMQ permite RCE

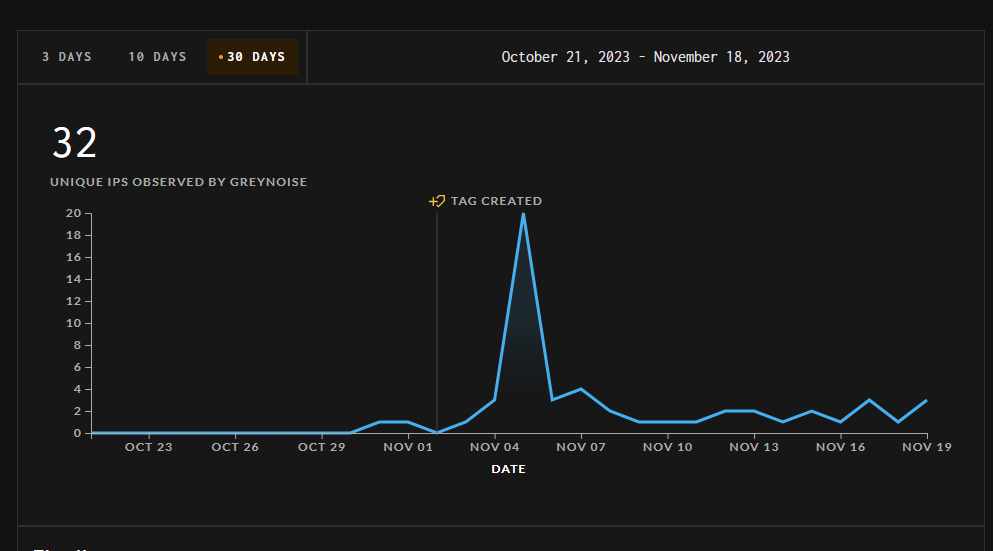

Analistas da TrendMicro alertam sobre exploração ativa de uma vulnerabilidade ActiveMQ, descoberto no final de outubro 2023. CVE-2023-46604 permite a execução remota de código devido à falha na validação do tipo de classe. Normalmente para vulnerabilidades RCE, recebeu uma alta pontuação CVSS de 9.8/10. Apache alertou seus clientes, lançou correções e recomendações sobre software suplementar relacionado à exploração bem-sucedida.

Apesar da rápida reação da empresa, hackers conseguiram comece a usar esta vulnerabilidade para fins maliciosos. Como geralmente acontece, empresas hesitam com atualizações, especialmente quando não são explorados no momento. E é completamente compreensível – para grandes corporações, quem são os principais usuários do ActiveMQ, instalar atualizações é sempre uma dor de cabeça. Mas agora, existe uma cadeia de exploração bem sucedida – um grande estímulo para obter a versão mais recente do software.

Vulnerabilidade do ActiveMQ explorada em estado selvagem

Como diz a mesma pesquisa, os casos de exploração conhecidos tinham como objetivo a instalação do malware Kinsing. Esta ameaça Linux também é conhecida pelo nome de h2miner – o que já diz o suficiente sobre suas capacidades. Além de Kinsing, hackers estavam usando outro, mineiro sem nome. Outros relatórios dizem que a exploração do CVE-2023-46604 é feita principalmente pelo ator da ameaça that stands behind HelloKitty ransomware.

Ainda, o 9.8 pontuação para esta vulnerabilidade não é apenas para assustar as pessoas. Sendo uma vulnerabilidade RCE, pode ajudar a entregar qualquer outro malware ao ambiente de destino, dependendo do desejo do atacante. É uma grande sorte que os casos de exploração detectados estavam principalmente relacionados a mineradores de moedas. Sempre há uma chance de que o próximo ataque introduza ransomware, spyware, ou sua mistura.

Mitigações CVE-2023-46604 disponíveis

De volta em outubro 24, 2023, Apache lançou uma lista de recomendações para usuários do ActiveMQ. O principal, porém, concentrou-se na atualização dos corretores de protocolo para as versões onde a violação foi corrigida.

Lista de versões com vulnerabilidade corrigida:

| Clássico |

|

| Ártemis | 2.31.2 |

A empresa não oferece mitigações temporais, que sai 0 maneiras de contornar o patch. No entanto, várias outras abordagens fornecerão melhor proteção contra exploração.

Soluções estendidas de detecção e resposta (XDR) são a base da segurança cibernética corporativa moderna. Quando acompanhado por sistemas SOAR e SIEM, XDR permite detectar, parar e bloquear todas as novas tentativas de um ataque cibernético em todo o ambiente. Políticas como a confiança zero aumentarão ainda mais a proteção contra a exploração, eliminar tentativas de usar software conhecido e confiável no ataque.