Futuro Registrado, em colaboração com investigadores do CERT-UA, revelou uma recente ofensiva cibernética orquestrada por hackers de língua russa afiliados ao Grupo APT28 (também conhecido como Urso chique, Delta Azul, Sednit, e sofá). Seu alvo: Servidores de correio Roundcube de várias organizações ucranianas, incluindo entidades governamentais.

Como um lembrete, informamos anteriormente sobre o divergência de grupos de hackers, alguns ficando do lado da Rússia e outros da Ucrânia. Adicionalmente, Microsoft acusou a Rússia de ataques cibernéticos contra aliados da Ucrânia.

A recente cobertura mediática também destacou a prisão de dois membros do DoppelPaymer Grupo por autoridades policiais na Alemanha e na Ucrânia.

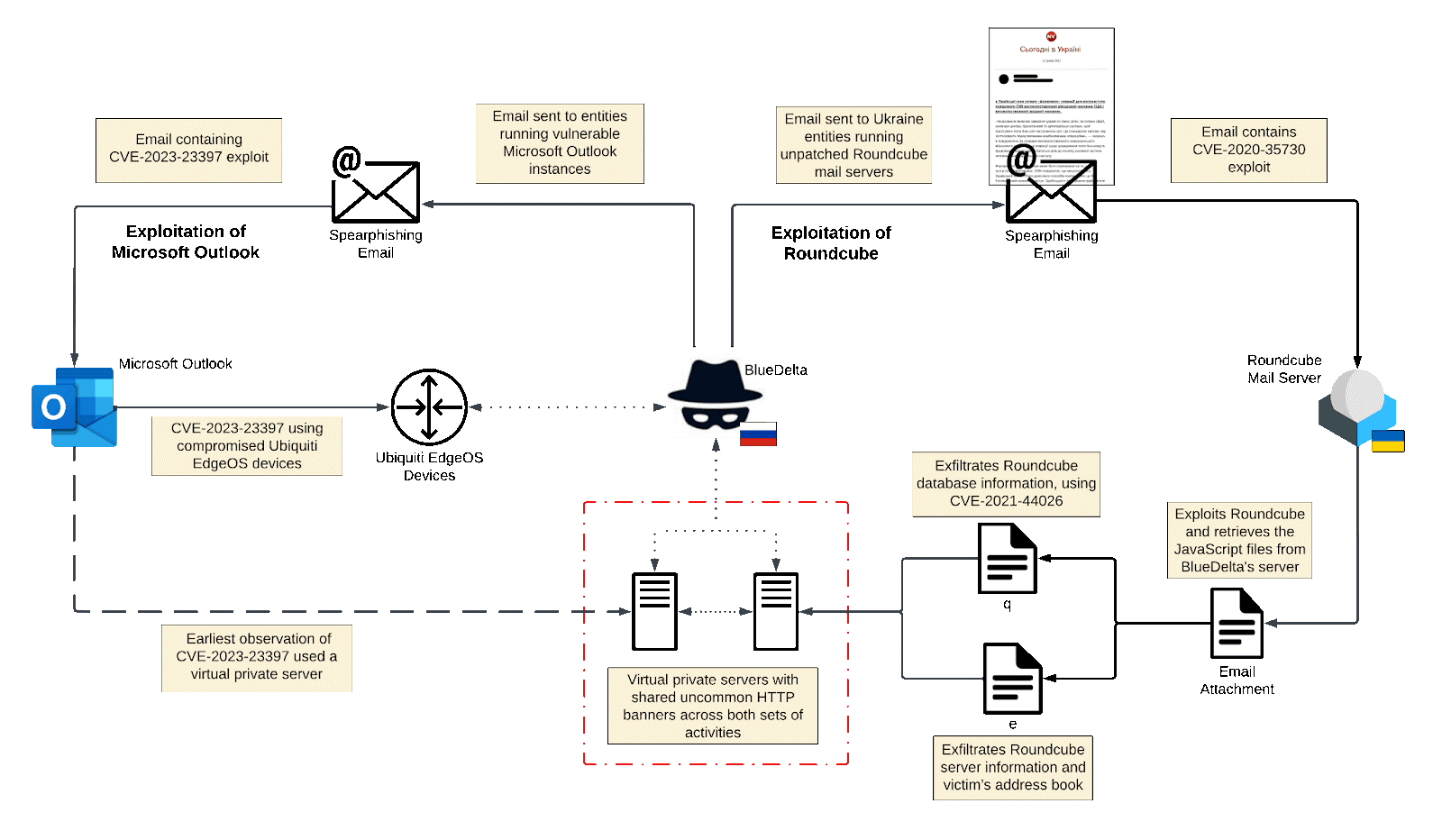

O relatório detalha que os invasores, empregando spear phishing e e-mails de isca, capitalizou a invasão russa da Ucrânia. Os hackers criaram e-mails de spearphishing com tópicos de notícias relacionados à Ucrânia, aparecendo como conteúdo de mídia legítimo.

A campanha demonstrou um alto nível de prontidão por parte dos hackers que rapidamente transformaram o conteúdo de notícias em isca para os destinatários. Os e-mails de spearphishing continham tópicos de notícias relacionados à Ucrânia, com tópicos e conteúdo que refletem fontes de mídia legítimas.

Os destinatários foram obrigados a abrir as mensagens maliciosas, explorando vulnerabilidades antigas em Cubo redondo (CVE-2020-35730, CVE-2020-12641, e CVE-2021-44026) comprometer servidores não corrigidos, sem exigir interação do usuário com anexos maliciosos.

O anexo continha código JavaScript que executava cargas JavaScript adicionais de Delta Azul infraestrutura controlada.

Se o compromisso tiver sucesso, os invasores implantaram scripts maliciosos redirecionando as mensagens recebidas para um endereço de e-mail sob seu controle. Esses scripts também foram empregados para localizar e roubar vítimas’ catálogos de endereços, cookies de sessão, e outros dados armazenados no banco de dados Roundcube.

Os pesquisadores sugerem que a infraestrutura usada nesses ataques está ativa desde novembro 2021, com APT28atividades focadas em “coleta de inteligência militar.”

Identificamos atividade BlueDelta, provavelmente direcionado ao gabinete do procurador regional ucraniano e ao [sem nome] órgão executivo central do país, e também encontrou atividades de inteligência associadas a outras estruturas e organizações estatais ucranianas, incluindo aqueles envolvidos na modernização e reparação de infra-estruturas para a aviação militar ucraniana.

Esta colaboração entre Recorded Future e CERT-UA sublinha o papel crucial das parcerias entre organizações e governos na garantia da defesa colectiva contra ameaças estratégicas, especialmente no contexto do conflito em curso entre a Rússia e a Ucrânia.