Os operadores do ransomware AstraLocker anunciaram que o malware está encerrando seu trabalho e enviaram ferramentas de descriptografia de dados para o VirusTotal. Os hackers dizem que não planejam retornar ao ransomware no futuro, mas pretendo mudar para cryptojacking.

O Computador bipando relatórios que já estudou o arquivo publicado pelos invasores e confirma que os descriptografadores são reais e realmente ajudam a descriptografar os arquivos afetados.

Deixe-me lembrá-lo que também dissemos que Descriptografador gratuito para BlackByte ransomware foi publicado, e também isso Especialistas em segurança cibernética lançaram um descriptografador gratuito para Lorenz ransomware.

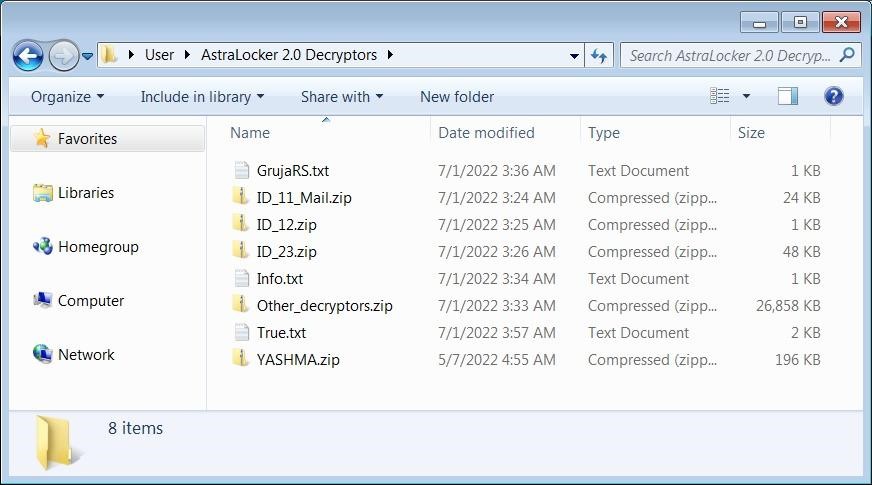

Jornalistas observam que testaram apenas um descriptografador, que descriptografou com sucesso os arquivos bloqueados durante um dos AstraLocker campanhas. Os outros decodificadores no arquivo aparentemente foram projetados para descriptografar arquivos danificados durante campanhas anteriores.

Arquivar conteúdo

Os jornalistas também conseguiram um comentário de um dos operadores de malware:

Embora o desenvolvedor do malware não tenha dito por que o AstraLocker parou de funcionar repentinamente, jornalistas acreditam que isso pode ser devido a publicações recentemente publicadas relatórios por especialistas em segurança que estudaram o malware. Isso poderia chamar a atenção do AstraLocker para as autoridades policiais.

Emsisoft, uma empresa que ajuda vítimas de ransomware a recuperar dados, está atualmente desenvolvendo um descriptografador universal para AstraLocker, que deve ser lançado em um futuro próximo.

O que não veremos mais no mundo do crime?

Empresa de inteligência de ameaças ReversingLabs relatou recentemente que o AstraLocker usou um método um tanto incomum de criptografar suas vítimas’ dispositivos em comparação com outras cepas de ransomware.

Em vez de primeiro comprometer o dispositivo (hackear ou comprar acesso de outros invasores), o operador AstraLocker implantará diretamente a carga útil de anexos de e-mail usando malware Microsoft Documentos do Word.

Os honeypots usados nos ataques do AstroLocker são documentos que ocultam um objeto OLE com uma carga útil de ransomware que será implantada após os cliques do alvo “Correr” na caixa de diálogo de aviso exibida quando o documento é aberto.

Antes de criptografar arquivos em um dispositivo comprometido, o ransomware verificará se está sendo executado em uma máquina virtual, encerrar processos, e interromper serviços de backup e antivírus que possam interferir no processo de criptografia.

Com base na análise da ReversingLabs, AstraLocker é baseado no código-fonte vazado de Armário Bêbado (Bebê) ransomware, uma cepa problemática, mas ainda perigosa, que saiu em setembro 2021.

Também, um dos Monero endereços de carteira na nota de resgate do AstraLocker também estavam vinculados aos operadores do Caos ransomware.