Akamai notou que os invasores estão usando o protocolo de rede DCCP pouco conhecido (Protocolo de controle de congestionamento de datagrama) para ataques DDoS.

Este padrão de internet foi aprovado em 2007 e ajuda a monitorar o congestionamento da rede para comunicações baseadas em UDP. O DCCP é especialmente eficaz para aplicações onde os dados que chegam na hora errada se tornam inúteis. Por exemplo, transmissão, jogo on line, e telefonia via Internet.

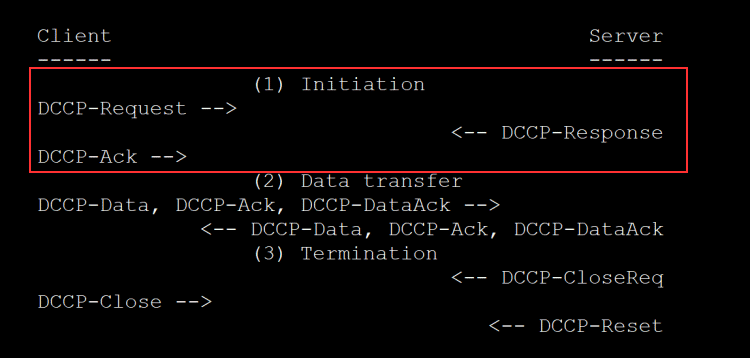

Embora o protocolo inclua muitos recursos, Akamai relata que hackers abusam do handshake triplo que ocorre no início de um DCCP + Conexão UDP. Por isso, os invasores podem enviar um fluxo de pacotes DCCP-Request para a porta 33 do servidor (onde funciona o protocolo DCCP), forçando assim o servidor a gastar recursos importantes no início de handshakes multidirecionais e triplos que não serão concluídos, e eventualmente desativará o servidor (por falta de recursos disponíveis).

Este ataque é semelhante à inundação TCP SYN, um tipo bem conhecido de ataque DDoS que tem sido usado de forma semelhante há mais de uma década.

O especialista ressalta que mesmo que o handshake triplo do DCCP seja concluído, e o servidor “sobreviveu” a inundação de pacotes, os invasores ainda podem abusar da falsificação de pacotes UDP e simplesmente usar as portas abertas do servidor DCCP para repelir e amplificar ataques a serviços de terceiros.

Felizmente, embora o protocolo já exista há quase 14 anos, muito poucos desenvolvedores de sistemas operacionais e aplicativos se preocuparam em suportá-lo. Por exemplo, algumas distribuições Linux são fornecidas com suporte DCCP, mas nem todas as distribuições Linux vêm com soquetes DCCP habilitados imediatamente. Os sistemas Windows não parecem suportar este protocolo, o que explica a relutância de alguns fabricantes de aplicativos em adicioná-lo ao seu software.

Aquilo é, A Akamai acredita que tais ataques não podem apresentar danos significativos. No entanto, isso pode mudar se o protocolo se tornar mais popular no futuro, à medida que o streaming em tempo real se tornar mais comum.

Como resultado, Siman recomenda bloquear todas as portas 33 trânsito por precaução, especialmente em uma infraestrutura onde o DCCP não é usado, mas é suportado.

Deixe-me lembrá-lo de que relatei recentemente que DTLS pode amplificar DDoS por 37 vezes.