A Microsoft afirma ter descoberto um ataque destrutivo a usuários ucranianos usando o limpador WhisperGate, que tentou se passar por um ransomware, mas na verdade não forneceu às vítimas opções de recuperação de dados. Na verdade, a ameaça detectada é um limpador clássico, aquilo é, malware projetado para destruir deliberadamente dados em um host infectado. WhisperGate wiper Such… Continue a ler A Microsoft descobriu o limpador WhisperGate atacando usuários ucranianos

Autor: Vladimir Krasnogolovy

Vladimir é um especialista técnico que adora dar conselhos e dicas qualificadas sobre os produtos GridinSoft. Ele está disponível 24 horas por dia, 7 dias por semana para ajudá-lo em qualquer dúvida relacionada à segurança na internet.

Provavelmente hackers russos desfiguraram sites do governo ucraniano

Hackers desfiguraram vários sites do governo ucraniano: o ataque ocorreu na noite de janeiro 13-14 e afetou os sites do Ministério das Relações Exteriores da Ucrânia, o Ministério da Educação e Ciência, o Ministério da Defesa, o Serviço de Emergência do Estado, o site do Gabinete de Ministros, e assim por diante. The Record notes that all resources have… Continue a ler Provavelmente hackers russos desfiguraram sites do governo ucraniano

Adolescente obtém acesso remoto a 25 Carros Tesla

19-David Colombo, de um ano, disse no Twitter que tem acesso remoto a 25 Carros Tesla em 13 países ao redor do mundo. De acordo com ele, o problema não estava na infraestrutura da montadora, mas com software de terceiros não identificado que alguns proprietários de automóveis usam. Colombo diz que pode executar comandos remotamente nos carros à sua disposição… Continue a ler Adolescente obtém acesso remoto a 25 Carros Tesla

Vulnerabilidade crítica no Office corrigida, mas a atualização do macOS está atrasada

Como parte do Patch Tuesday de janeiro, Os engenheiros da Microsoft corrigiram uma vulnerabilidade crítica no Office que poderia permitir que invasores executassem remotamente códigos maliciosos em sistemas vulneráveis. The RCE vulnerability identified as CVE-2022-21840 can be exploited on target devices with even the lowest privileges and in simple attacks that require user interaction. Basicamente, o usuário… Continue a ler Vulnerabilidade crítica no Office corrigida, mas a atualização do macOS está atrasada

Vulnerabilidade no macOS leva ao vazamento de dados

A Microsoft disse que os invasores poderiam usar uma vulnerabilidade do macOS para contornar a transparência, Consentimento, e controle (TCC) tecnologia e obter acesso a dados protegidos do usuário. De volta ao verão de 2021, um grupo de pesquisa informou aos desenvolvedores da Apple sobre uma vulnerabilidade chamada powerdir (CVE-2021-30970). O bug está relacionado à tecnologia TCC, which is designed to block… Continue a ler Vulnerabilidade no macOS leva ao vazamento de dados

O método espião NoReboot permite simular o desligamento do iPhone e bisbilhotar pela câmera

O método espião NoReboot permite interceptar o processo de reinicialização e desligamento do iPhone e evitar que aconteçam. ZecOps has developed a new method to simulate restarting or shutting down the iPhone and thereby prevent the removal of malware from it, with which hackers can secretly track the victim through the microphone and phone camera.… Continue a ler O método espião NoReboot permite simular o desligamento do iPhone e bisbilhotar pela câmera

O grupo de hackers chinês Aquatic Panda explora o Log4Shell para hackear instituições educacionais

Especialistas da empresa de segurança da informação CrowdStrike alertam: o grupo chinês de hackers de espionagem cibernética Aquatic Panda usa as vulnerabilidades do Log4Shell, com a ajuda da qual uma grande instituição educacional foi comprometida. Let me remind you that the CVE-2021-44228 vulnerability, também chamado de Log4Shell e LogJam, was discovered in the popular Log4j logging library in early December. Os pesquisadores… Continue a ler O grupo de hackers chinês Aquatic Panda explora o Log4Shell para hackear instituições educacionais

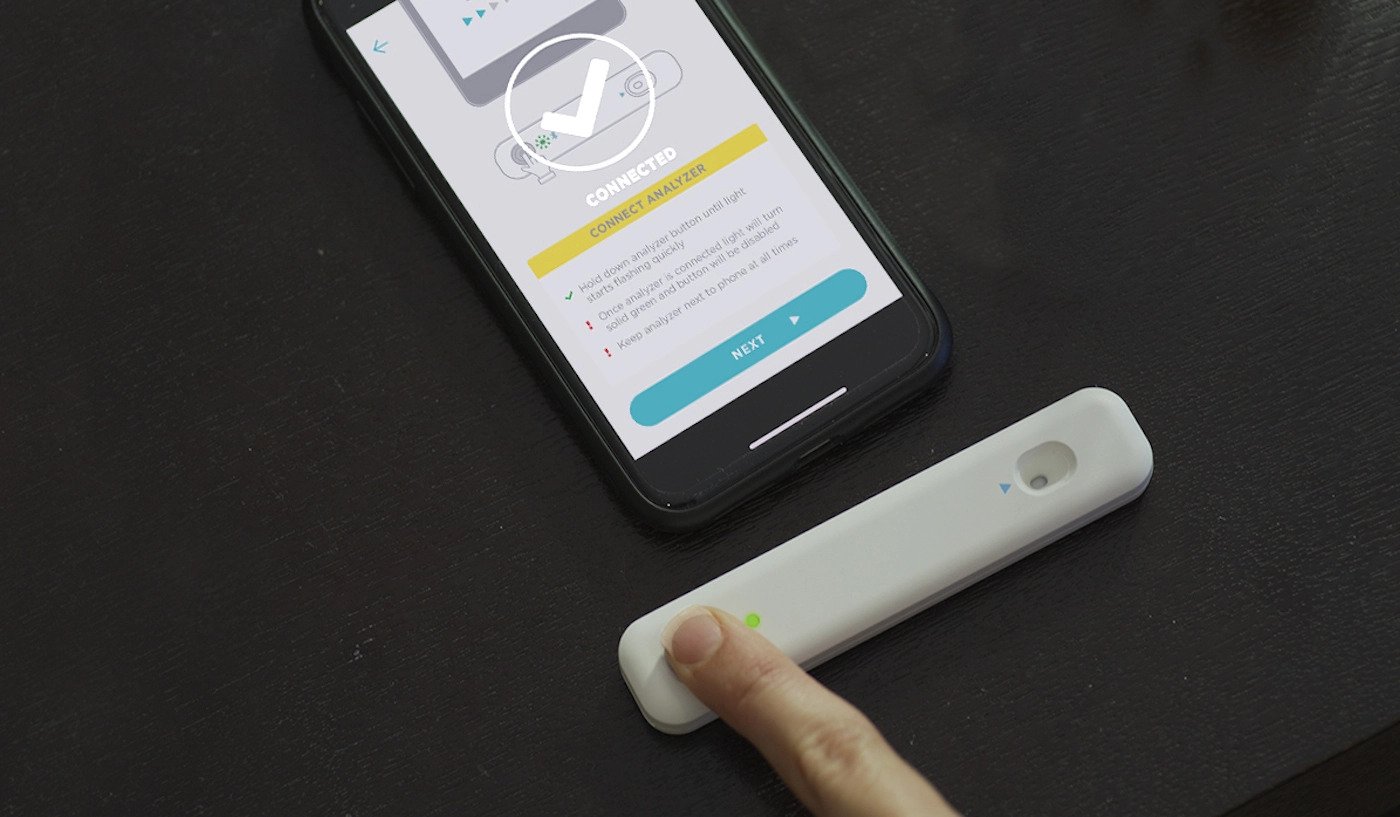

Especialistas hackearam teste de Bluetooth para COVID-19

Pesquisadores da F-Secure hackearam um teste Bluetooth doméstico COVID-19 e conseguiram falsificar o resultado do teste. Para teste, the experts took the Ellume COVID-19 Home Test device, que usa um analisador que se conecta a um smartphone via Bluetooth e funciona em conjunto com o aplicativo complementar correspondente. Durante os testes, researchers noticed activity com.ellumehealth.homecovid.android/com.gsk.itreat.activities.BluetoothDebugActivity. Isto… Continue a ler Especialistas hackearam teste de Bluetooth para COVID-19

A plataforma de negociação 2easy está ganhando popularidade na darknet

Os analistas da KELA dizem que a plataforma de negociação 2easy está ganhando popularidade na darknet, tornando-se gradualmente um participante importante na venda de dados roubados. The company’s report states that the stolen information was collected from approximately 600,000 dispositivos infectados com malware. 2easy vende principalmente os chamados Logs, which are archives of data stolen by malware… Continue a ler A plataforma de negociação 2easy está ganhando popularidade na darknet

Outra vulnerabilidade encontrada no Log4j, desta vez é uma negação de serviço

Log4Shell, descoberto recentemente na popular biblioteca de registro Log4j, que faz parte do Projeto Apache Logging, continua a piorar, pois outra vulnerabilidade foi encontrada. Desta vez é hora de uma vulnerabilidade de “negação de serviço”. The problem was originally discovered while catching bugs on Minecraft servers, but the Log4j library is present in… Continue a ler Outra vulnerabilidade encontrada no Log4j, desta vez é uma negação de serviço