AdaptiveMobile specialists have published a report on new bugs in the 5G protocol, graças ao qual é possível desabilitar segmentos de rede (DoS) e roubar dados do usuário, incluindo informações de localização. The issues identified are related to the 5G network partitioning mechanism that allows operators to split their infrastructure into smaller blocks dedicated to specific… Continue a ler Especialistas descobriram bugs no protocolo 5G que permitem rastrear localização e organizar ataques DoS

Autor: Vladimir Krasnogolovy

Vladimir é um especialista técnico que adora dar conselhos e dicas qualificadas sobre os produtos GridinSoft. Ele está disponível 24 horas por dia, 7 dias por semana para ajudá-lo em qualquer dúvida relacionada à segurança na internet.

O novo recurso do Slack Connect DM atraiu uma enxurrada de críticas

This week Slack Messenger developers announced a new Connect DM feature that allows sending messages directly to any Slack user in any organization. Os desenvolvedores posicionaram-no como uma forma nova e conveniente de comunicação com parceiros de negócios. No entanto, usuários e especialistas em segurança cibernética não gostaram da nova funcionalidade incluída por padrão. O fato é… Continue a ler O novo recurso do Slack Connect DM atraiu uma enxurrada de críticas

Atacantes usando protocolo DCCP para ataques DDoS

Akamai has noticed that attackers are using the little-known DCCP network protocol (Protocolo de controle de congestionamento de datagrama) para ataques DDoS. Este padrão de internet foi aprovado em 2007 e ajuda a monitorar o congestionamento da rede para comunicações baseadas em UDP. O DCCP é especialmente eficaz para aplicações onde os dados que chegam na hora errada se tornam inúteis. Por exemplo, transmissão, jogo on line, e… Continue a ler Atacantes usando protocolo DCCP para ataques DDoS

Ponto de verificação: Candidatos desesperados estão prontos para trabalhar para cibercriminosos

CheckPoint experts found that the number of job search ads on the darknet and on hacker forums is growing – candidatos a emprego que estavam desesperados para encontrar um emprego agora estão prontos para trabalhar para os cibercriminosos. A Check Point relata que uma nova tendência surgiu no início de 2021: not hackers do not post… Continue a ler Ponto de verificação: Candidatos desesperados estão prontos para trabalhar para cibercriminosos

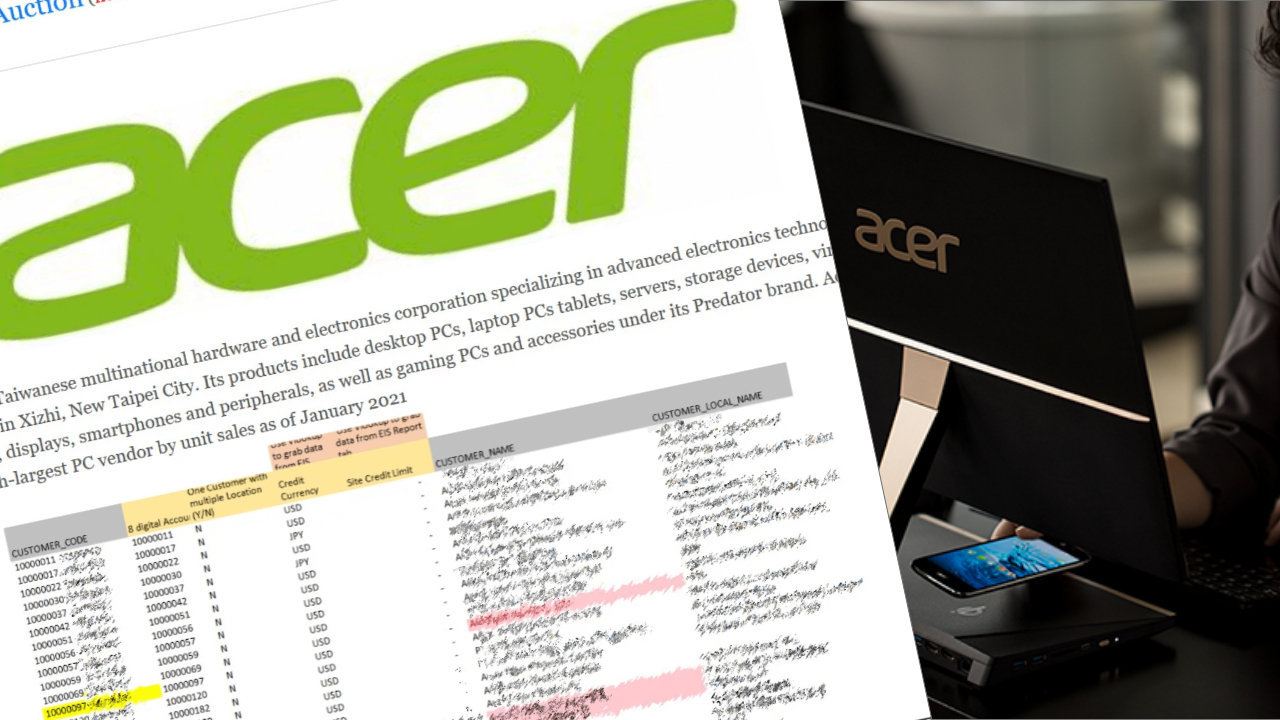

Operadores de ransomware REvil atacaram Acer e exigem $50,000,000

O ransomware REvil atacou a empresa taiwanesa Acer (o sexto maior fabricante de computadores do mundo, contabilizando cerca de 6% de todas as vendas). Os cibercriminosos estão exigindo do fabricante $50,000,000, que é o maior resgate da história. No final da semana passada, os hackers postaram uma mensagem em seu site informando que haviam hackeado o Acer,… Continue a ler Operadores de ransomware REvil atacaram Acer e exigem $50,000,000

Russo que tentou hackear Tesla foi declarado culpado

O russo, que ofereceu um especialista Tesla $1,000,000 por instalar malware na rede da empresa em Reno, Nevada, foi declarado culpado. em agosto 2020, we talked about the arrest of a Russian citizen Yegor Igorevich Kryuchkov, que veio para os Estados Unidos com visto de turista. He was accused of collaborating with a group of… Continue a ler Russo que tentou hackear Tesla foi declarado culpado

DTLS pode amplificar DDoS por 37 vezes

Netscout warns that using of the DTLS vector allows hackers to amplify DDoS attacks by 37 vezes. Os pesquisadores descobriram que os criminosos estão usando um vetor relativamente novo para amplificar ataques DDoS: a segurança da camada de transporte de datagrama (DTLS) protocolo, que fornece segurança de conexão para protocolos usando datagramas. DTLS, como outros protocolos baseados em UDP, is susceptible to… Continue a ler DTLS pode amplificar DDoS por 37 vezes

O porta-voz do REvil se gaba de que hackers têm acesso a sistemas de lançamento de mísseis balísticos

Um representante da Revil sob o pseudônimo Desconhecido, afirma que os hackers, parceiros no uso de malware, ter acesso a sistemas de lançamento de mísseis balísticos. O grupo cibercriminoso REvil opera no modelo de negócios de ransomware como serviço RaaS, em que os invasores oferecem malware a parceiros que o utilizam para bloquear dispositivos e criptografar organizações’ dados. A REvil spokesperson under… Continue a ler O porta-voz do REvil se gaba de que hackers têm acesso a sistemas de lançamento de mísseis balísticos

Microsoft apresenta ferramenta de correção ProxyLogon com um clique

Os desenvolvedores da Microsoft lançaram uma ferramenta chamada EOMT (Ferramenta de mitigação local do Exchange) projetado para instalar atualizações em servidores Microsoft Exchange e corrigir vulnerabilidades do ProxyLogon com um clique. The utility is already available for download on the company’s GitHub. No início de março 2021, Microsoft engineers released unscheduled patches for four vulnerabilities in the Exchange mail server, which the… Continue a ler Microsoft apresenta ferramenta de correção ProxyLogon com um clique

Especialistas do Google publicaram exploração PoC para Spectre que tem como alvo navegadores

Google engineers published a PoC exploit to demonstrate the effectiveness of using the Specter vulnerability in browsers to access information in memory. Foi relatado que esta exploração PoC funciona com uma ampla variedade de arquiteturas, sistemas operacionais, e gerações de hardware. Isso prova na prática que os mecanismos de proteção que os desenvolvedores adicionaram aos seus navegadores… Continue a ler Especialistas do Google publicaram exploração PoC para Spectre que tem como alvo navegadores