De volta 2015, especialistas de Pen Test Partners falou sobre uma maneira de hackear redes Wi-Fi através do iKettle, criado por Smarter, e então descoberto aquela máquina de café mais inteligente, criado pelo mesmo fabricante, também representa uma ameaça à segurança dos usuários. Pode até ser ensinado a resgatar dinheiro.

Dois anos após a publicação desses estudos, Versão mais inteligente do iKettle lançada 3 e versão cafeteira 2. Os produtos atualizados usaram um novo chipset que não foi afetado pelos problemas encontrados pelos Pen Test Partners, embora os especialistas da empresa tenham enfatizado que a Smarter não aceitou as vulnerabilidades encontradas anteriormente nos IDs CVE e não alertou os clientes sobre problemas.

Agora especialista em Avast Martin Hron decidiu estudar produtos mais inteligentes. Em um enorme artigo que Chron dedicou a hackear uma máquina de café, ele conta como conseguiu ligar o aquecimento e o abastecimento de água, ativar o moedor de café, e até mesmo exibir uma mensagem exigindo resgate na tela do dispositivo (tudo isso foi acompanhado por um guincho contínuo de um sinal sonoro) sem o conhecimento do usuário. Deixe-me observar que o especialista fez tudo isso com uma das antigas máquinas de café da empresa, tendo-o reconstruído especialmente para testes.

“Pediram-me para provar o mito de que a ameaça aos dispositivos IoT não reside apenas no facto de poderem ser acedidos através de um router vulnerável e da Internet., mas também no fato de que o próprio dispositivo é vulnerável e pode ser comprometido sem penetrar na rede e sem hackear o roteador. É possível. E fiz isso para demonstrar que isso pode acontecer com outros dispositivos da Internet das Coisas”, — diz o pesquisador.

Então, quase imediatamente, o especialista descobriu que depois de ligar a máquina de café funciona como ponto de acesso Wi-Fi, usando uma conexão não segura para se comunicar com um smartphone e um aplicativo especial.

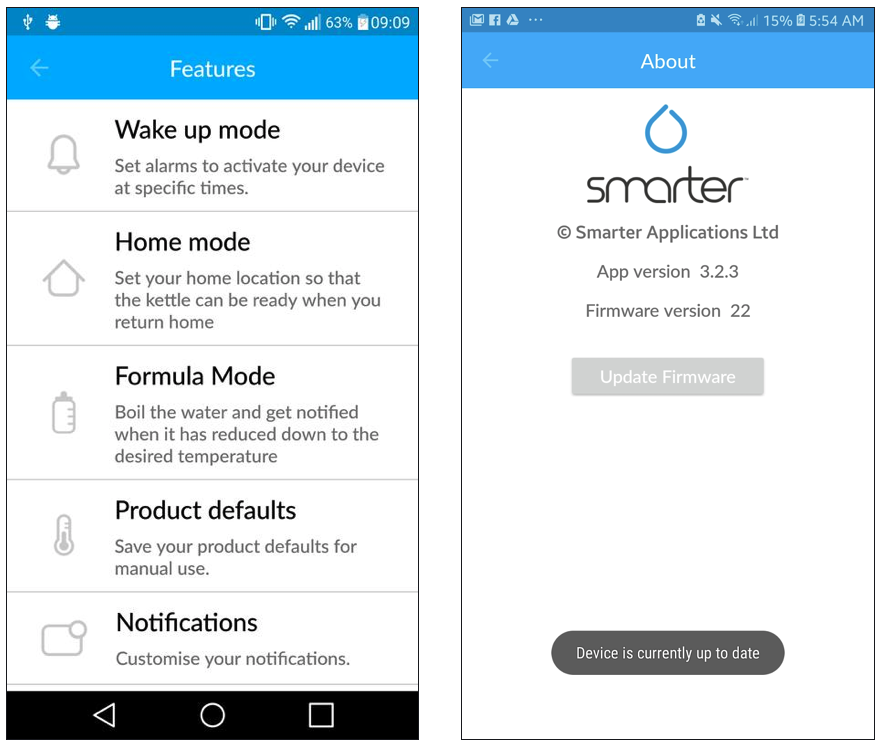

Esta aplicação, por sua vez, é usado para configurar o dispositivo e permite conectá-lo à rede Wi-Fi doméstica. Na ausência de criptografia, o pesquisador não teve problemas em estudar exatamente como o smartphone controla a máquina de café. Como também não houve autenticação, um aplicativo falso também pode ser usado para essa finalidade.

No entanto, não foi possível encontrar nada perigoso no aplicativo, e então Chron pesquisou o mecanismo que a máquina de café usa para receber atualizações de firmware. Descobriu-se que o dispositivo também os recebe através de um smartphone, e também sem criptografia, autenticação e assinatura de código.

Como a versão mais recente do firmware foi armazenada no aplicativo Android, o especialista conseguiu transferi-lo para um computador e revertê-lo usando IDA. Quase imediatamente, ele encontrou linhas legíveis e concluiu que também não havia criptografia aqui.

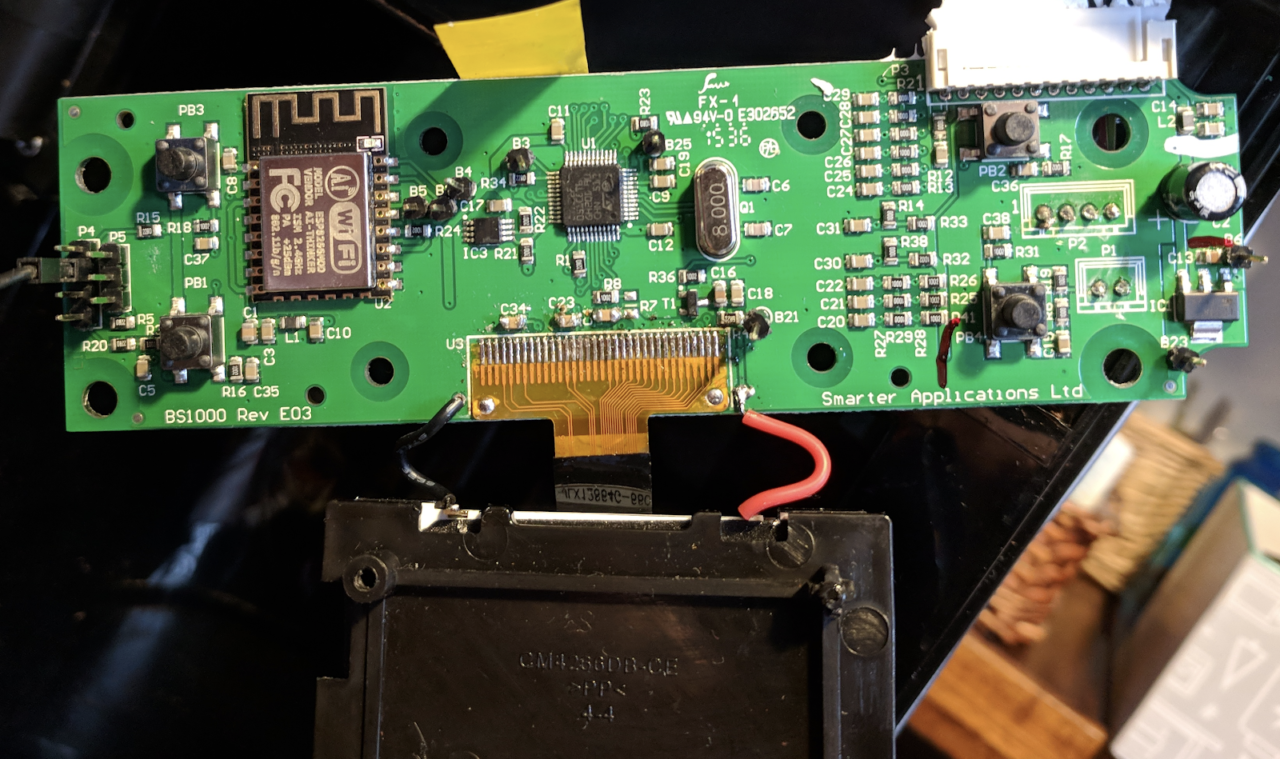

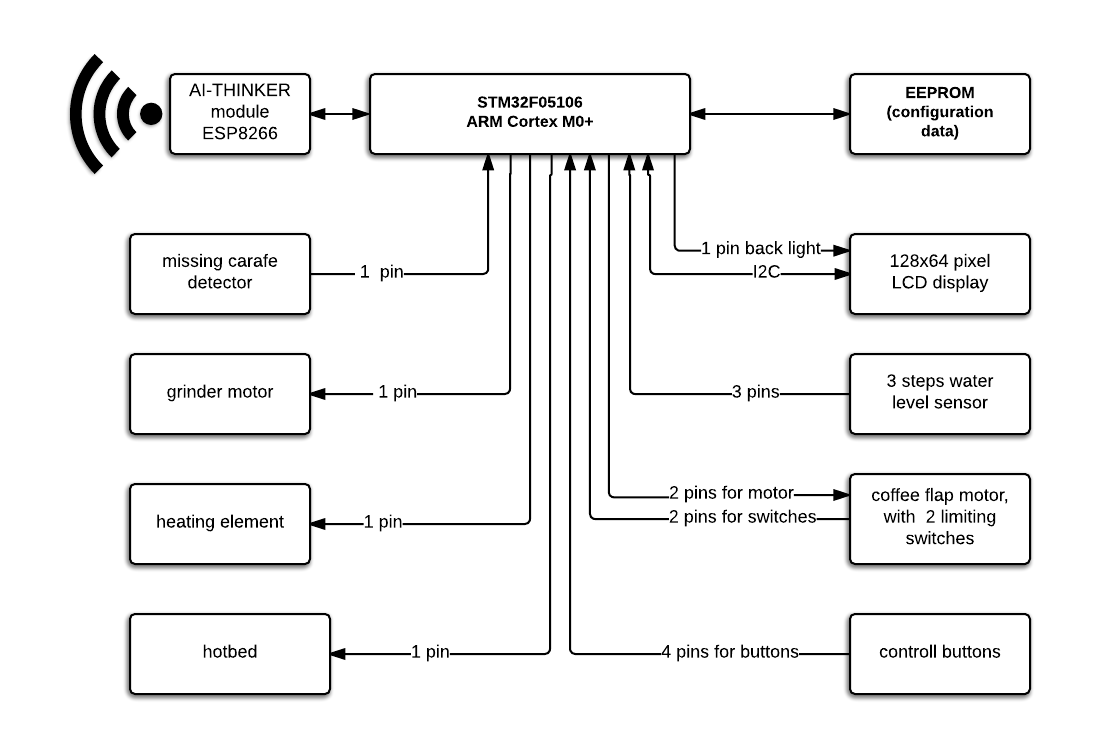

Entusiasmado com a ideia de criar firmware malicioso para o Smarter, Hron foi forçado a desmontar o dispositivo e descobrir qual hardware ele usa.

Tendo lidado com o hardware, Hron passou a estudar o próprio firmware e conseguiu destacar as funções mais importantes para hackear, por exemplo, verificando se a cafeteira está em um elemento de aquecimento, ou encontrar uma maneira de fazer o dispositivo emitir um sinal sonoro. Mais importante, o pesquisador descobriu como forçar o dispositivo a instalar uma atualização maliciosa.

No fim, Hron obteve informações suficientes para escrever um script Python que imita o processo de atualização. Depois de testar uma versão ligeiramente modificada do firmware, ele descobriu que funcionou bem.

Inicialmente, o especialista queria forçar o dispositivo a extrair a criptomoeda Monero, mas isso seria extremamente ineficiente e quase não faria sentido, dado o processador e a arquitetura mais inteligente. Portanto, no fim, ele decidiu parar em uma modificação ransomware do firmware, o que exigiria um resgate, para que o dispositivo pare de se comportar conforme mostrado no vídeo acima.

“Um ataque de ransomware é o mínimo que um invasor pode fazer. Então, se um hacker se esforçar mais, ele pode forçar a cafeteira (e provavelmente outros dispositivos da Smarter) atacar o roteador, computadores ou outros dispositivos conectados à mesma rede”, – disse Martin Hron.

Felizmente, devido a uma série de limitações, é improvável que tal ataque represente uma ameaça imediata para usuários reais, mas sim uma experiência interessante.

Chron observa que contornar essas restrições permitirá hackear o roteador Wi-Fi, que pode ser usado como trampolim para um ataque à máquina de café. Tal ataque já pode ser realizado remotamente, mas se um invasor comprometesse um roteador, então é improvável que uma máquina de café com defeito seja exatamente o que o proprietário de uma rede comprometida deve se preocupar.

Geral, Os funcionários da Avast geralmente não parecem estar se aproximando do “ascensão das máquinas” – escrevemos recentemente que os especialistas do Avast acidentalmente obteve o código-fonte para a exploração do GhostDNS.