Analistas da Avast de repente obtive os códigos-fonte da exploração do GhostDNS. Os especialistas tiveram acesso à fonte graças a um erro de um hacker desconhecido.

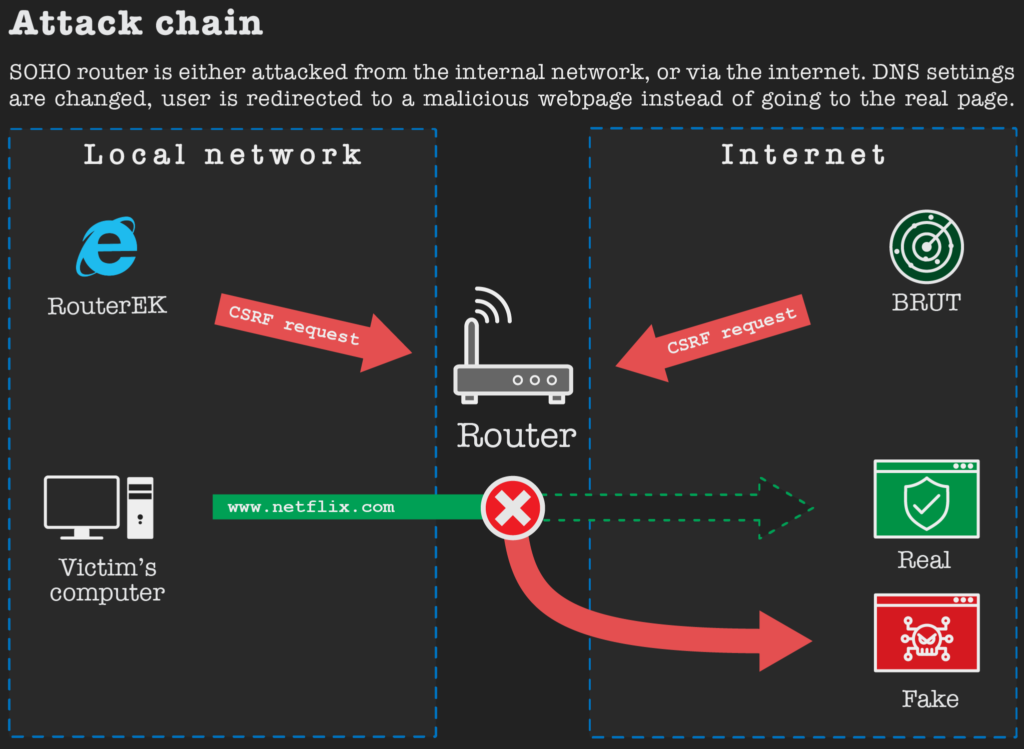

GhostDNS é um conjunto de explorações para roteadores que usa consultas CSRF para alterar configurações de DNS e então redirecionar os usuários para páginas de phishing (onde das vítimas são roubadas credenciais de vários sites e serviços).

Os pesquisadores dizem que um hacker desconhecido carregou um arquivo KL DNS.rar desprotegido e protegido por senha em um site de troca de arquivos sem nome, contendo um malware e várias páginas de phishing. Ao mesmo tempo, os invasores pareciam esquecer que o antivírus Avast estava instalado em sua máquina com o ativo Escudo da Web componente que protege contra conteúdo malicioso da web. Como resultado, o arquivo com o malware foi analisado pela solução Avast, e os pesquisadores tiveram acesso ao código-fonte.

“Baixamos o arquivo vinculado e encontramos o código-fonte completo do conjunto de exploração GhostDNS”, - dizem os especialistas.

Como mostrou a análise do malware, o kit de exploração usou dois métodos para atacar roteadores: Roteador EK e BRUTO. Ambos os métodos usaram consultas CSRF para alterar as configurações de DNS. Então, O roteador EK foi projetado para ataques da rede local e exige que o usuário clique em um link malicioso. BRUT é um scanner que procura roteadores inseguros na Internet e os ataca (nesse caso, a interação do usuário não é necessária).

Os pesquisadores encontraram no arquivo uma lista de prefixos para endereços IP em 69 países do mundo que o malware teve que verificar. Para cada prefixo, foram verificados 65,536 endereços. Embora a maioria dos países-alvo estivessem na América do Sul (O Brasil foi o mais afetado), vítimas também são encontradas nos EUA, Austrália e Alemanha.

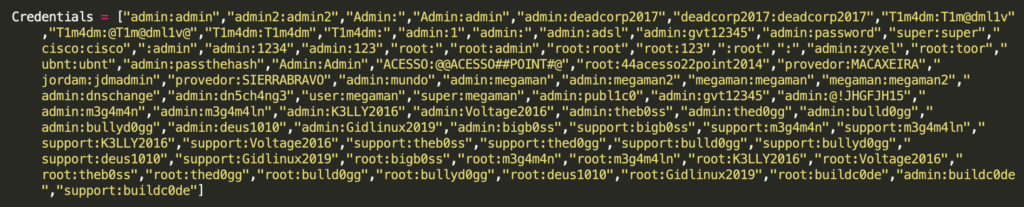

Para obter acesso ao dispositivo e substituir as configurações de DNS, a nova versão do GhostDNS aplicada força bruta, usando um pequeno dicionário contendo uma lista de 22 credenciais padrão. Ao mesmo tempo, versões mais antigas do malware tinham uma lista de 84 credenciais.

Depois de obter acesso ao dispositivo, o malware alterou as configurações de DNS para apontar para os servidores do invasor. Para fazer isso, uma versão hackeada inclui o aplicativo SimpleDNS Plus.

Por sua vez, RouterEK ataca vítimas por meio de publicidade maliciosa. Se o usuário clicar em um anúncio tão malicioso, inicia a busca pelo endereço IP interno do roteador.

Nesse caso, usou um conjunto menor de credenciais do que no caso do BRUT. Os analistas da Avast encontraram uma lista de apenas oito nomes de usuário e senhas, todos os quais são mais comumente encontrados no Brasil.

Se as credenciais do roteador corresponderem com sucesso, GhostDNS avança para a fase de exibição de páginas de phishing. No arquivo KL DNS.rar podem ser encontrados diversos templates desses fakes que imitavam os sites dos maiores bancos do Brasil e Netflix.

Deixe-me lembrá-lo de que recentemente escrevi que hackers spoof DNS settings to distribute fake coronavirus applications.